GOLDENEYE, EL NUEVO RANSOMWARE QUE COMBINA PETYA Y MISCHA

Petya es uno de los ransomware más peligrosos que, cuando infecta el ordenador de la víctima, automáticamente cifra la MBR y la tabla de particiones del disco duro perdiendo el acceso a todos los datos. Los responsables de este ransomware también han creado Mischa, una amenaza convencional que, cuando la anterior no puede actuar, procede con el cifrado, uno a uno, de todos los datos. Con el fin de seguir amenazando la red, los responsables de estas dos amenazas han creado una nueva variante, combinación de ambas, denominada Goldeneye.

Después de que tanto Petya como Mischa han podido ser descifrados, los piratas informáticos responsables de ambas amenazas quieren seguir amenazando a los usuarios a través de la red y, por ello, han creado una nueva amenaza conocida como Goldeneye.

Este nuevo ransomware combina las funcionalidades de los dos anteriores (es decir, cifra la MBR del disco si se ejecuta con permisos de administrador y, si no lo hace, cifra los datos uno a uno) y, además, implementa una serie de medidas de seguridad adicionales con el fin de esconderse de la mayoría de las soluciones de seguridad y, de paso, soluciona los fallos que han permitido a los expertos de seguridad descifrar ambas amenazas en el pasado.

Vuelve el ransomware Petya junto con otra amenaza, Mischa

Vuelve el ransomware Petya junto con otra amenaza, Mischa

Cómo infecta Goldeneye a sus víctimas

Por el momento, la empresa de seguridad que ha descubierto esta amenaza, Malwarebytes, asegura que los piratas informáticos tienen activa una campaña enfocada principalmente a Alemania, sin embargo, no destacan que, en breve, esta campaña se abra a más países, como España, con el fin de infectar al mayor número de usuarios posible.

Cuando Goldeneye se ejecuta en un ordenador, lo primero que hace es instalarse automáticamente dentro de la ruta “%APPDATA%” del sistema. Una vez instalado, se ejecuta automáticamente y comienza la tarea de infección.

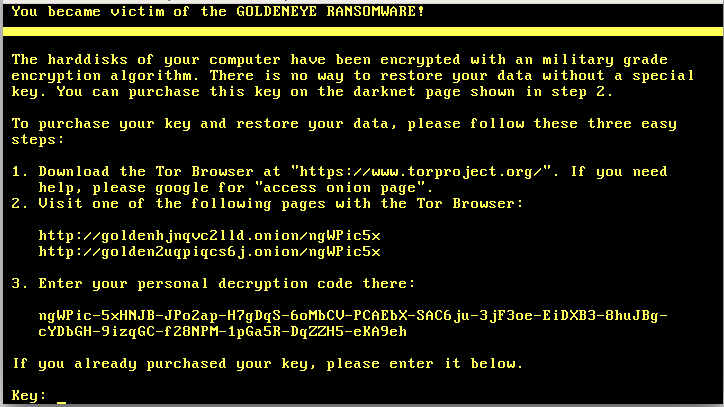

A diferencia de los dos ransomware anteriores, este nuevo comienza cifrando los datos del disco duro uno a uno como un primer ataque de manera que se asegura, al menos, una infección. Una vez termina, Goldeneye intenta ejecutar el payload para cifrar el disco duro. Si consigue permisos de administrador, automáticamente el ransomware cifra el MBR y se instala en él, causando un error en el sistema, reiniciando el ordenador y mostrando al usuario la temida pantalla de la infección.

Ransomware Goldeneye

Por el momento no existe forma de recuperar los datos cifrados por esta amenaza. Los usuarios infectados, lo único que pueden hacer es probar suerte a pagar el elevado rescate de 1.3 Bitcoin. Una vez pagado el rescate, los piratas informáticos les facilitan una herramienta para descifrar los datos. Esta herramienta también nos pedirá la clave de descifrado de los datos y, además, asegura que, si la introducimos mal, es posible que hasta perdamos por completo nuestros datos.

Sin duda, una nueva amenaza muy preocupante y peligrosa que combina dos de los peores ransomware vistos hasta ahora y que, por desgracia, ya está infectando a un número considerable de usuarios. Como dato curioso para finalizar, Petya y Mischa son los nombres de los dos satélites de la película de James Bond “GoldenEye”, y de ahí el nombre de este ransomware que combina ambas amenazas en una sola.

ver información original al respecto en Fuente:

http://www.redeszone.net/2016/12/16/goldeneye-el-nuevo-ransomware-que-combina-petya-y-mischa/

COMENTARIO:

Aunque no hemos tenido aún noticia de su presencia en España, ofrecemos preanalisus de VIRUSTOTAL donde vemos que ya lo detectan los principales antivirus:

MD5 e068ee33b5e9cb317c1af7cecc1bacb5

SHA1 ef3d2563fa3e29c1be76a149ff91398ab9987775

File size 254.5 KB ( 260608 bytes

SHA256: b5ef16922e2c76b09edd71471dd837e89811c5e658406a8495c1364d0d9dc690

File name: rad859C9.exe.VIRUS

Detection ratio: 43 / 56

Analysis date: 2016-12-16 06:29:30 UTC ( 1 day, 3 hours ago )

1 13

Antivirus Result Update

ALYac Trojan.Ransom.GoldenEye 20161216

AVG Ransomer.MMF 20161215

AVware Trojan.Win32.Generic!BT 20161216

Ad-Aware Trojan.GenericKD.3826045 20161216

AegisLab Troj.Ransom.W32!c 20161215

AhnLab-V3 Trojan/Win32.Agent.C1697484 20161215

Arcabit Trojan.Generic.D3A617D 20161216

Avast Win32:Trojan-gen 20161216

Avira (no cloud) TR/Ransom.paibg 20161216

Baidu Win32.Trojan.WisdomEyes.16070401.9500.9997 20161207

BitDefender Trojan.GenericKD.3826045 20161216

CAT-QuickHeal Ransom.GoldenEye.A5 20161215

Comodo TrojWare.Win32.Diskcoder.WQ 20161216

Cyren W32/GoldenEye.JKEJ-2494 20161216

DrWeb Trojan.MBRlock.265 20161216

ESET-NOD32 a variant of Win32/Diskcoder.Petya.D 20161216

Emsisoft Trojan-Ransom.GoldenEye (A) 20161216

F-Prot W32/GoldenEye.A 20161216

F-Secure Trojan.GenericKD.3826045 20161216

Fortinet W32/Petya.D!tr 20161216

GData Trojan.GenericKD.3826045 20161216

Ikarus Trojan-Ransom.GoldenEye 20161215

Jiangmin Trojan.Petr.g 20161216

K7AntiVirus Trojan ( 004ffb661 ) 20161216

K7GW Trojan ( 004ffb661 ) 20161216

Kaspersky Trojan-Ransom.Win32.Petr.eu 20161216

Malwarebytes Ransom.Petya 20161215

McAfee RDN/Ransom 20161216

McAfee-GW-Edition BehavesLike.Win32.PWSZbot.dc 20161216

eScan Trojan.GenericKD.3826045 20161216

Microsoft Trojan:Win32/Petya!rfn 20161216

NANO-Antivirus Trojan.Win32.Ransom.ejgwkv 20161216

Panda Trj/Ransom.CD 20161215

Qihoo-360 Trojan.Generic 20161216

Rising Trojan.Diskcoder!8.4613-xB1MuNM6gUF (cloud) 20161216

Sophos Troj/Petya-Z 20161216

Symantec Trojan Horse 20161216

Tencent Win32.Trojan.Petya.Nkgi 20161216

TrendMicro Ransom_GOLDENEYE.A 20161216

TrendMicro-HouseCall Ransom_GOLDENEYE.A 20161216

VIPRE Trojan.Win32.Generic!BT 20161216

ViRobot Trojan.Win32.Z.Petya.260608[h] 20161216

Yandex Trojan.Agent!47ebzK+A2ug 20161215

Saludos

ms, 17-12-2016

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.