EXTENSIONES USADAS POR LOS RANSOMWARES Y POSIBLE UTILIDAD ANTICIFRADO

Una completa lista con 191 extensiones utilizadas por los ransomware, cuyo control puede evitar el cifrado de los ransomwares correspondientes, en los que lo hace. (Los hay que no añaden ni cambia nombre ni extensión, dificultando asi aun mas el descifrado)

El ransomware es el tipo de malware más peligroso de la historia de la informática. Debido a que se trata de un tipo de malware muy complicado de detectar, eliminar y que genera una gran cantidad de ingresos para los piratas informáticos, cada vez son más los piratas informáticos que crean nuevas variantes de este malware, cada vez más complejas, que día a día amenazan la integridad de los datos personales y privados de los usuarios que se conectan a Internet.

El funcionamiento del ransomware es muy sencillo de comprender, pero, a la vez, muy complicado de detectar a tiempo. Este tipo de malware puede llegar a los ordenadores de muchas formas diferentes, por ejemplo, descargando un archivo malicioso o mediante diferentes vulnerabilidades del software que explotan los piratas informáticos, aunque las más frecuentes son a través de campañas de publicidad maliciosas y correos electrónicos no deseados.

Cuando el ransomware infecta a un usuario, este automáticamente carga un proceso en la memoria que empieza a cifrar todos los archivos que se encuentran en los discos duros y unidades de red del ordenador. Cuando el malware cifra un archivo le añade una extensión diferente a la original de manera que se sepa que ese archivo está cifrado y por la variante de ransomware que lo ha hecho.

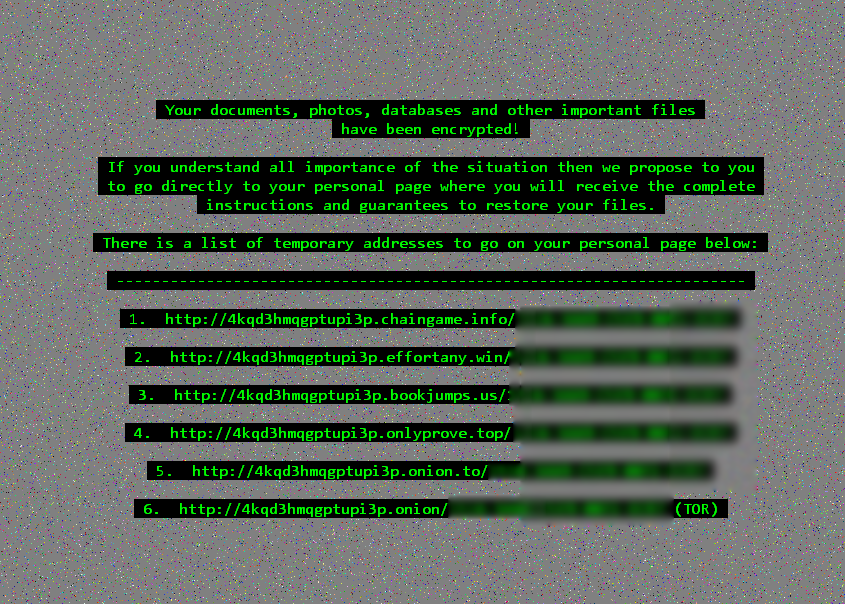

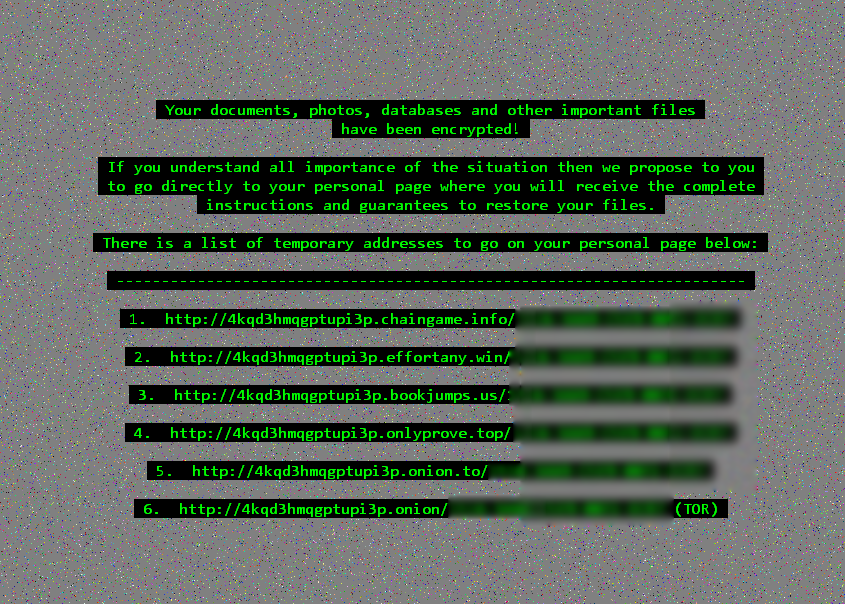

Una vez finaliza el cifrado, el malware muestra al usuario un mensaje donde se le indica que ha sido víctima de este malware y que si quiere recuperar sus datos debe pagar un rescate en Bitcoin, antes de un cierto tiempo o se quedará sin ellos para siempre.

Ransomware Cerber2

El investigador de seguridad Kinomakino ha recopilado un total de 191 extensiones diferentes utilizadas por el ransomware y las ha recopilado en un fichero csv de manera que cualquiera pueda consultar la lista con el fin de conocer las extensiones más utilizadas o comprobar si un archivo puede haber sido cifrado por un malware o no.

La lista es totalmente gratuita y libre, y se encuentra disponible en GitHub:

https://github.com/kinomakino/ransomware_file_extensions/blob/master/extensions.csv

a saber:

*.*cry

*.*crypto

*.*darkness

*.*enc*

*.*exx

*.*kb15

*.*kraken

*.*locked

*.*nochance

*.*obleep

*.*oshit

*.0x0

*.1999

*.73i87A

*.7z.encrypted

*.aaa

*.abc

*.AES256

*.better_call_saul

*.bleep

*.btc

*.BTC

*.btcbtcbtc

*.canihelpyou

*.cbf

*.ccc

*.cerber

*.cerber3

*.chifrator@qq_com

*.clf

*.coverton

*.crime

*.crinf

*.crjoker

*.cry

*.crypt

*.crypted

*.crypto

*.crypto*

*.cryptolocker

*.cryptotorlocker*

*.CryptoTorLocker2015!

*.CrySiS

*.ctb2

*.CTB2

*.ctbl

*.ctbl

*.CTBL

*.czvxce

*.darkness

*.dyatel@qq_com

*.ecc

*.enc

*.encedRSA

*.enciphered

*.EnCiPhErEd

*.Encrypted

*.encrypted*

*.encryptedAES

*.encryptedRSA

*.enigma

*.exx

*.ezz

*.flyper

*.frtrss

*.fucked

*.fun

*.FUN

*.good

*.gruzin@qq_com

*.gsw

*.gws

*.GWS

*.ha3

*.HA3

*.hb15

*.helpdecrypt@ukr*.net

*.html

*.hydracrypt*

*.JUST

*.justbtcwillhelpyou

*.kb15

*.keybtc@inbox_com

*.kimcilware

*.KKK

*.kraken

*.lechiffre

*.LeChiffre

*.locked

*.locky

*.lol!

*.LOL!

*.magic

*.micro

*.mp3

*.nalog@qq_com

*.nochance

*.omg!

*.OMG!

*.oplata@qq_com

*.oshit

*.p5tkjw

*.pizda@qq_com

*.PoAr2w

*.pzdc

*.r16m*

*.R16M01D05

*.R5A

*.r5a

*.RADAMANT

*.rdm

*.RDM

*.relock@qq_com

*.remind

*.rokku

*.rrk

*.RRK

*.sanction

*.sport

*.supercrypt

*.SUPERCRYPT

*.surprise

*.toxcrypt

*.troyancoder@qq_com

*.ttt

*.vault

*.vvv

*.xort

*.xrnt

*.XRNT

*.xrtn

*.xtbl

*.XTBL

*.xxx

*.xyz

*.zzz

*@gmail_com_*

*@india.com*

*_H_e_l_p_RECOVER_INSTRUCTIONS*

*_LAST

*cpyt*

*crypt*

*decipher*

*help_restore*.*

*help_your_files*.*

*how_to_recover*.*

*install_tor*.*

*keemail.me*

*qq_com*

*restore_fi*.*

*ukr.net*

*want your files back.*

_crypt

_DECRYPT_INFO_*

_ryp

AllFilesAreLocked*.bmp

ATTENTION!!!.txt

confirmation.key

Decrypt.exe

DECRYPT_INSTRUCTION.HTML

DECRYPT_INSTRUCTION.TXT

DECRYPT_INSTRUCTIONS.HTML

DECRYPT_INSTRUCTIONS.TXT

DecryptAllFiles*.txt

DecryptAllFiles.txt

enc_files.txt

HELP_DECRYPT.HTML

HELP_DECRYPT.lnk

HELP_DECRYPT.PNG

HELP_DECRYPT.TXT

HELP_RESTORE_FILES.txt

HELP_TO_DECRYPT_YOUR_FILES.txt

HELP_TO_SAVE_FILES.txt

how to decrypt aes files.lnk

How_Decrypt.html

How_Decrypt.txt

HowDecrypt.txt

last_chance.txt

message.txt

MESSAGE.txt

oor*.

recovery_file.txt

recovery_key.txt

RECOVERY_KEY.TXT

restore_files*.txt

restore_files.txt

vault.hta

vault.key

vault.txt

*.zepto

*.venusf

El script para proteger automáticamente sistemas Windows Server del Ransomware

Este investigador de seguridad, además, ha creado un script basado en PowerShell que permite registrar todas estas extensiones automáticamente en el componente File Server Resource Manager de Windows Server 2012 para proteger los servidores y evitar el cifrado de forma pasiva.

De esta manera, simplemente ejecutando el script junto a una carpeta que queramos monitorizar como parámetro el script se encargará de controlar la carpeta y, en caso de detectar que se genera algún archivo con cualquiera de las extensiones de la lista, se bloqueará el proceso, se enviará un correo a una dirección de correo dada y se apagará el servidor para evitar daños.

Script antiransomware

Como podemos ver, una completa lista con las extensiones más utilizadas por el ransomware y un excelente script que, si estamos a cargo de un servidor Windows Server, nos va a permitir detectar automáticamente si un ransomware intenta infectar nuestro equipo y cifrar nuestros datos y, además, nos mostrará el usuario que ha ejecutado dicha amenaza.

– Ver información original al respecto en Fuente:: http://www.redeszone.net/2016/09/06/una-completa-lista-191-extensiones-utilizadas-ransomware/#sthash.QTUjSHXM.dpuf

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.