NUEVA VARIANTE DE RANSOMWARES DE LA FAMILIA CRYPTXXX

Si bien el último ELISTARA ya detectaba heuristicamente el ransomware CRYPTXXX, pidiendo muestra para analizar, la cual la aparcaba para que no siguiera funcionando a partir del siguiente reinicio, gracias a la recepción de una de estas muestras que hemos recibido de un usuario afectado, hemos podido monitorizarla y proceder a su control y eliminación exhaustiva, lo cual aplicamos a partir de la version 34.62 del ELISTARA de hoy.

De entrada cabe indicar que utiliza el RUNDLL32.exe del sistema renombrandolo como SVCHOST.EXE en carpeta temporal de windows, el cual ejecuta desde un link que lo lanza cargando una DLL, que lanza realmente el ransomware en cuestión:

05CFF41A7461.lnk –> %WinTmp%\svchost.exe %WinTmp%\2DFA.tmp.dll,MS114

Tras ello codifica los ficheros de datos con un algoritmo RSA4096 (el maximo utilizado por los ransomwares, como hacía el último 4.2 del TeslaCrypt), y añade .CRYPT a los ficheros cifrados

En todas las carpetas de los usuarios copia los siguientes ficheros de instrucciones para el pago:

!Recovery_05CFF41A7461.html

!Recovery_05CFF41A7461.png

!Recovery_05CFF41A7461.txt

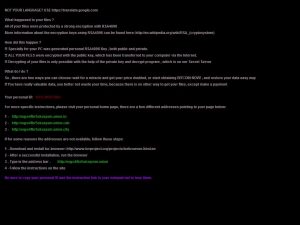

De los cuales mostramos la imagen que presenta el .JPG:

!Recovery_4D1C99DF2D92.jp

Gracias a Kaspersky disponemos de una herramienta de restauración, para recuperar los ficheros cifrados por este ransomware, como indican en:

http://www.eldiario.es/cultura/tecnologia/privacidad/Secuestro-ordenador-CryptXXX-Kaspersky_0_517599370.html

Para acceder a la descarga de la utilidad de descifrado, ofrecen el siguiente enlace:

https://support.kaspersky.com/viruses/disinfection/8547#block1

El preanalisis de virustotal ofrece el siguiente informe:

MD5 4f8a5980070b832a803975a2aeb4e773

SHA1 b0c2e08c63db58fb99de0e53b90229d797921538

Tamaño del fichero 308.0 KB ( 315392 bytes )

SHA256: 9bae2b63e0cdb5ec43b2d91fc6bebf6e679a37ff7f01a0adf54657c4687f8efb

Nombre: 9F2F.tmp.dll

Detecciones: 19 / 57

Fecha de análisis: 2016-05-25 08:32:17 UTC ( hace 2 minutos )

0 1

Antivirus Resultado Actualización

Ad-Aware Trojan.GenericKD.3262600 20160525

AegisLab Troj.W32.Gen.lNNz 20160525

AhnLab-V3 Trojan/Win32.CryptXXX 20160525

Arcabit Trojan.Generic.D31C888 20160525

Avast Win32:Malware-gen 20160525

Avira (no cloud) TR/Crypt.ZPACK.ejqw 20160525

Baidu Win32.Trojan.WisdomEyes.151026.9950.9999 20160525

BitDefender Trojan.GenericKD.3262600 20160525

ESET-NOD32 a variant of Win32/Kryptik.EYEM 20160525

Emsisoft Trojan.GenericKD.3262600 (B) 20160525

F-Secure Trojan.GenericKD.3262600 20160525

GData Trojan.GenericKD.3262600 20160525

Ikarus Trojan.Win32.Crypt 20160525

McAfee Artemis!4F8A5980070B 20160525

McAfee-GW-Edition Artemis 20160524

eScan Trojan.GenericKD.3262600 20160525

Microsoft Ransom:Win32/Exxroute.B 20160525

Rising Trojan.Kryptik!8.8-Yt9RLIAEqGN (Cloud) 20160525

Sophos Mal/Generic-S 20160525

Dicha versión del ELISTARA 34.62 que lo detecta y elimina, estará disponible en nuestra web a partir de las 18 h CEST de hoy.

Y vemos que utiliza tecnicas del grupo REVETON que hizo en su día el tristemente famoso “virus de la Policia”, para lanzar inicialmente la DLL como un EXE y asi crear luego el ardid definitivo de usar el RUNDLL32 renombrado a SVCHOST, para lanzar la DLL definitiva.

Tambien cabe señalar la similitud de la pantalla de información sobre el pago, con la del TESLACRYPT, por lo que pensamos que algun “Black Hat” de dicha extinguida familia del , está participando en este nuevo proyecto del CRYPTXXX.

saludos

ms, 25-5-2016

NOTA: Al parecer ha llegado anexado a un mail sobre cobros/pagos… típicamente usado por la ingeniería social de los cibercriminales, aunque no han podido enviarnos dicho mail. Lo indicamos para que se vaya con cuidado y NO SE ABRAN FICHEROS ANEXADOS A MAILS NO SOLICITADOS !!!

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.