Cerber, un nuevo ransomware que te habla después de cifrar tus archivos

Cerber, un nuevo ransomware que te habla después de cifrar tus archivos

El ransomware es el tipo de malware más peligroso de los últimos tiempos. Además de existir versiones OpenSource utilizadas por cualquier pirata informático para crear sus propias variantes de una forma muy sencilla, también este es el tipo de malware más lucrativo, lo que llama la atención de cada vez más piratas informáticos para crear sus propias versiones maliciosas con las que atacar a los usuarios, “secuestrar” sus datos y pedir el pago de un “rescate” a cambio de la clave para descifrar los datos.

Expertos de seguridad han detectado una nueva amenaza de ransomware que se está distribuyendo a través de Internet a una velocidad preocupante. Esta nueva amenaza, de origen ruso, recibe el nombre de Cerber y llega con una característica no vista hasta ahora: habla. Esto se debe a que este ransomware cuenta con un módulo TTS (text-to-speech) que permite leer la nota de rescate a los usuarios afectados.

Según los expertos de seguridad, el ransomware ha sido programado por un grupo de piratas informáticos rusos, sin embargo, estos lo distribuyen como un RaaS (Ransomware as a Service), es decir, ellos permiten a otros piratas informáticos utilizar su ransomware recibiendo, a cambio, un porcentaje de los beneficios cuando las víctimas pagan el rescate.

Por el momento no se conocen con seguridad las técnicas que utilizan los piratas informáticos para distribuir el malware e infectar a sus víctimas (aunque se cree que se hace mediante campañas de spam y phishing), sin embargo, sí se ha podido ver cómo los piratas informáticos han incluido en el fichero de configuración del ransomware instrucciones claras de que su ransomware no debe utilizarse para infectar a ni un solo usuario de países soviéticos. (Armenia, Azerbaijan, Belarus, Georgia, Kyrgyzstan, Kazakhstan, Moldova, Russia, Turkmenistan, Tajikistan, Ukraine, Uzbekistan )

Cifra gran cantidad de formatos, por ejemplo, documentos, imágenes, archivos comprimidos, audio, vídeo, etc.:

.contact, .dbx, .doc, .docx, .jnt, .jpg, .mapimail, .msg, .oab, .ods, .pdf, .pps, .ppsm, .ppt, .pptm, .prf, .pst, .rar, .rtf, .txt, .wab, .xls, .xlsx, .xml, .zip, .1cd, .3ds, .3g2, .3gp, .7z, .7zip, .accdb, .aoi, .asf, .asp, .aspx, .asx, .avi, .bak, .cer, .cfg, .class, .config, .css, .csv, .db, .dds, .dwg, .dxf, .flf, .flv, .html, .idx, .js, .key, .kwm, .laccdb, .ldf, .lit, .m3u, .mbx, .md, .mdf, .mid, .mlb, .mov, .mp3, .mp4, .mpg, .obj, .odt, .pages, .php, .psd, .pwm, .rm, .safe, .sav, .save, .sql, .srt, .swf, .thm, .vob, .wav, .wma, .wmv, .xlsb, .3dm, .aac, .ai, .arw, .c, .cdr, .cls, .cpi, .cpp, .cs, .db3, .docm, .dot, .dotm, .dotx, .drw, .dxb, .eps, .fla, .flac, .fxg, .java, .m, .m4v, .max, .mdb, .pcd, .pct, .pl, .potm, .potx, .ppam, .ppsm, .ppsx, .pptm, .ps, .pspimage, .r3d, .rw2, .sldm, .sldx, .svg, .tga, .wps, .xla, .xlam, .xlm, .xlr, .xlsm, .xlt, .xltm, .xltx, .xlw, .act, .adp, .al, .bkp, .blend, .cdf, .cdx, .cgm, .cr2, .crt, .dac, .dbf, .dcr, .ddd, .design, .dtd, .fdb, .fff, .fpx, .h, .iif, .indd, .jpeg, .mos, .nd, .nsd, .nsf, .nsg, .nsh, .odc, .odp, .oil, .pas, .pat, .pef, .pfx, .ptx, .qbb, .qbm, .sas7bdat, .say, .st4, .st6, .stc, .sxc, .sxw, .tlg, .wad, .xlk, .aiff, .bin, .bmp, .cmt, .dat, .dit, .edb, .flvv, .gif, .groups, .hdd, .hpp, .log, .m2ts, .m4p, .mkv, .mpeg, .ndf, .nvram, .ogg, .ost, .pab, .pdb, .pif, .png, .qed, .qcow, .qcow2, .rvt, .st7, .stm, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .3fr, .3pr, .ab4, .accde, .accdr, .accdt, .ach, .acr, .adb, .ads, .agdl, .ait, .apj, .asm, .awg, .back, .backup, .backupdb, .bank, .bay, .bdb, .bgt, .bik, .bpw, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .ce1, .ce2, .cib, .craw, .crw, .csh, .csl, .db_journal, .dc2, .dcs, .ddoc, .ddrw, .der, .des, .dgc, .djvu, .dng, .drf, .dxg, .eml, .erbsql, .erf, .exf, .ffd, .fh, .fhd, .gray, .grey, .gry, .hbk, .ibank, .ibd, .ibz, .iiq, .incpas, .jpe, .kc2, .kdbx, .kdc, .kpdx, .lua, .mdc, .mef, .mfw, .mmw, .mny, .moneywell, .mrw, .myd, .ndd, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nwb, .nx2, .nxl, .nyf, .odb, .odf, .odg, .odm, .orf, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pdd, .pem, .plus_muhd, .plc, .pot, .pptx, .psafe3, .py, .qba, .qbr, .qbw, .qbx, .qby, .raf, .rat, .raw, .rdb, .rwl, .rwz, .s3db, .sd0, .sda, .sdf, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srw, .st5, .st8, .std, .sti, .stw, .stx, .sxd, .sxg, .sxi, .sxm, .tex, .wallet, .wb2, .wpd, .x11, .x3f, .xis, .ycbcra, .yuv

Cerber Ransomware

Cómo funciona Cerber, el ransomware que habla

El funcionamiento de Cerber es, también, algo diferente de lo visto hasta ahora. Cuando este malware infecta a los usuarios, automáticamente muestra un error en el sistema que obliga al usuario a reiniciar el equipo. El malware fuerza a Windows a reiniciar en modo a prueba de fallos con permisos de red. Dicho modo del sistema es utilizado para instalarse de forma persistente en el equipo para, posteriormente, volver a reiniciar el equipo en modo normal, empezando así el proceso de cifrado.

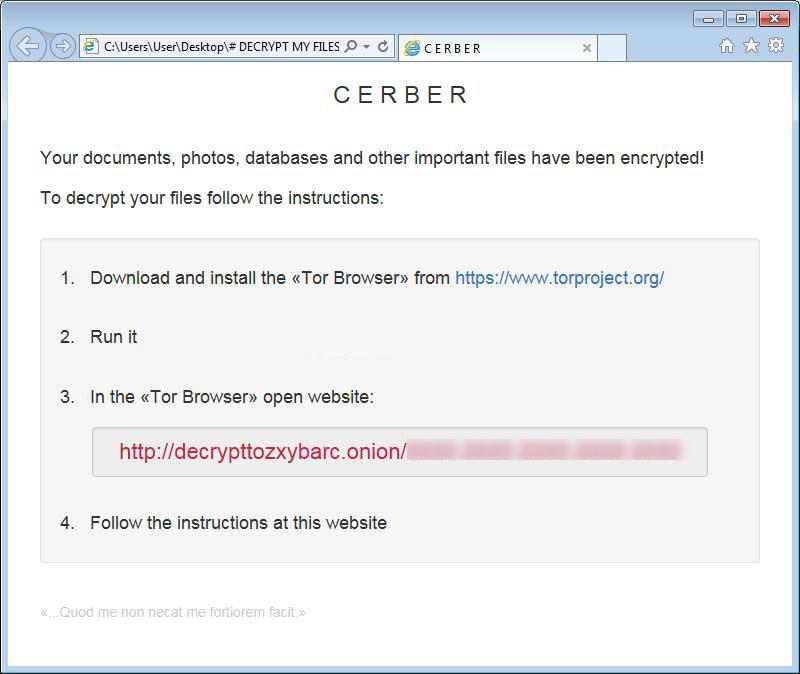

Cuando este ransomware termina de cifrar los datos de los usuarios, genera en cada carpeta 3 tipos de ficheros diferentes: un documento de texto, un HTML y un fichero VBS con las instrucciones de cifrado. Cuando el usuario ejecuta este último, el sistema operativo carga las librerías TTS y el ransomware lee la nota de rescate con lo que debe hacer para recuperar los datos.

El rescate que pide Cerber es de 1,24 Bitcoin (alrededor de 475 euros), los cuales deben pagarse a una cuenta a través de la Deep Web. Por el momento no hay vulnerabilidades en este ransomware, aunque los investigadores de seguridad ya se encuentran trabajando en encontrar alguna que permita a los usuarios recuperar los archivos de forma gratuita.

– Ver informacion original al respecto en Fuente

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.