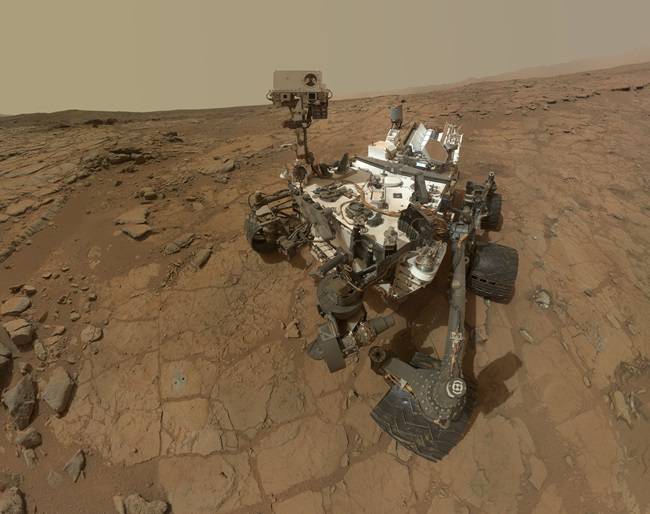

Hallan backdoor en sistema operativo del rover Curiosity

Se realizarán correcciones a VxWorks de Wind River, el cual ejecuta un gran número de aplicaciones desde la Tierra para el rover Curiosity.

El investigador de seguridad canadiense Yannick Formaggio ha detallado una falla significativa en VxWorks, el sistema operativo en tiempo real (RTOS) realizado por Wind River, la cual es filial de Intel.

En su intervención en el famoso evento de la semana pasada 44CON, Formaggio detalla cómo un problema en el desbordamiento de enteros permite la ejecución remota de código en el sistema operativo. Formaggio descubrió la falla después de realizar fuzzing al sistema operativo para poder explicar mejor a un cliente su funcionamiento. Ese esfuerzo llevó al investigador a declarar que Wind River por lo general hace un buen trabajo de seguridad, pero que no habían pensado en lo que podría suceder cuando una credencial se establece en un valor negativo.

Una vez que Formaggio estuvo trabajando con este truco, descubrió que podía vencer y realizar bypass (evación) en todas las protecciones de memoria y configurar una cuenta como backdoor. Esto es justo lo que no debería ser posible en el tipo de dispositivos que requieren un RTOS, ya que la mayoría espera que sean extraordinariamente fiables y seguros para que puedan seguir adelante con trabajos como el funcionamiento de equipos industriales, los aviones y en este caso, el rover Curiosity que Wind River presenta orgullosamente como un cliente.

Formaggio también encontró en el sistema operativo que “el servidor FTP es susceptible al desbordamiento de búfer del anillo cuando se accede a una gran velocidad” y se bloquea cuando envían un “nombre de usuario y su respectiva contraseña especialmente diseñadas”.

Las versiones 5.5 hasta 6.9.4.1 tienen el problema, lo que significa que muchos millones de dispositivos necesitan parches. Wind River ha reconocido el error y está en el proceso de suministro de reparaciones. Formaggio insta a los usuarios del sistema operativo a comprobar la biblioteca de conocimiento de Wind River para obtener su código de solución al momento.

El investigador también dijo que hablará y detallará su implementación fuzzing en esta página en las próximas semanas, pero no revelará el código de explotación “salvo autorización explícita previa”

Ver informacion original al rspecto en Fuente:

http://www.seguridad.unam.mx/noticia/?noti=2485

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.