Nueva infección de RootKit ZBOT a través de un PDF que llega por mail

Websense Security Labs ™ ha recibido varios informes de una campaña de propagación de una variante de Zbot a través de correo electrónico. Hasta ahora hemos visto sobre 2200 mails.

Este Zbot es un troyano que recopila datos confidenciales de cada equipo infectado para robarle la información. El principal vector de propagación de Zbot es una campaña de spam donde se engañó a los destinatarios en la apertura de los archivos adjuntos infectados en su equipo.

Esta nueva variante utiliza un archivo malintencionado de PDF que contiene la amenaza como un archivo incrustado. Cuando los destinatarios abren el PDF, se les pide guardar un archivo que se llama Royal_Mail_Delivery_Notice.pdf. El usuario asume, falsamente, que el archivo es sólo un PDF y, por lo tanto, seguro para almacenar en el equipo local. Sin embargo, el archivo, realmente es un ejecutable de Windows. El PDF malintencionado inicia el archivo interrumpido, tomando el control del equipo. En el momento de escribir este archivo tiene una tasa de detección de antivirus de solo 20% (SHA1: f1ff07104b7c6a08e06bededd57789e776098b1f).

La amenaza crea un subdirectorio dentro de la carpeta de sistema con el nombre “lowsec” y los archivos “local.ds” y “user.ds”. Se trata de archivos de configuración para la amenaza. También se copia a sí mismo en la carpeta de sistema como “sdra64.exe” (como otros muchas variantes de ZBOT) y modifica la entrada del registro “%SOFTWARE%\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit” para ser lanzado durante los proximos reinicios del sistema. Cuando se ejecuta, inyecta el código malintencionado en el proceso del Winlogon.exe en memoria. Esta variante se conecta remotamente a un servidor de ZBOT en China utilizando una dirección IP de 59.44. [eliminado]. [eliminado]: 6010.

Captura de pantalla de mensaje de correo electrónico:

Guarda el archivo incrustado malintencionado

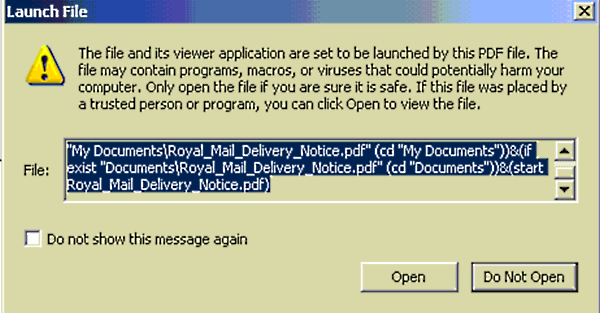

Adobe Acrobat Reader muestra una advertencia acerca de lanzar el archivo:

El problema reside dentro del formato de archivo PDF, como originalmente publicado por en este blog post.

Fuente

Comentario:

Pues mucho cuidado con los PDF que se reciban sin pedirlos, ya que los RootKits pasan facilmente desapercibidos al ocultar claves, procesoos y ficheros, y éste tiene captura de datos … aunque con los PDF el usuario debe ir con cuidado cuando el Acrobat le avisa de que puede contener virus : “The file and its viewer application are set to be launched by this PDF file. The file may contain programs, macros, or viruses that could potentially harm your compiter. Only open the file if you are sure it is safe. If this file was placed by a trusted person or program, you can click Open to view the file”

saludos

ms, 15-4-2010

ANEXO:

Informe de VirusTotal al respecto:

Current status: finished

| Additional information |

|---|

| File size: 116224 bytes |

| MD5 : 59b2cf92212fb38cb713be38843de57e |

| SHA1 : f1ff07104b7c6a08e06bededd57789e776098b1f |

ms.

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.