Falso mail de CAJAMAR que descarga un ejecutable malicioso apenas controlado actualmente

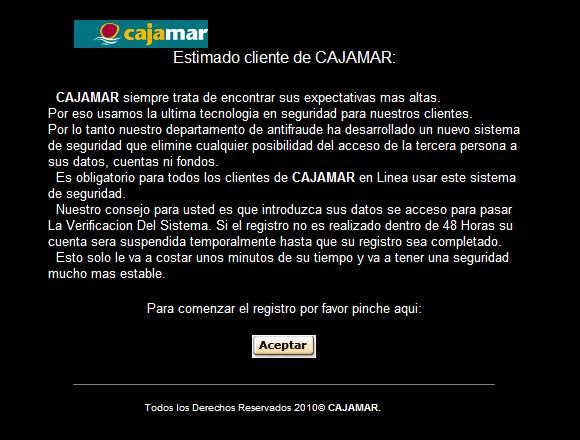

Se empiezan a recibir mails con remitente falso CAJAMAR que indica LA OBLIGATORIEDAD de registrarse en un nuevo sistema de seguridad antifraude y que de no hacerlo dentro de las 48 horas siguientes, la cuenta será suspendida hasta que dicho registro sea completado…

Tras pulsar en el botón de ACEPTAR se ejecuta un fichero que instala un nuevo malware aun no controlado, en el ordenador:

File CAJAMAR.exe received on 2010.03.04 10:54:08 (UTC)

Current status: finished

Result: 3/42 (7.14%)

Compact Print results Antivirus Version Last Update Result

a-squared 4.5.0.50 2010.03.04 –

AhnLab-V3 5.0.0.2 2010.03.04 –

AntiVir 8.2.1.180 2010.03.04 –

Antiy-AVL 2.0.3.7 2010.03.04 –

Authentium 5.2.0.5 2010.03.04 –

Avast 4.8.1351.0 2010.03.03 –

Avast5 5.0.332.0 2010.03.03 –

AVG 9.0.0.730 2010.03.04 –

BitDefender 7.2 2010.03.04 –

CAT-QuickHeal 10.00 2010.03.04 –

ClamAV 0.96.0.0-git 2010.03.04 –

Comodo 4091 2010.02.28 –

DrWeb 5.0.1.12222 2010.03.04 –

eSafe 7.0.17.0 2010.03.03 –

eTrust-Vet 35.2.7339 2010.03.04 –

F-Prot 4.5.1.85 2010.03.03 –

F-Secure 9.0.15370.0 2010.03.04 –

Fortinet 4.0.14.0 2010.03.04 –

GData 19 2010.03.04 –

Ikarus T3.1.1.80.0 2010.03.04 –

Jiangmin 13.0.900 2010.03.04 –

K7AntiVirus 7.10.989 2010.03.03 –

Kaspersky 7.0.0.125 2010.03.04 –

McAfee 5909 2010.03.03 –

McAfee+Artemis 5909 2010.03.03 –

McAfee-GW-Edition 6.8.5 2010.03.04 –

Microsoft 1.5502 2010.03.04 –

NOD32 4914 2010.03.04 –

Norman 6.04.08 2010.03.03 –

nProtect 2009.1.8.0 2010.03.04 –

Panda 10.0.2.2 2010.03.03 Suspicious file

PCTools 7.0.3.5 2010.03.04 –

Prevx 3.0 2010.03.04 –

Rising 22.37.03.04 2010.03.04 –

Sophos 4.51.0 2010.03.04 Sus/Dropper-R

Sunbelt 5746 2010.03.04 –

Symantec 20091.2.0.41 2010.03.04 Suspicious.Insight

TheHacker 6.5.1.7.220 2010.03.04 –

TrendMicro 9.120.0.1004 2010.03.04 –

VBA32 3.12.12.2 2010.03.04 –

ViRobot 2010.3.4.2212 2010.03.04 –

VirusBuster 5.0.27.0 2010.03.03 –

Additional information

File size: 823808 bytes

MD5 : c9b2d277d014d5e3d04fd5ba220831db

SHA1 : 0aabadf3bff69459b6496e5d40199749eb369bbf

No hace falta decir que no se pulse en dicho BOTON, y si ya se ha hecho, que no se ejecute el fichero descargado, y si también se ha hecho, se avise al banco enseguida para que cambien sus contraseñas y números de cuenta, pues ya habrán sido enviados al hacker, y se elimine dicho engendro del ordenador, ya mismo con nuestro ELIMD5 indicando una de los dos cadenas hashes del final del informe (MD5 o SHA1), y además ya estamos haciendo la nueva version del ELISTARA 20.46 que hoy mismo subiremos a la web, a partir de la cual se controlará y eliminará este phishing que captura y envia passwords bancarios

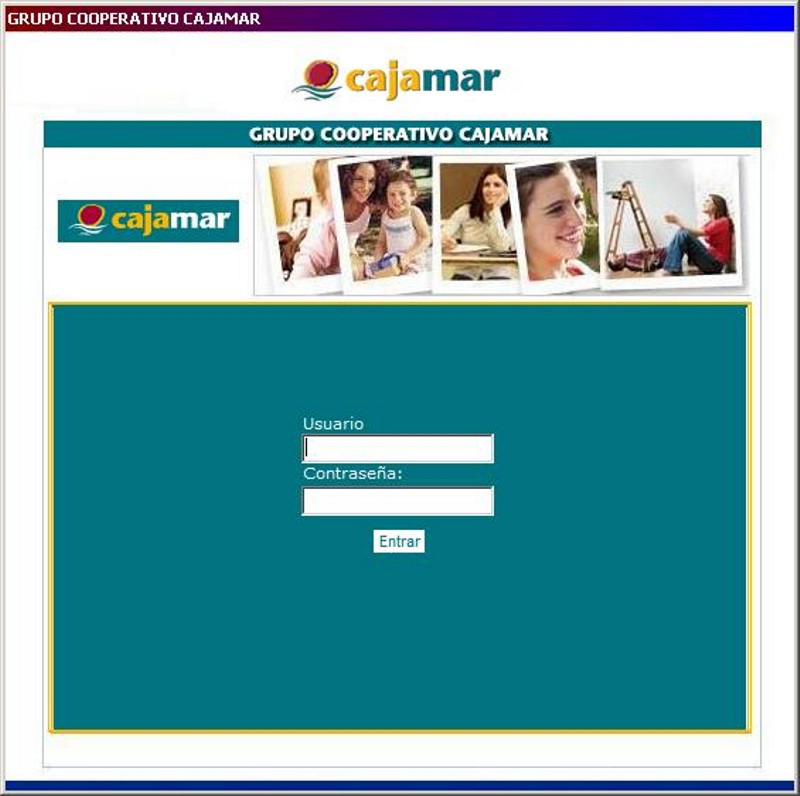

La pantalla que presenta tras pulsar el BOTON:

Mucho cuidado especialmente si se tiene cuenta con dicha entidad bancaria, y en cualquier caso informarles urgentemente del incidente !!!

saludos

ms, 4-3-2010

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.