Ampliación de la última familia vírica descubierta, el MEDRE alias BURSTED o BLEMFOX, gusano de VBS que afecta a las aplicaciones ACAD y que se propaga a través de red

Fichero implicado: Medre.A Capacidad de residencia permanente : No. No tiene capacidad para ejecutarse automáticamente en cada reinicio del sistema. Tamaño (bytes): 12.334 Tamaño comprimido (bytes): 10.128

Alias:

ALS.Bursted.B (Symantec) AL/Bursted-AP (Sophos) ALS/Bursted (McAfee) ALisp/Blemfox.A (Microsoft) Email-Worm.Acad.Medre.a (Kaspersky) Trojan.Acad.Bursted.W (Bit Defender)

Propagación Capacidad de autopropagación: No

Carece de rutina propia de propagación. Puede llegar al sistema de las siguientes maneras:

Red Social – Comunidad Virtual

Red Social – Comunidad Virtual.

Correo Electrónico Selectivo

Se envía selectivamente por correo, por ejemplo respondiendo a mensajes entrantes.

Redes de Compartición de Ficheros P2P

Se difunde por redes de compartición de ficheros P2P (peer to peer).

Correo Electrónico Masivo

Se envía masivamente mediante mensajes de correo electrónico, habitualmente a todas las direcciones capturadas en el sistema infectado.

Otro mecanismo de propagación

•Descargado por otro código malicioso o descargado sin el conocimiento del usuario al visitar una página Web infectada.

•Descargado de algún programa de compartición de ficheros (P2P).

Infección/Efectos Cuando Medre.A se ejecuta, realiza las siguientes acciones:

Ficheros y carpetas

1.Modifica el fichero

•”%directorio_de_ACAD%\acad.fas%\acad20??.lsp”

Crea los siguientes ficheros •”%Windir%\System32\Acad.fas”•”%directorio_de_trabajo_del_DWG%\cad.fas”•”%directorio_de_trabajo_del_DWG%\acad.fas”•”%directorio_de_ACAD%\acad.fas”•”%Windir%\Acad.fas”•”%directorio_de_ACAD%\cad.fas”

Resto de acciones

Método de infección

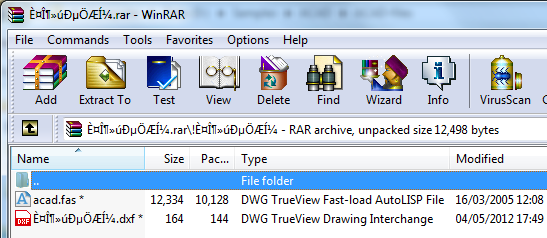

ACAD/Medre.A es un programa AutoLISP que llega al sistema comprometido en un fichero llamado acad.fas, bien a través de correo electrónico, redes P2P o navegando por internet. El gusano llega al sistema comprimido en un fichero .RAR. que incluye el fichero acad.fas y un diseño en formato .DXF:

ACAD/Medre.A intenta copiarse a sí mismo a las siguientes rutas:

•%windir%\System32\Acad.fas

•%windir%\Acad.fas

•%directorio_de_trabajo_del_DWG%\cad.fas

•%directorio_de_trabajo_del_DWG%\acad.fas

•%directorio_de_ACAD%\cad.fas

•%directorio_de_ACAD%\acad.fas

De esta forma se asegura de su instalación y aumenta las posibilidades de propagación.

Otros detalles

El malware va dirigido a AutoCAD 2000 y posteriores, y otros productos basados en AutoCAD. AutoCAD LT, AutoCAD para Mac y otros productos Autodesk no son afectados.

Aunque el gusano esta escrito en AutoLISP, sus funciones principales se realizan con Scripts de Visual Basic, los cuales son ejecutados por interprete de Visual Basic Script integrado en Windows.

Cuando un usuario abre un diseño DWG de AutoCAD desde una carpeta que contenga este fichero, automáticamente el malware manda una copia del DWG a través de correo electrónico a un destinatario malicioso.

Como se ha mencionado antes, el principal objetivo del malware es robar diseños de AutoCAD del sistema infectado. Estos diseños son enviados . Además de los diseños, se envía alguna otra información adicional.

El gusano contiene en su codigo, un listado de nombres de usuario y contraseñas ( de dos dominios diferentes) que utiliza pàra autenticarse en ellos y enviar los correos electrónicos desde esas cuentas. La cuenta seleccionada para el envio se escoge aleatoriamente de ese listado.

ACAD/Medre.A puede robar también ficheros .PST de Outlook mirando las siguientes entradas del registro:

HKEY_CURRENT_USER\Software\Microsoft\Office\11.0\Outlook\CatalogHKEY_CURRENT_USER\Software\Microsoft\Office\12.0\Outlook\CatalogHKEY_CURRENT_USER\Software\Microsoft\Office\13.0\Outlook\Catalog

…así como los ficheros de correo de Foxmail indicados en la siguiente entrada del registro.

HKEY_CURRENT_USER\Software\Aerofox\Foxmail

El gusano usa las siguientes entradas del registro para almacenar información interna:

HKCU\Software\Microsoft\Windows\Windows Error Reporting\FILEHKCU\Software\Microsoft\Windows\Windows Error Reporting\FILE-GHKCU\Software\Microsoft\Windows\Windows Error Reporting\FILE-HHKCU\Software\Microsoft\Windows\Windows Error Reporting\Time

Puede obtener más información en las siguientes páginas (algunas de ellas en inglés):

•ESET Threat Blog

•AutoDesk Medre.A Malware FAQ

•ABC

Cabe mencionar que este malware se detecto por primera vez en Diciembre de 2011 y que las direcciones de correo a las que se enviaban son en su mayoría chinas.

Arriba

Contramedidas Desinfección

Si utiliza Windows Me, XP o Vista, y sabe cuándo se produjo la infección, puede usar la característica de ‘Restauración del Sistema’ para eliminar el virus volviendo a un punto de restauración anterior a la infección (tenga en cuenta que se desharán los cambios de configuración de Windows y se eliminarán todos los archivos ejecutables que haya creado o descargado desde la fecha del punto de restauración). Si tiene alguna duda o problema sobre el funcionamiento de esta opción puede consultar las guías sobre la Restauración en Windows XP o la Restauración en Windows Vista.

En caso de que no pueda volver a un punto de Restauración anterior o no le funcione, es recomendable que desactive temporalmente la Restauración del Sistema antes de eliminar el virus por otros medios, ya que podría haberse creado una copia de seguridad del virus. Si necesita ayuda vea Deshabilitar restauración del sistema en Vista, XP y Me. A continuación siga estos pasos para la eliminación del virus:

Reinicie su ordenador en Modo Seguro o Modo a Prueba de Fallos.

Con un antivirus actualizado, localice todas las copias del virus en el disco duro de su PC.

Elimine los siguientes ficheros:

•%Windir%\System32\Acad.fas

•%directorio_de_ACAD%\acad.fas

•%directorio_de_trabajo_del_DWG%\acad.fas

•%Windir%\Acad.fas

•%directorio_de_trabajo_del_DWG%\cad.fas

•%directorio_de_ACAD%\cad.fas

Y restaurar el siguiente fichero a su versión original:

•%directorio_de_ACAD%\acad.fas%\acad20??.lsp

NOTA Si no se puede reparar la infección o borrar los ficheros, puede ser debido a que el fichero está en uso por estar el virus en ejecución (residente en memoria).

En el caso de que no se pueda eliminar el fichero del virus, debe terminar manualmente el proceso en ejecución del virus. Abra el Administrador de Tareas (presione Control+Mayúsculas+Esc). En Windows 98/Me seleccione el nombre del proceso y deténgalo. En Windows 2000/XP/Vista, en la pestaña ‘Procesos’ pulse con el botón derecho en el proceso y seleccione ‘Terminar Proceso’. A continuación vuelva a intentar el borrado o reparación de los ficheros que se han creado por la acción del virus. Puede obtener más información en la sección “Administrador de Tareas”, de la página Eliminar librerías .DLL o .EXE.

A continuación hay que editar el registro para deshacer los cambios realizados por el virus. Si necesita información sobre cómo editar el registro puede ver esta guía de edición del registro. Sea extremadamente cuidadoso al manipular el registro. Si modifica ciertas claves de manera incorrecta puede dejar el sistema inutilizable.

Elimine las siguientes entradas del registro:

Clave: HKCU\Software\Microsoft\Windows\Windows Error Reporting\FILE Clave: HKCU\Software\Microsoft\Windows\Windows Error Reporting\FILE-G Clave: HKCU\Software\Microsoft\Windows\Windows Error Reporting\FILE-H Clave: HKCU\Software\Microsoft\Windows\Windows Error Reporting\Time

Elimine todos los archivos temporales del ordenador, incluidos los archivos temporales del navegador, vacíe también la Papelera de reciclaje.

Reinicie su ordenador y explore todo el disco duro con un antivirus para asegurarse de la eliminación del virus. Si desactivó la restauración del sistema, recuerde volver a activarla. Cree un punto de restauración, le resultará útil para recurrir a él en caso de posibles infecciones o problemas en el futuro.

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.