MALWARE SUPLANTA LA IDENTIDAD DE UN CONOCIDO ANTIVIRUS PARA INTENTAR CONSEGUIR VÍCTIMAS

Estamos acostumbrados a que los delincuentes utilicen todo tipo de estrategias para conseguir nuevas víctimas con sus amenazas. Por ese motivo, no es extraño ver como a menudo suplantan la imagen de conocidas empresas o servicios de todos los ámbitos. Y por curioso que parezca, el nombre y la imagen de las empresas de ciberseguridad también son usadas en algunas ocasiones para tratar de engañar a los usuarios.

Descarga antivirus para gamers

Recientemente nos encontrábamos revisando el informe semanal que nos indica la evolución de ciertas botnets y amenazas basándose en los datos aportados por la telemetría de ESET cuando vimos algo que nos llamó la atención. Al revisar los nuevos dominios utilizados por el veterano malware Zurgop, observamos como los delincuentes habían empezado a utilizar referencias a una conocida empresa de seguridad informática.

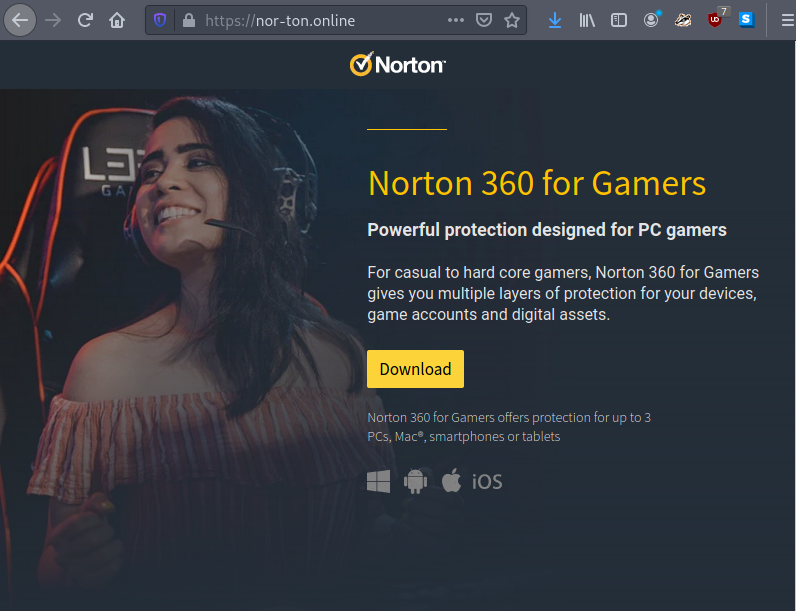

No solo habían registrado dominios similares a los utilizados por la empresa legítima, sino que también se habían tomado la molestia de preparar una web con un aspecto muy similar a una de las utilizadas por esa compañía centrada en el segmento game

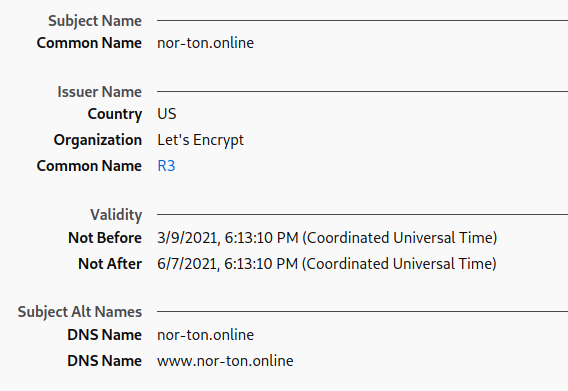

El diseño de la web resulta bastante convincente y puede hacer que no pocos usuarios piensen que se encuentran ante una web legítima. Además, esta web cuenta con un certificado de seguridad válido proporcionado por la empresa Let’s Encrypt, algo que puede hacer creer que se trata de una web segura cuando no lo es. Recordemos que este tipo de certificados (representados por el clásico candado en nuestro navegador) tan solo indica que la comunicación entre nuestro dispositivo y la web visitada se realiza de forma cifrada, no que la web sea segura.

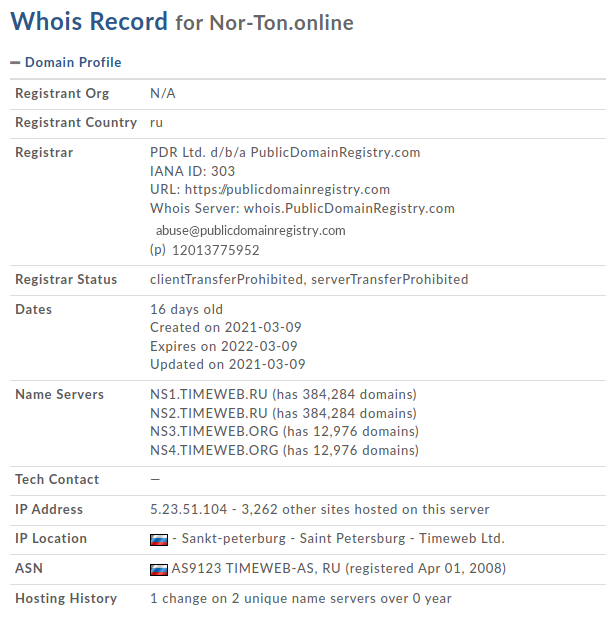

Este certificado se emitió el pasado 9 de marzo, fecha a partir de la cual los delincuentes empezaron a utilizar esta y otra web similar (junto a muchas otras) para alojar sus amenazas.

Si revisamos los datos de esa página web podemos observar como se registró el dominio el mismo día 9 y, en el momento de escribir estas líneas, esta sigue activa. También podemos observar como el registro se realizó usando una IP localizada en Rusia, algo que coincide con la procedencia habitual de los delincuentes relacionados con esta campaña de propagación de malware.

Robo de información

Zurgop es una amenaza veterana y es utilizada por los delincuentes para infectar un sistema y descargar otras familias de malware. Es lo que se conoce como un Trojan Downloader, ya que actúa como malware de primera fase y permite la descarga y ejecución del malware que los delincuentes estén utilizando en ese momento.

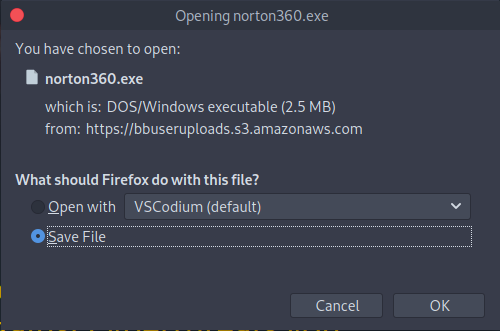

En esta ocasión vemos como, en el caso de que el usuario acceda a la web fraudulenta preparada por los delincuentes y pulse sobre el botón de descarga, procederá a bajarse un fichero ejecutable que puede tener varios nombres, aunque uno de los más usados es el de “norton360.exe” que simula ser una de las soluciones más conocidas de este fabricante.

En el caso de que el usuario llegue a ejecutar ese archivo, el malware realizará conexiones con IPs ubicadas en Rusia y procederá a descargar malware adicional. En esta campaña en concreto hemos observado que los delincuentes estaban descargando un spyware que las soluciones de seguridad de ESET identifican como el troyano Win32/Smokeloader.

Smokeloader es una de las amenazas más veteranas que siguen activas actualmente. Con 10 años a sus espaldas, sus desarrolladores siguen mejorando su código y su funcionamiento y dificultando su detección. Se trata de un kit que se vende principalmente entre criminales de procedencia rusa y que contiene todo lo necesario para propagar esta amenaza y controlar los sistemas infectados. Los delincuentes pueden también adquirir características y capacidades adicionales además de las que vienen incluidas en el kit básico.

Conclusión

Tal y como acabamos de ver, los delincuentes no tienen ningún reparo en suplantar la identidad de todo tipo de empresas si con eso consiguen nuevas víctimas. Por ese motivo es importante asegurarse de estar en la web correcta y descargar las soluciones de seguridad y otro tipo de aplicaciones desde los sitios oficiales para evitar sorpresas desagradables de este tipo

Ver información original al respecto es Fuente>

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

You can follow any responses to this entry through the RSS 2.0 feed. Both comments and pings are currently closed.

Los comentarios están cerrados.