Actualiza! Los nuevos parches de Windows corrigen 7 fallos 0-day

Fondo de Windows 10

Ya llegó el martes de parches. Como es habitual en Microsoft, los segundos martes de cada mes la compañía lanza nuevos parches de seguridad para su sistema operativo, y demás productos, con los que corregir todos los fallos y problemas relacionados con la seguridad detectados en el último mes. Estos parches, además, suelen incluir las actualizaciones de calidad para mejorar el funcionamiento general del sistema operativo. Al estar relacionados con la seguridad, es importante asegurarnos de instalarlos cuanto antes si no queremos correr riesgos. Especialmente estos nuevos parches, que corrigen 7 fallos de día cero, algunos de ellos explotados activamente.

Los nuevos parches de seguridad para Windows 10 corrigen, en esta ocasión, 50 vulnerabilidades y fallos de seguridad en el sistema operativo. De todos ellos, 5 han sido considerados como «críticos«, mientras que 54 han recibido la valoración de «importantes«. Pero, sin duda, lo más preocupante de estos parches de seguridad es que corrigen 7 fallos de día cero, de los cuales 6 están siendo explotados activamente y pueden ponerte en peligro.

Parche seguridad junio 2021 KB5003637 Windows 10

Fallos 0-day corregidos en los parches de seguridad de junio

Tal como informa Microsoft, los fallos de seguridad corregidos en el sistema operativo que estaban siendo explotados por piratas informáticos son:

CVE-2021-31955 – Vulnerabilidad del tipo Information Disclosure en el kernel de Windows.

CVE-2021-31956 – Fallo de seguridad del tipo Elevation of Privilege en Windows NTFS.

CVE-2021-33739 – Vulnerabilidad del tipo Elevation of Privilege en Microsoft DWM Core Library.

CVE-2021-33742 – Problema de seguridad del tipo Remote Code Execution en la plataforma Windows MSHTML.

CVE-2021-31199 – Vulnerabilidad del tipo Elevation of Privilege en los sistemas de criptografía mejorados.

CVE-2021-31201 – Fallo de seguridad del tipo Elevation of Privilege en los sistemas de criptografía mejorados.

CVE-2021-31968 – Vulnerabilidad del tipo denegación de servicio en los servicios de Remote Desktop.

De todos estos fallos de día cero, tan solo el último es el que no está siendo explotado activamente en la red. Todos los demás están siendo usados por piratas informáticos a través de Internet.

Además de los anteriores, también se han corregido fallos de seguridad en otros componentes del sistema operativo. Por ejemplo, en .NET Core, en 3D Viewer, en Office, en el Kernel de Windows, en Windows Defender y en el navegador Microsoft Edge, entre otros componentes.

Descargar las nuevas actualizaciones para proteger Windows 10

Estos nuevos parches de seguridad ya están disponibles para todos los usuarios que usen una versión de Windows con soporte a través de Windows Update. Es decir, solo podrán proteger sus equipos los usuarios que utilicen la versión 2004, 20H2 o 21H1 de Windows 10, así como Windows 8.1, que aún cuenta con soporte oficial gratuito. Los usuarios que usen otras versiones de Windows (como 7, o alguna versión de 10 con soporte extendido para empresas) ya fuera de su soporte no recibirán estas actualizaciones, a no ser que paguen por las actualizaciones.

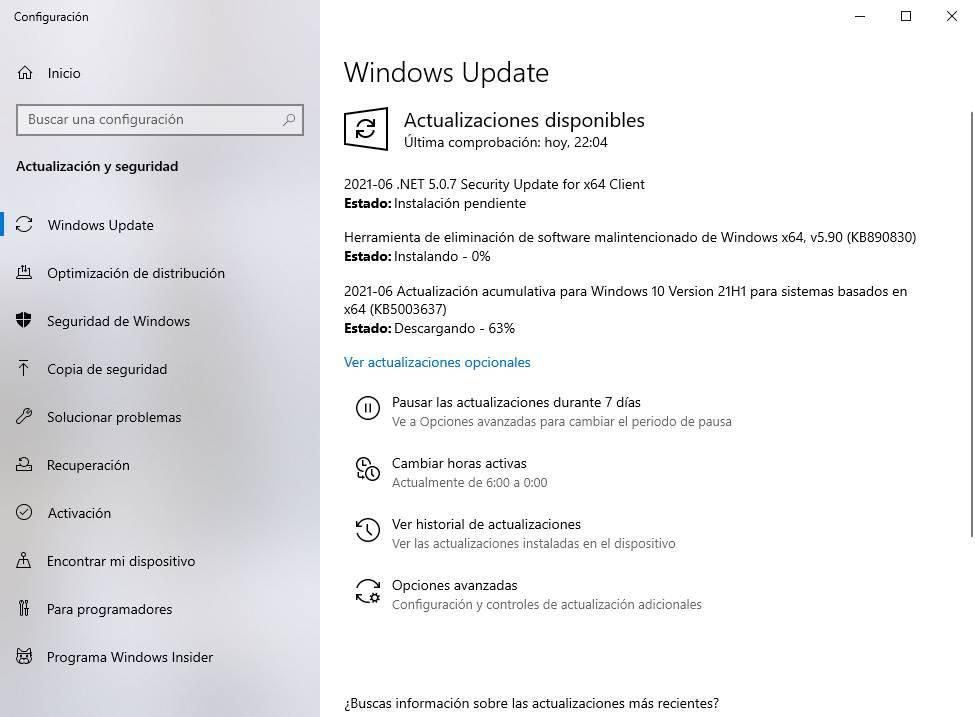

Los nuevos parches de seguridad están disponibles para todos los usuarios a través de Windows Update. Podemos buscarlos y bajarlos automáticamente a través de esta herramienta, o esperar a que el propio Windows los baje automáticamente sin que tengamos que hacer nosotros nada.

Si tenemos problemas, o no queremos usar Windows Update, también podemos bajarlos e instalarlos a mano desde los servidores de Microsoft:

KB5003637 – Para Windows 10 versión 2004, 20H2 y 21H1.

KB5003635 – Para Windows 10 versión 1909.

KB5003671 – Para Windows 8.1.

KB5003667 – Para Windows 7.

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.