El 4G y 5G se pueden hackear para cobrarte llamadas que no hagas

5g antena

Las redes que utilizamos a diario son vulnerables a diversos tipos de ataques. A pesar de que el 4G, y sobre todo el 5G, se han hecho para subsanar la mayoría de fallos de los estándares anteriores, estas nuevas modalidades de conectividad también tienen fallos. Y ahora, uno nuevo relevado por la empresa de ciberseguridad Positive Technologies permite espiar a usuarios.

En el informe de “Vulnerabilities in LTE and 5G Networks 2020” elaborado por la compañía, se detallan los resultados de los análisis de seguridad realizados en 2018 y 2019 en las redes de 28 operadores de Europa, Asia, África y América Latina. En el análisis, han descubierto fallos en el GPRS Tunnelling Protocol (GTP).

Fallo de seguridad en GTP: pueden hackear 4G y 5G

GTP es un estándar en el protocolo de comunicaciones IP que define reglas a la hora de gestionar el tráfico en redes 2G, 3G y 4G. También forma parte del Core Network de GPRS, así como de su sucesor, el Evolved Packet Core (EPC), permitiendo a los usuarios seguir conectados a Internet mientras de mueven de un sitio a otro.

Este protocolo tiene diversas vulnerabilidades afectando tanto a los operadores móviles como a sus clientes. Como consecuencia, un atacante puede interferir con el equipamiento de red y dejar a una ciudad entera sin comunicaciones. También puede hacerse pasar por usuarios, y usar los servicios con su identidad de manera que los cobros lleguen a sus facturas.

El fallo radica en que el protocolo no comprueba la ubicación real del cliente, por lo que es muy difícil verificar si el tráfico es legítimo. Además, hay otro fallo a nivel de arquitectura que afecta a la forma en la que las credenciales de cliente son verificadas, permitiendo que un atacante pueda hacer spoofing al nodo que actúa como Serving GPRS Support Node (SGSN).

El 5G NSA y SA, afectado por el fallo

El fallo no sólo permite actuar suplantando la identidad de otra persona, sino que también pueden obtenerse elementos de la sesión del usuario real, como su número de teléfono. Con ello, se puede redirigir el tráfico para hacerlo pasar por el de ese usuario hackeado.

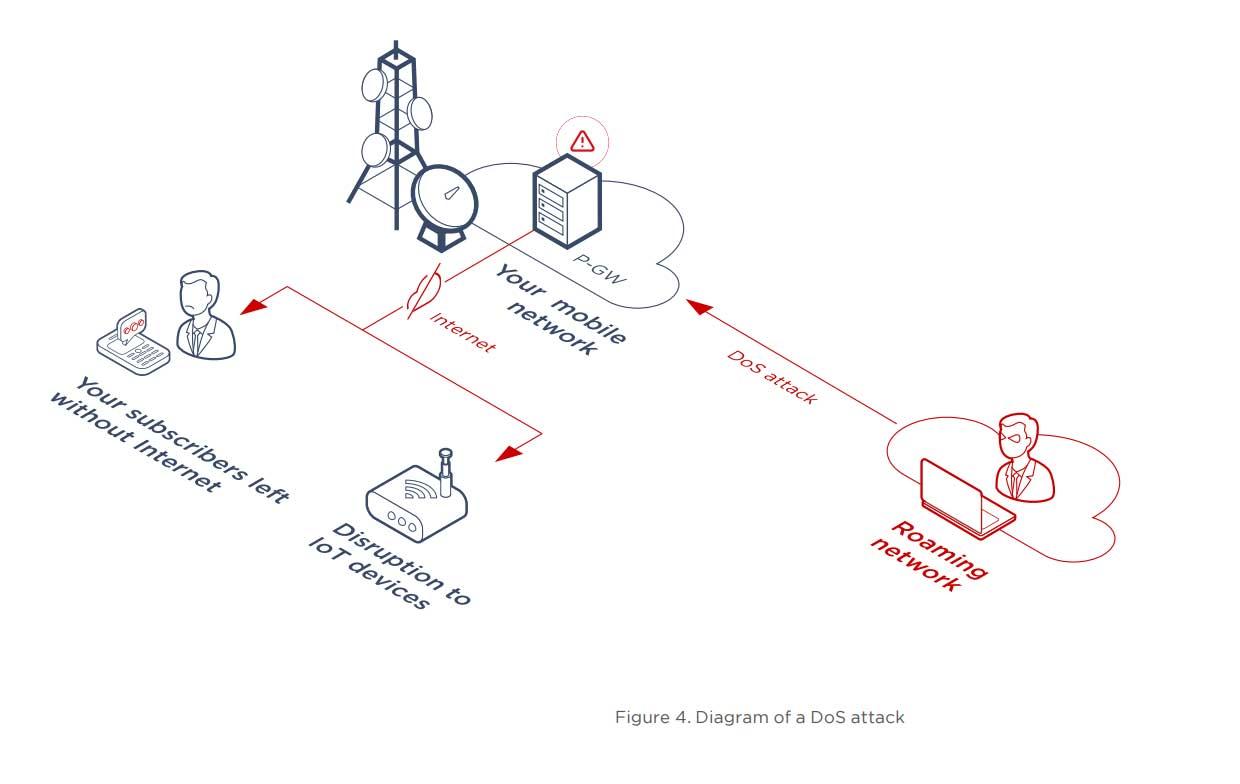

El ataque ha sido detallado en redes 4G, pero como el 5G NSA también utiliza el EPC como Core Network, también son vulnerables a estos ataques. Todas las redes estudiadas son susceptibles de recibir un ataque DoS contra equipamiento de red, lo que puede impedir a los usuarios acceder a Internet. Esto puede ser realmente peligroso dentro de unos años cuando haya multitud de dispositivos autónomos que dependen de Internet para controlarse, así como maquinaria industrial, hogares inteligentes u otros elementos del IoT.

Para mitigar las vulnerabilidades, Positive Technologies recomienda a los operadores que hagan un filtrado de direcciones IP a nivel del GTP, además de seguir las recomendaciones de seguridad de la GSMA de analizar tráfico en tiempo real y bloquear cualquier actividad sospechosa de ser ilegítima. Además, hay que implementarlas antes del despliegue masivo del 5G SA, ya que si no se corre el riesgo de tener vulnerabilidades a largo plazo que no pueden ser arregladas en el futuro porque el protocolo GTP seguirá presente en la infraestructura.

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.