CUIDADO CON EL ROBO DE LA TARJETA DE CREDITO !

El robo de tarjetas de crédito es uno de los más lucrativos que hay en la actualidad, ya que no sólo se puede ganar dinero usando estas tarjetas para realizar compras, sino que también pueden venderse sus datos por bastante dinero en la Dark Web. Hay muchas técnicas para obtener los datos robados de las tarjetas, como el skimming en los cajeros, pero expertos de Malwarebytes han encontrado uno de los métodos más avanzados hasta la fecha en una página web.

La técnica utilizada es conocida como web skimming, e-skimming o ataque de Magecart. Todo representan la misma técnica: hackers tomando el control de web y escondiendo código malicioso en las páginas que registra y roba datos de pago que los usuarios introducen en los formularios de pago. Esta técnica empezó a utilizarse hace cuatro años, y conforme las empresas de ciberseguridad van mejorando su detección, los atacantes también están trabajando en sistemas más complejos para evitar ser detectados.

Un icono con un código JavaScript malicioso

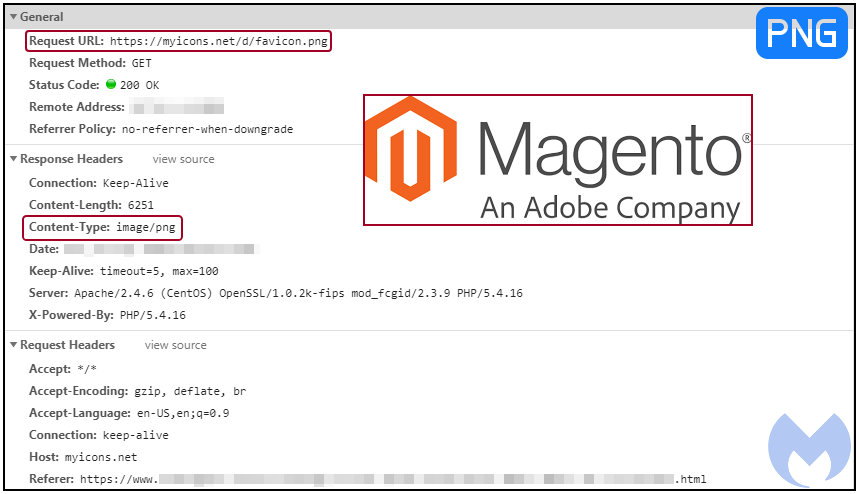

El último ataque fue además descubierto de casualidad mientras Malwarebytes analizaba una serie de misteriosos hackeos en los que lo único que estaba modificado en las webs era el favicon, el icono que aparece en la pestaña del navegador identificando a la web.

El favicon era un archivo de imagen legítimo alojado en la web MyIcons.net, sin ningún código malicioso en él. Sin embargo, la clave estaba en que el icono que se cargaba en los enlaces de la web en los que había formularios de pago era diferente. Así, cuando hacías una compra e ibas a pagar, la web cargaba el favicon por un código JavaScript malicioso oculto mediante esteganografía que creaba un formulario de pago falso y recopilaba todos los datos del usuario. Es curioso que los navegadores web no bloqueen este tipo de actividad por defecto.

La técnica utilizada es conocida como web skimming, e-skimming o ataque de Magecart. Todo representan la misma técnica: hackers tomando el control de web y escondiendo código malicioso en las páginas que registra y roba datos de pago que los usuarios introducen en los formularios de pago. Esta técnica empezó a utilizarse hace cuatro años, y conforme las empresas de ciberseguridad van mejorando su detección, los atacantes también están trabajando en sistemas más complejos para evitar ser detectados.

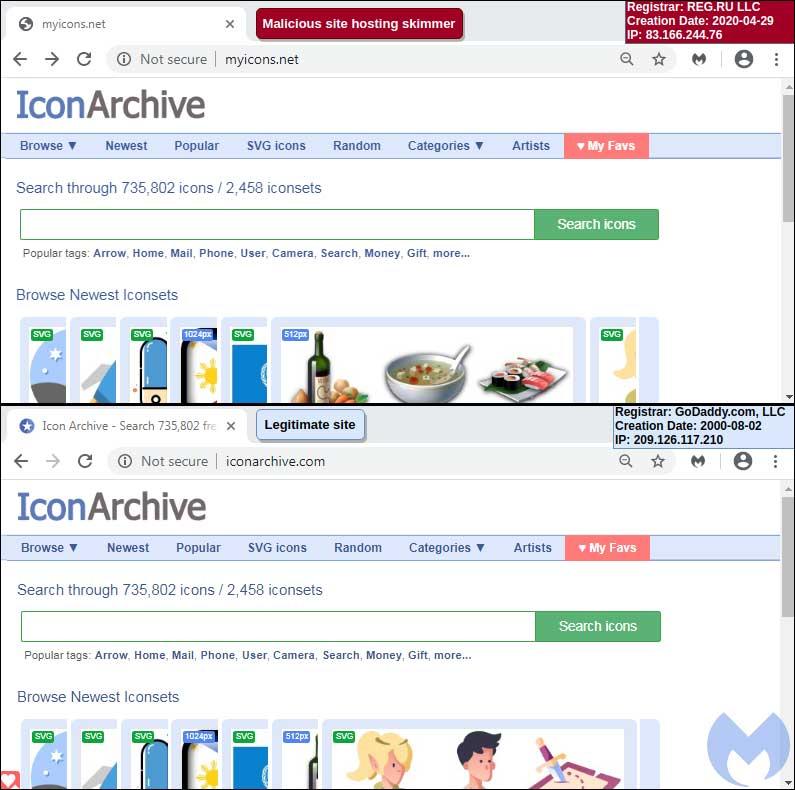

La web se hacía pasar por otra real

La web de MyIcons, aunque parecía legitima porque al entrar contenía esos iconos, en realidad estaba controlada por los hackers. Según Malwarebytes, varias webs de compra online obtenían los iconos de Magento de esa web. El dominio había sido creado hace unos pocos días, y era un clon de la web real de IconArchive.com, además de usar un dominio parecido a MyIcons.co. Además, la web falsa estaba alojada en servidores que han formado parte de otras operaciones de web skimming en el pasado. La web falsa todavía sigue operativa, pero algunos antivirus ya están bloqueándola por defecto.

Como vemos, el esfuerzo por parte de los atacantes es mucho mayor que en ataques previos, ya que se han tomado la molestia de crear una web falsa desde cero con tal de poder robar unas cuantas tarjetas de crédito. En ataques previos de este tipo también se han llegado a realizar actividades parecidas, donde una banda llamada Zirconium registró 28 empresas de anuncios falsas para mostrar los anuncios en miles de web, los cuales incluían malware.

Ver información original al respecto en Fuente>

https://www.adslzone.net/noticias/seguridad/robo-tarjetas-credito-favicon/

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

You can follow any responses to this entry through the RSS 2.0 feed. Both comments and pings are currently closed.

Los comentarios están cerrados.