Banker.BR: Así es el troyano bancario para Android más reciente

El móvil es uno de los dispositivos que más utilizamos hoy en día, no sólo lo utilizamos para nuestras actividades laborales o personales, también nos facilitan transacciones bancarias como consultas, transferencias bancarias, pagos de servicio y mucho más. La banca digital ha cambiado la manera en que operamos con los bancos, sin embargo, estas múltiples facilidades tienen sus riesgos, uno de ellos son los troyanos bancarios. Este tipo de malware se apropia de tus datos bancarios, resultando en inconvenientes como imposibilidad de acceder a tu cuenta como la sustracción de los fondos. Banker.BR es uno de los últimos troyanos bancarios que amenaza a millones de móviles Android. Hoy en RedesZone os vamos a contar todo sobre él, y también cómo mitigar este malware lo mejor posible.

Si estás en países como España, Portugal, Brasil, entre otros que hablen español y portugués, podrías estar en riesgo. Banker.BR se ha diseñado con este objetivo en mente. Según los reportes, este malware de tipo Troyano está bajo constante proceso de desarrollo para mejorarlo. Las mismas, por supuesto, tienen el objetivo principal de hacer que sus ataques sean mucho más severos. Tiene capacidades de overlay incluso el equipo responsable de este malware planea dichas mejorías para que sean lanzadas en los próximos meses.

Cómo se apropia de tus datos este troyano bancario

Con mucho éxito, Banker.BR se distribuye a través de mensajes que incitan a los usuarios a acceder a un enlace que forma parte de un dominio malicioso. El mismo dirige a los usuarios para que descarguen un archivo que contiene «la última versión» de una supuesta aplicación especial para mejorar la seguridad de la aplicación bancaria. Una particularidad es que una vez que la víctima hace pulsa botón para descargar, accede a una página web lícita pero que aloja al archivo con el malware.

Lo que sigue es la recolección de información de parte de este troyano bancario. Sobre el móvil, recolecta datos de número de móvil y el IMEI de tu dispositivo, también recolecta el IMSI y el número de SIM que está asociada a tu número de móvil. Una vez que cuenta con esta información, lo transporta a un servidor Command and Control el cual funciona como una dirección de dominio que está insertado en Banker.BR.

En el caso de que la víctima quiera utilizar algún servicio de banca móvil, como una aplicación, el troyano despliega una interfaz de tipo overlay que enmascara la aplicación real. Es decir, verás una interfaz muy similar a la que usas para acceder a tu cuenta bancaria, pero en realidad se trataría de un colector de datos bancarios. Es tan similar que incluso podrías ver otros detalles como el logo y los números de contacto para llamar a Servicio al Cliente.

El usuario ingresa las credenciales de acceso a su cuenta bancaria y ya el atacante se apropia de las mismas. Lo que venga después, ya es prácticamente imposible de evitar. Desde consultas sospechosas hasta transferencias bancarias fraudulentas. Otro problema que causa Banker.BR es que, como logra tener permiso para leer el contenido de los mensajes de texto, este podría vulnerar la Autenticación Multi-Factor para ingresar a la cuenta bancaria, si es que el usuario lo configuró.

¿Qué son las interfaces de tipo Overlay?

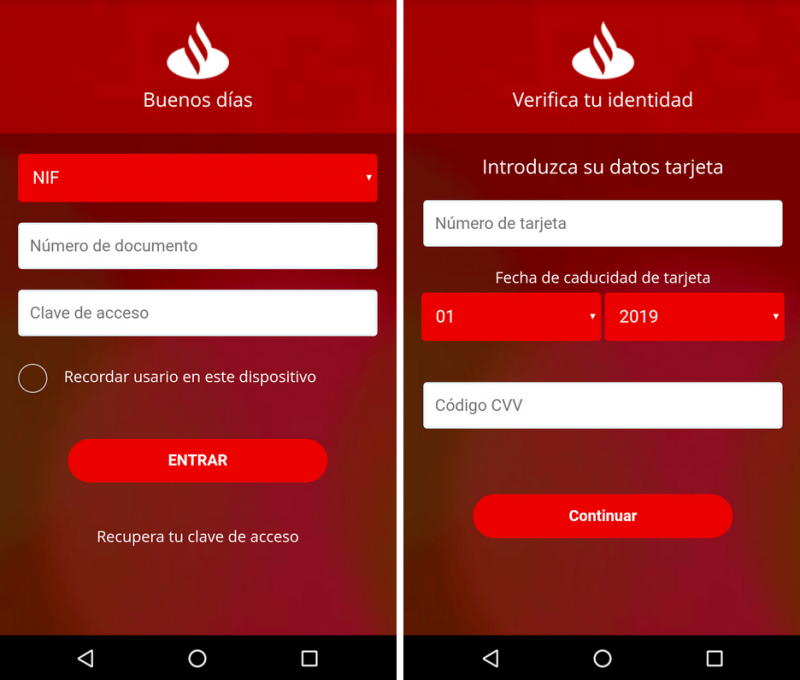

Más arriba, vemos un par de capturas de lo que aparenta ser una aplicación de un banco. La primera, te consulta respecto a tu número de documento (o número de cuenta o tarjeta de crédito) y clave de acceso. Están los botones de «ENTRAR» y recuperar la clave de acceso si acaso te hayas olvidado de la misma. Incluso, podemos ver el logo del banco en cuestión. Se ve todo normal, ¿no te parece?

Sin embargo, la captura de al lado ya muestra algo que podría levantar sospechas. Un supuesto paso de verificación de cuenta. En la misma te pide ingresar número de tarjeta de crédito, la fecha de vencimiento y el código de seguridad. Recordemos que esto último es lo que permite que se puedan realizar transacciones con la tarjeta de crédito, aunque el cibercriminal no la tenga consigo. Entonces, se puede entender que las interfaces que vemos más arriba realmente no corresponden al banco sino unas de tipo overlay. Así como comentamos anteriormente, estas enmascaran la interfaz de la aplicación original, siendo muchas veces prácticamente igual a dicha aplicación original. Y esto se da porque el móvil estaría infectado con un troyano como Banker.BR.

En ningún momento, la víctima se percata del problema. Sin embargo, sí se preocupa cuando corrobora que ya no tiene acceso a sus datos bancarios. Como hemos visto, es un proceso que se da casi transparentemente y el usuario que es víctima actúa con total normalidad. He ahí la importancia de la conciencia de seguridad y prestar un poco más de atención respecto a dónde hacemos tap en nuestros móviles.

Por otro lado, otro punto muy importante es que este malware también saca provecho de los servicios de accesibilidad de Android. Recordemos que estos son utilizados por personas con capacidades diferentes y que permite que las mismas puedan utilizar el móvil con menor dificultad. Sin embargo, esto pone en alto riesgo a los datos de las personas ya que provee permisos para acceder a sus contactos, cámara, micrófono, mensajes de texto y más. Por eso, es importante que las personas que necesiten de esta accesibilidad, también sean conscientes de los riesgos y tomar las precauciones necesarias. Si conoces a alguien que la utiliza, no dudes en compartir al respecto.

Origen de Banker.BR

Fue originalmente descubierto por un equipo de IBM X-Force. Se dio mediante el descubrimiento de mensajes que iban dirigidos a usuarios de países que hablan español y portugués. De hecho, a países tanto de América como Europa: España, Portugal, Brasil y otros países más específicamente en Latinoamérica. A pesar de que se ha detectado que tiene algunos fallos específicos en cuanto a la manera en que se ejecuta, es evidente que se encuentra bajo constantes procesos de mejora. De esa manera, se está intentando hacer lo posible para que pase cada vez más desapercibido por los usuarios y las diversas soluciones antivirus-antimalware.

Cómo proteger tu móvil de malware

El consejo más práctico y a su vez, más difícil de llevar a la práctica es la cautela. Siempre que recibamos mensajes de texto o correo electrónico, debemos prestar atención al contenido. Muchos de estos contienen enlaces que, en su mayoría, podrían ser maliciosos. Fíjate en el formato del enlace en cuestión, en el por qué te pide hacer clic en el enlace. Y si fuese un mensaje legítimo, de todas formas, no accedas a los enlaces. Siempre es mejor corroborar por otras vías si el mensaje recibido es legítimo.

Si el mensaje te pide que hagas algo urgentemente, ya puedes sospechar. Si el enlace tiene un formato que no conoces, por ejemplo, si el enlace está acortado mediante estos servicios de acortadores de enlace, es mejor no hacer clic. Sin duda, es mucho mejor prevenir los inconvenientes. Por otro lado, mantén a tu móvil protegido con las mejores aplicaciones antivirus-antimalware. A continuación, compartiremos tres recomendaciones de software de seguridad que puedes probar ahora mismo:

Ver información original al respecto en Fuente>

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.