Spear Phishing: por qué es tan peligroso y cómo evitarlo

Qué es el Spear Phishing

El correo electrónico es una herramienta fundamental para muchos usuarios. Es un medio de comunicación muy utilizado tanto por particulares como por empresas. Ofrece un gran abanico de posibilidades y además podemos utilizarlo en múltiples dispositivos. La cuestión es que también es un tipo de plataforma por donde los piratas informáticos introducen sus amenazas. Especialmente en los últimos tiempos han surgido diferentes métodos para generar conflicto. Hoy hablamos de qué es el Spear Phishing y qué podemos hacer para evitarlo.

Qué es el Spear Phishing

Como sabemos, un ataque Phishing es aquella técnica por la cual un ciberdelincuente busca robar las contraseñas de los usuarios. Básicamente se hacen pasar por una empresa o servicio y de esta forma buscan ganarse la confianza de la víctima. Puede que pidan que cambiemos la contraseña, que rellenemos un formulario o enviemos información de algún tipo.

Normalmente son correos electrónicos genéricos. También puede llegar a través de SMS o incluso por redes sociales. Es un mensaje que en muchas ocasiones está traducido a varios idiomas. Incluso puede que recibamos correos de este tipo desde un supuesto banco en el que no tenemos cuenta.

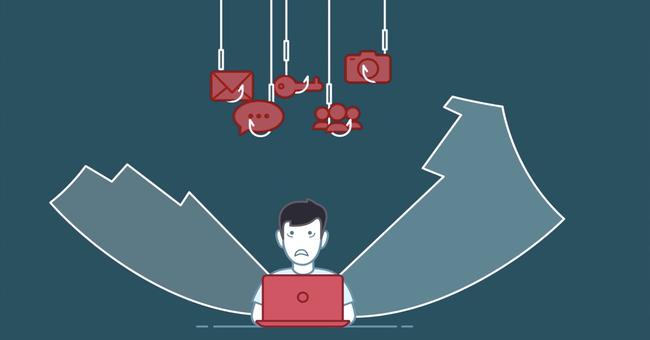

Sin embargo el Spear Phishing va más allá de eso. Este tipo de ataques se basa en el análisis de los piratas informáticos. Investigan a la víctima, aprenden sobre sus gustos, sus operaciones diarias, información que puedan recopilar, etc. De esta forma logran captar aún más la atención de la víctima.

¿Por qué es más peligroso que los ataques Phishing normales? Un e-mail de suplantación de identidad simple es más fácil que pase por alto. Es decir, pongamos que recibimos un mensaje del tipo “estimado cliente”, “necesitamos que confirme su contraseña”… Ahora pongamos que recibimos otro enviado directamente hacia nosotros. Por ejemplo llamándonos por nuestro nombre y apellidos, informándonos de una supuesta irregularidad en una plataforma donde tenemos cuenta, etc. Datos que, en definitiva, son reales. Esto provoca que la víctima pueda creer con mayor facilidad que realmente hay un problema y que debe actuar.

Cómo actúa el Spear Phishing

Los piratas informáticos a la hora de llevar a cabo ataques de Spear Phishing básicamente utilizan cuatro etapas. La primera etapa consiste en identificar al objetivo. Es decir, de entre todas las opciones que pueden tener seleccionan una serie de usuarios que realmente encajan con la campaña que van a realizar. Intentan que sus correos vayan únicamente a aquellas posibles víctimas que realmente pueden picar en el anzuelo y encajan con lo que buscan.

El siguiente punto podemos decir que es de analizar al objetivo. Este paso consiste en recopilar todo tipo de información sobre cómo actúa, sus gustos, posibles servicios o plataformas que utilice, etc. En definitiva, conocer más sobre esa persona para crear un ataque más personal.

El tercer paso es plasmar toda esa información que han recopilado anteriormente. Es el proceso de “personalización”. Hacer que ese ataque sea más personal, que incluya toda la información y datos que han podido recopilar.

Por último, el cuarto paso es preparar el ataque y, en definitiva, enviar los correos electrónicos. Es así como se ejecuta un ataque Spear Phishing.

Evitar el Spear Phishing

Cómo podemos evitar ser víctima

Por suerte este tipo de ataques siempre va a requerir la interacción del usuario. Es decir, por muchos correos fraudulentos de este tipo que recibamos, si no ejecutamos algo, si no realizamos una acción, no vamos a sufrir ningún problema.

Es por ello que el sentido común en este tipo de casos se antoja fundamental. Hablamos de estar siempre alerta ante cualquier correo que recibamos, nunca acceder a links que nos envíen por estos medios, no descargar archivos adjuntos que puedan ser sospechosos, nunca responder a un e-mail de este tipo, etc.

Pero también, más allá del sentido común, es importante tener protegidos nuestros dispositivos. Nunca sabemos qué archivo nos puede llegar y descargar sin querer, o si accedemos a una página que contiene malware. Por ello es vital también contar con software de seguridad.

De la misma manera es interesante tener actualizados nuestros dispositivos. Una forma de mantener siempre los últimos parches y corregir posibles vulnerabilidades que puedan ser aprovechadas por los piratas informáticos para desplegar sus ataques.

Ver información original al respecto en Fuente>

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.