MegaCortex, el ransomware que cambia contraseña de acceso a Windows (y añade la extensión .m3g4c0rtx a los ficheros cifrados)

Este ransomware se instala a través de troyanos como Emotet. Una vez que ha conseguido acceso a la red, el ransomware se instala en todas las máquinas conectadas a través de directorio activo u otros sistemas. A partir de ahí, empieza el calvario para los usuarios que ahora sube de nivel con el descubrimiento de una nueva variante más preocupante que las anteriores.

megacortex

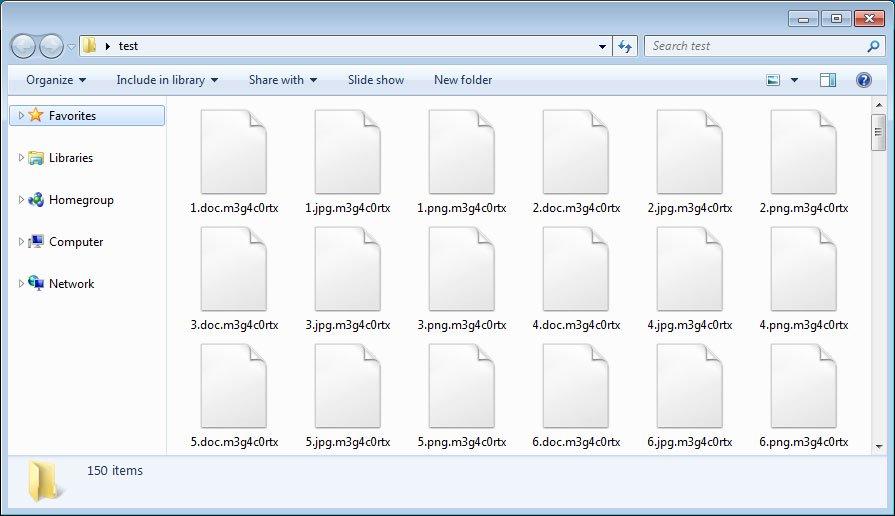

Detectar si estamos afectados por esta variante es muy sencillo ya que basta con comprobar si nuestros archivos tienen ahora la extensión .m3g4c0rtx al final de su nombre. Además de eso, el ransomware modifica la pantalla de inicio al sistema operativo mostrando un mensaje con el texto “Locked by MegaCortex” junto con algunas cuentas de correo de contacto.

Una vez que el ransomware penetra en el sistema, este extrae dos ficheros DLL y tres scripts CMD en C:\Windows\Temp para comenzar su “proceso”. Los ficheros CMD ejecutan diversas acciones como eliminar las Shadow Copies, limpia todo el espacio libre en C:/, cifra los archivos y después elimina cualquier rastro de la herramienta utilizada para ello.

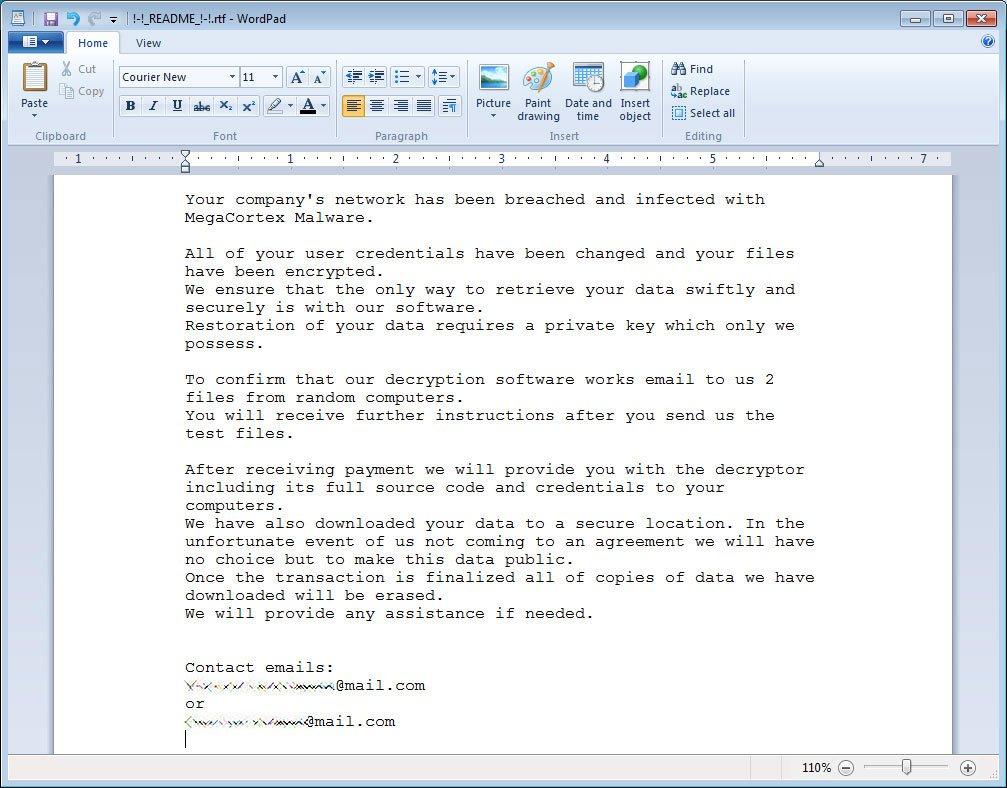

Una vez finalizado el proceso, el usuario encontrará el fichero “!-!_README_!-!.rtf” en el escritorio. Este explica que se han cifrado sus archivos y se ha cambiado su contraseña de acceso, además de exigir el pago para conseguir la clave privada necesaria para recuperar los archivos.

Aunque en algunos casos los ransomware realizan amenazas que luego no se cumplen, en este caso sí es verdad que cambia la contraseña de Windows. Si reiniciamos el sistema ya no podremos acceder y eso explica que en la pantalla de inicio se ofrezca información sobre el ransomware.

Finalmente, el ransomware amenaza con publicar los archivos privados del usuario explicando que han sido descargados en una localización segura. En caso de realizar el pago, prometen borrar todo lo que han descargado de nuestro ordenador.

megacortex

megacortex

Este es el texto completo que podemos leer tras ser infectados (en inglés):

________

Your company’s network has been breached and infected with MegaCortex Malware.

All of your user credentials have been changed and your files have been encrypted. We ensure that the only way to retrieve your data swiftly and securely is with our software. Restoration of your data requires a private key which only we possess.

To confirm that our decryption software works email to us 2 files from random computers. You will receive further instructions after you send us the test files.

After receiving payment we will provide you with the decryptor including its full source code and credentials to your computers.

We have also downloaded your data to a secure location. In the unfortunate event of us not coming to an agreement we will have no choice but to make this data public.

Once the transaction is finalized all of copies of data we have downloaded will be erased.

We will provide any assistance if needed.

Contact emails:

redacted@redacted.com

or

redacted@redacted.com

_____________

Recordar tener siempre instalado alguno de los mejores antivirus para evitarlo … !

Ver información original al respecto en Fuente>

saludos

ms, 16-12-2019

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.