El parche de Meltdown te ha protegido de BlueKeep, pero pronto dejará de hacerlo

BlueKeep

Como los expertos ya vaticinaron hace unos meses, la vulnerabilidad conocida como BlueKeep sigue afectando a algunos equipos. Por tanto, en estos momentos el exploit para el mencionado BlueKeep se utiliza para crear nuevos ataques en equipos con Windows no actualizados.

Esto es algo que se ha venido detectando a lo largo de los últimos días en algunos PCs con Windows que no están debidamente actualizados. De este modo, por lo visto la vulnerabilidad conocida como BlueKeep amenaza a algunos sistemas sin el parche para Meltdown en Windows XP y Windows 7. Hay que tener en cuenta que el mencionado ataque que aprovecha la vulnerabilidad BlueKeep, es algo de lo que se viene hablando desde hace varios meses.

Cabe mencionar que esto es algo que en estos momentos afecta al RDP de Windows, es decir, al protocolo de escritorio remoto. Por tanto, hace unos meses, el investigador de seguridad Kevin Beaumont ya nos habló de esta vulnerabilidad que afectaba al escritorio remoto y lanzó algunas soluciones. Esto se produjo después de que se conociera la vulnerabilidad BlueKeep y se conociesen los primeros fallos de seguridad.

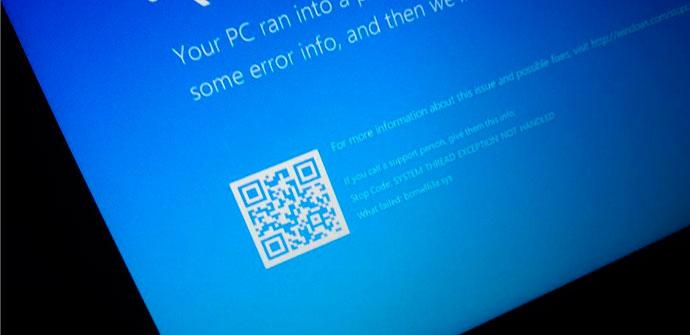

Así, el pasado mes de octubre el investigador descubrió que las máquinas virtuales afectadas estaban presentando pantallazos azules o BSOD. Tras estudiar el tema, un análisis reveló que la vulnerabilidad BlueKeep se había utilizado para intentar algunos ataques, pero los equipos con el parche para Meltdown, lo frena, pero desembocaba en estas BSOD. Hay que tener en cuenta que el objetivo de estos ataques es instalar un malware de minado de criptomoneda en los sistemas.

BlueKeep provoca BSOD en equipos Windows con el parche Meltdown

Por todo ello, en esta ocasión Microsoft ha vuelto a recalcar su advertencia sobre la vulnerabilidad BlueKeep y recomienda actualizar los sistemas Windows lo antes posible. Así, en estos instantes hay actualizaciones disponibles para las versiones del sistema afectadas: Windows XP, Windows Server 2003, Windows Vista, Windows 7 y Windows Server 2008/R2.

pantallazo azul

Al mismo tiempo, y como ahora se sabe, los autores del malware para estos recientes ataques, han compilado el módulo “BlueKeep Metasploit” a partir de un código de prueba de este verano. Como se ha visto, el propio ataque funciona en un principio, pero tiene un error, ya que en los sistemas parcheados para Meltdown, el exploit genera un error BSOD. Esto lo que hace es bloquear el sistema operativo atacado en lugar de abrir un shell remoto para el atacante.

También se ha querido aclarar que este pantallazo azul aparece debido a que los autores de la vulnerabilidad no implementaron el soporte kernel para las máquinas Windows parcheadas. Pero claro, una vez estos saben del error que están cometiendo, probablemente lo solucionarán en breve. Esto se derivará en que pronto veamos más ataques exitosos de BlueKeep.

Por tanto en estos instantes podemos afirmar que la vulnerabilidad BlueKeep de la que os hemos hablado, va a entrañar mucho peligro en breve. Esto se producirá cuando los atacantes solucionen el error cometido que frena el parche de Meltdown en estos instantes, algo que probablemente sucederá pronto.

Ver información original al respecto en Fuente>

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.