NUEVO VIRUS QUE NO PUEDE DETECTAR EL ANTIVIRUS : NODERSOCK

Los antivirus que usamos en Windows son cada vez más seguros. En el listado de mejores antivirus de 2019 podemos ver que muchos de ellos obtienen un 6 sobre 6 en todas las protecciones, analizando miles de virus en el proceso. Sin embargo, hay algunos virus que no son detectados; sobre todo los que usan vulnerabilidades de día cero. Hoy estamos ante uno de ellos.

Nodersok: el nuevo virus que no se instala en tu PC y reside en la memoria

Esta nueva “cepa” de virus ha infectado ya a miles de ordenadores en el mundo, y no ha sido detectado todavía por ningún antivirus. La clave radica en que es un tipo de malware que no utiliza archivos, además de que utiliza herramientas legítimas del sistema y otras herramientas de terceros para extender su funcionalidad en el sistema en lugar de usar código malicioso.

El malware, bautizado como Nodersok y Divergent, se distribuye a través de anuncios online e infecta ordenadores para convertirlos en proxies para esconder tráfico malicioso y usarlo para hacer clicks en anuncios para generar dinero sin que el usuario se dé cuenta.

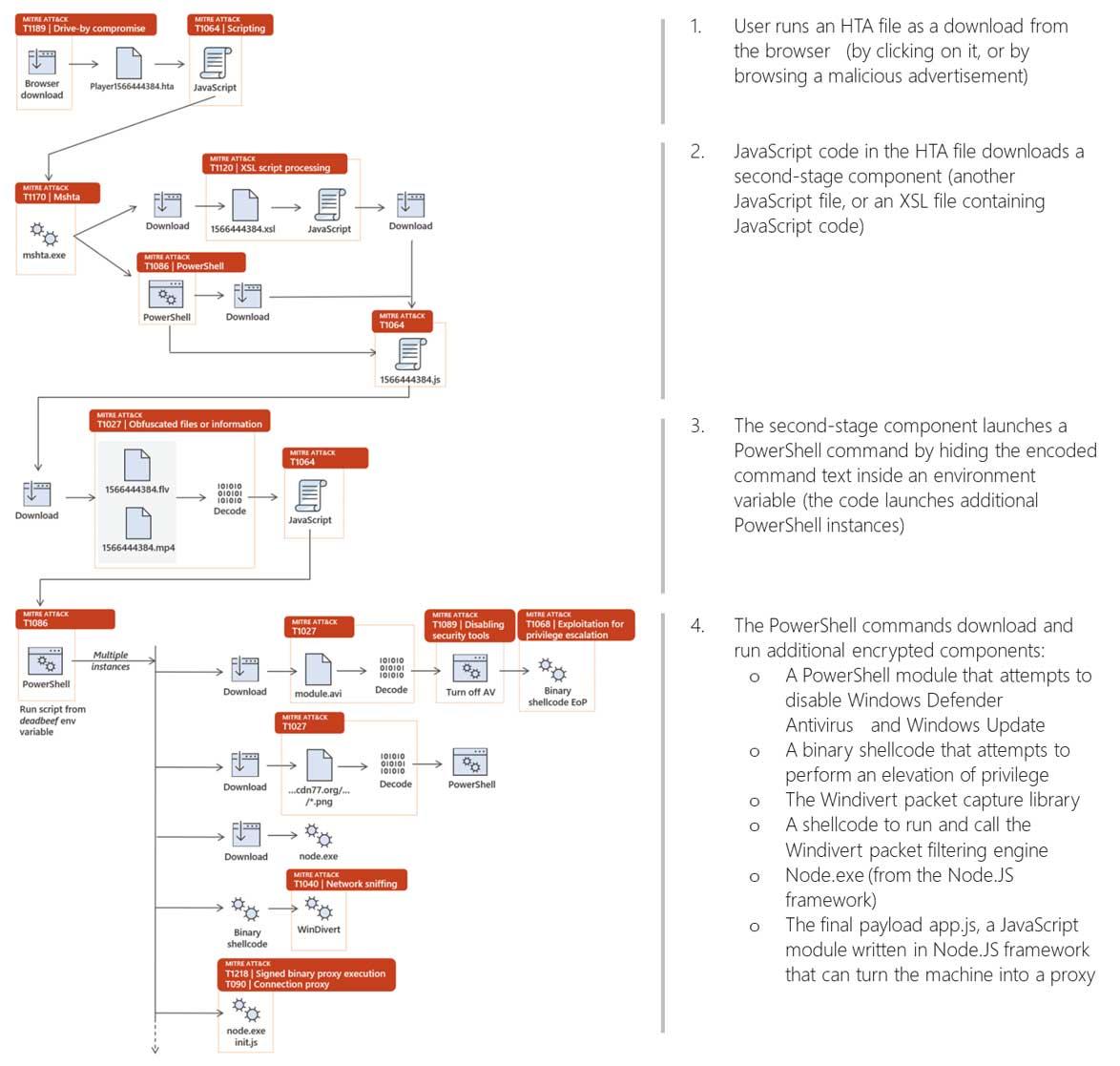

El proceso de infección arranca cuando un anuncio malicioso descarga una aplicación HTML (HTA) en le ordenador, y una vez se hace click en él, ejecuta una serie de JavaScripts y scripts de PowerShell maliciosos para descargar a instalar el malware más potente (Nodersok en este caso).

A través de los scripts de PowerShell, el malware intenta desactivar Windows Defender y Windows Update, mientras que mediante shellcode binario intenta escalar privilegios. Para ejecutarse de manera segura con el “permiso” del sistema, se aprovecha de la implementación de Windows del framework Node.js, que es fiable para el sistema y tiene certificado de confianza. Gracias a ello, el malware puede ejecutarse en un entorno de confianza como si fuera un proceso seguro. Por último, otro de los elementos del malware es WinDivert, que captura paquetes de red para filtrar y modificar determinados paquetes que salgan del PC.

Una vez ha completado ese proceso, el malware suelta la carga JavaScript final para el framework Node.js que convierte el ordenador en un proxy, de tal manera que un atacante puede usar el ordenador como un punto de acceso a webs o servidores de control para realizar operaciones maliciosas de manera oculta. Básicamente, convierte tu ordenador en un VPN que va a ser usado con fines espurios.

Microsoft dice que Windows Defender podría detectarlo, pero el malware lo desactivaba

Según dice Microsoft, ahora mismo el malware está siendo usado para conectar un ordenador a un servidor de control y recibir solicitudes HTTP desde ese servidor. Cisco, por su parte, ha detectado que se está usando para navegar por páginas web arbitrarias para monetización, además de fraude haciendo clicks falsos de anuncios.

Todas las funciones importantes del malware se ejecutan a través de elementos cifrados, que sólo se descifran para ser ejecutados desde la memoria RAM, de manera que nunca llegan a tocar ni siquiera un disco duro o un SSD. Actualmente la mayoría de usuarios afectados se encuentran en Estados Unidos y Europa (España apenas se ha visto afectada), atacando sobre todo a ordenadores personales; aunque hay un 3% de dispositivos afectados dentro de empresas.

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.