PROGRESA EL RANSOMWARE GANCRAB, QUE AÑADE .CRAB A LOS CIFRADOS

Están llegando muestras de una nueva versión 3 del RANSOM GANCRAB , que hasta ahora en versiones anteriores las identificabamos como MALWARE BrResMon, y que segun fuera el sistema operativo no cifraba ficheros, ni identificaba con una imagen de fondo del escritorio las acciones realizadas.

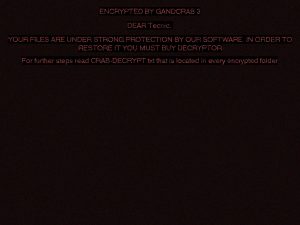

Dicha imagen es la siguiente:

[HKEY_CURRENT_USER\Control Panel\Desktop]

“Wallpaper”=”%WinTmp%\ pidor.bmp”

Cuyo texto se ve dificilmente, por lo que ofrecemos un txt del mismo:

“Attention!

All your files documents, photos, databases and other important files are encrypted and have the extension: .CRAB

The only method of recovering files is to purchase a private key. It is on our server and only we can recover your files.

The server with your key is in a closed network TOR. You can get there by the following ways:

0. Download Tor browser – https://www.torproject.org/

1. Install Tor browser

2. Open Tor Browser

3. Open link in TOR browser: http://gandcrab2pie73et.onion/d3722694c8e1e393

4. Follow the instructions on this page

On our page you will see instructions on payment and get the opportunity to decrypt 1 file for free.

The alternative way to contact us is to use Jabber messanger. Read how to:

0. Download Psi-Plus Jabber Client: https://psi-im.org/download/

1. Register new account: http://sj.ms/register.php

0) Enter “username”: d3722694c8e1e393

1) Enter “password”: your password

2. Add new account in Psi

3. Add and write Jabber ID: ransomware@sj.ms any message

4. Follow instruction bot

ATTENTION!

It is a bot! It’s fully automated artificial system without human control!

To contact us use TOR links. We can provide you all required proofs of decryption availibility anytime. We are open to conversations.

You can read instructions how to install and use jabber here http://www.sfu.ca/jabber/Psi_Jabber_PC.pdf

CAUGHTION!

Do not try to modify files or use your own private key. This will result in the loss of your data forever!”

Vamos controlandolo por cadenas, si bien el nombre del valor de la clave donde se instala y del EXE varian en cada instalación, y tambien varía el EXE

El código del EXE varia en cada instalación al cambiar unos pocos bytes de la cabecera del PE

Normalmente Llega en un ZIP adjunto a un EMail

Dicho ZIP contiene un JavaScript que al ejecutarlo

descarga y ejecuta el EXE ransomware en cuestión.

El preanalisis de virustotal de una de las muestras recibidas hoy, __________

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Los comentarios están cerrados.