Hackers infectan routers con Hardware Mikrotik, para implantar Spyware

Investigadores de Seguridad de Kaspersky han identificado un malware muy sofisticado del Grupo ATP Hacking Group, que ha estado operando desde el año 2012 sin haber sido advertidos por su complejidad y sus avanzados métodos de evasión.

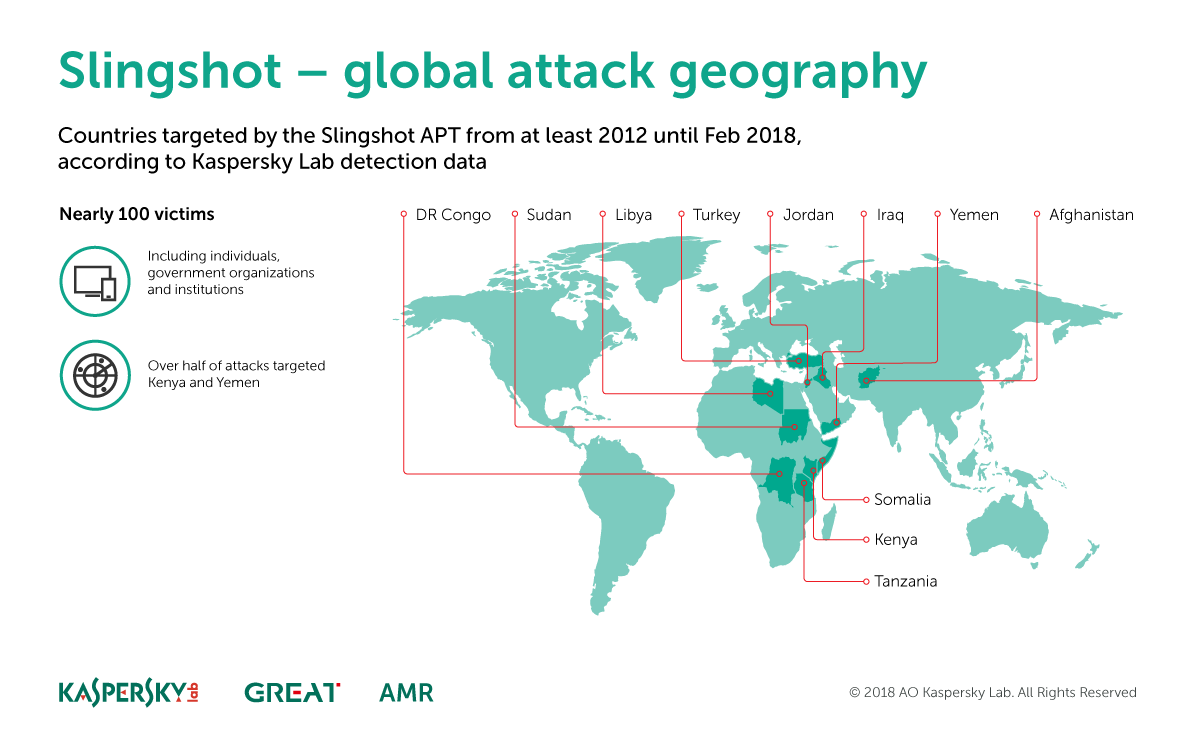

El grupo de Hackers usaron una pieza del avanzado malware apodado Slingshot, para infectar cientos de miles de victimas en el Medio Oriente y África.

De acuerdo a un reporte publicado por Kaspersky Labs, el grupo exploto vulnerabilidades desconocidas en los routers de Latvian Network con Hardware de Mikrotic, como primera etapa en el vector de infección para cubrir el plan de implantar Spyware en sus victimas.

Aunque no esta claro como el grupo logro comprometer los routers en primer lugar, Kaspersky apunta hacia Wikileaks Vault 7 CIA, en el cual se reveló el Exploit ChimayRed, el cual ahora esta disponible en Gthub para comprometer routers Mikrotik.

Winbox Loader es una herramienta de administración diseñada por Mikrotik para usuarios windows, el cual le permite a usuarios configurar sencillamente sus routers, estas aplicaciones descargan algunos archivos DDL desde el router y los ejecuta en sus sistemas.

Este es un DLL malicioso corre en los equipos objetivos y se conecta a un centro de comando para descargar el payload final…. Slingshot Malware. Este malware incluye dos módulos “Cahnadr” el kernel del módulo y GollumApp el módulo del usuario.

“Cahnadr es el kernel del programa y puede ejecutar código malicioso sin hacer crash o dar pantallazo azul”

“Escrito en C, Canhadr provee acceso completo al disco duro y la memoria operativo a pesar de las restricciones de Seguridad del dispositivo”.

Mientras GollumAPP es el módulo mas sofisticado el cual tiene un amplio rango para espiar funcionalidades, permitiendo le al atacante poder tomar capturas de pantalla, colectar información de Red, password guardadas en los navegadores, todas las pulsaciones de teclado, y mantienen las conexiones con el centro de control y comando.

Desde que GollumApp empieza a correr en modo kernel puede comenzar a correr aplicaciones con privilegios de Sistema, y así puede el malware tomar control completo de los sistemas infectados

Ver información original al respecto en Fuente:

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.