Enviado de forma masiva un correo electrónico spam de PayPal

Aunque todo gire en torno a las criptomonedas y los servicios asociados, las viejas costumbres nunca se pierden. Durante los últimos días, muchos usuarios han recibido un correo electrónico spam que utiliza la imagen del servicio PayPal. Tal y como suele suceder en estas situaciones, lo que buscan los ciberdelincuentes es el robo de las credenciales de acceso de las cuentas de los usuarios.

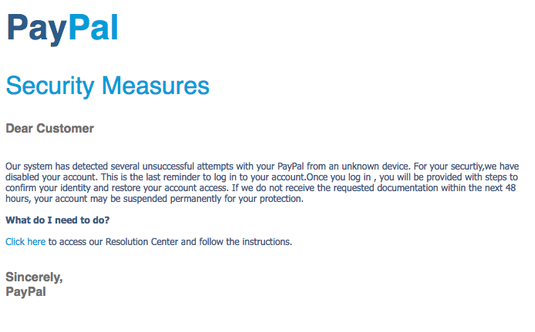

¿Cuál es el problema de este correo? Su gancho. Se trata del punto clave para que los usuarios caigan o no en la estafa. En esta ocasión, y tal y como se puede ver en la imagen siguiente, en el correo electrónico se alerta de intentos de sesión fallidos en la cuenta desde un dispositivo desconocido. Por este motivo se insta al usuario a iniciar sesión para seguir un proceso para comprobar de nuevo su identidad.

Para que todo resulte un poco más dramático, se habla incluso de la suspensión de la cuenta si pasadas 48 horas no se ha accedido al enlace ofrecido en la parte inferior del mensaje.

Con todo esto sobre la mesa, cualquier usuario accederá al enlace sin dudarlo.

A continuación, os ofrecemos la captura del correo que un miembro del equipo de RedesZone ha recibido:

correo electrónico spam de paypal

Tal y como se puede observar, la estética del mensaje está muy cuidada, algo que no es muy habitual en este tipo de mensajes. Logotipos y ortografía no presentan errores, por lo que el usuario tendrá a centrarse en el contenido del mensaje.

Un ataque phishing utilizando la imagen de PayPal

Serán muchos los usuarios que busquen poner fin a este “problema” del que se les ha informado.

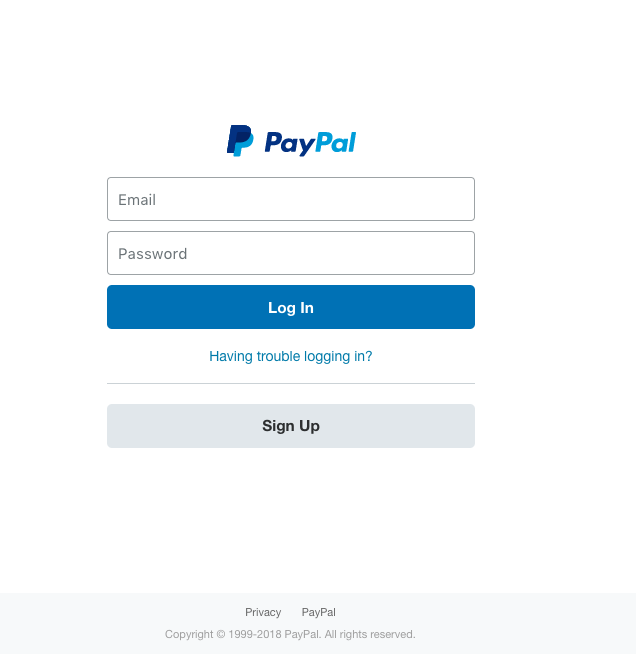

Al acceder al enlace que se indica en el correo, el usuario se encontrará con lo siguiente:

formulario ataque phishing paypal

O lo que es lo mismo, una redirección a una página web donde se ofrecerá un formulario de inicio de sesión. Sobre el papel, todo parece ser correcto, la estética parece correcta y nada desentona. Pero hay algo que siempre decimos que es lo primero que es necesario verificar: la URL de la web en la que nos encontramos.

En este caso, contamos con esta:

Tal y como se puede observar, se trata de una dirección que no pertenece a PayPal. Esto sería más que suficiente para invitarnos a abandonar el sitio web sin realizar ningún tipo de operación.

Indagando un poco más en la programación de la página web, observamos como el botón Log In realiza la llamada a una función con el nombre StoreCredentials. Esto es un claro indicativo de qué sucederá con la información que introduzcamos. Para realizar la prueba, hemos introducido unas credenciales falsas. Al pulsar en el botón, se indica al usuario en otra ventana que la verificación de la cuenta se ha realizado de forma correcta. Pero nada más lejos de la realidad, lo que se ha producido es el robo de la información introducida.

Si has caído en el engaño, modifica la contraseña de acceso

La primera y única acción que debes realizar si has caído en la trampa es modificar la contraseña de acceso a la cuenta lo más pronto posible. En estos casos, esta información se adquiere para su recopilación y posterior reventa en el mercado negro. Es decir, en muy pocas ocasiones se produce el secuestro de la cuenta (cambio de contraseña). Por este motivo, cuanto primero se realice el cambio mejor.

Ver información original al respecto en Fuente:

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.