Cuidado con este nuevo ataque informático: Agent Tesla, Loki y Gamarue : Evitan los antivirus e infectan tu sistema

A menudo confiamos en nuestro antivirus para proteger nuestro ordenador de las amenazas que nos llegan a través de Internet. Aunque normalmente los antivirus sí suelen ser capaces de detectar la mayoría de las amenazas informáticas, estos no nos ofrecen una protección del 100% frente a todas las amenazas, sino que también hay técnicas capaces de evadir la protección de los antivirus para llevar a cabo estos ataques, técnicas como la utilizada por “Agent Tesla“, un malware diseñado para robar información de sistemas vulnerables.

Tal como advierte la firma de seguridad Talos, recientemente se ha visto en la red una nueva campaña maliciosa centrada en explotar dos vulnerabilidades conocidas de Word, CVE-2017-0199 y CVE-2017-11882, para distribuir 3 tipos de malware diferente: Agent Tesla, Loki y Gamarue.

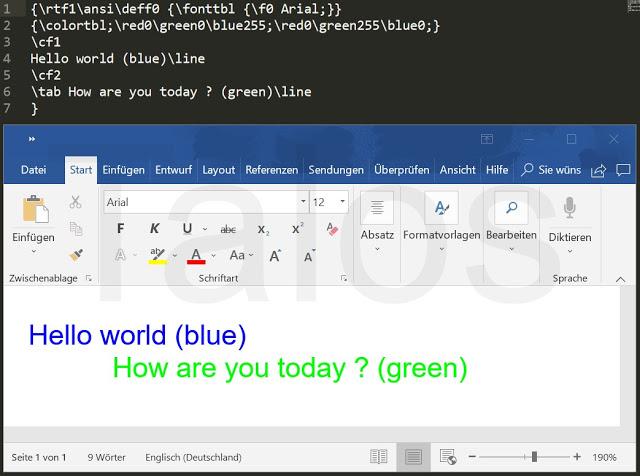

fichero RTF vulnerabilidad Word

Este ataque informático comienza desde un correo electrónico que llega a las víctimas con un archivo RTF adjunto. Cuando descargamos y abrimos este documento con Word da comienzo la infección, explotando las dos vulnerabilidades anteriores para poder descargar y ejecutar el malware sin levantar la sospecha del antivirus.

Qué hace el malware que se distribuye a través de estos ataques informáticos

Agent Tesla es uno de los troyanos más sofisticados que podemos encontrarnos en la red. Este malware se comercializa legalmente como un keylogger, pero los expertos de seguridad han advertido en varias ocasiones que puede ser usado para robar contraseñas de navegadores, clientes de correo y clientes FTP fácilmente. Además, cuenta con funciones de control remoto.

Gamarue, por otro lado, forma parte de una completa botnet de ordenadores, propagándose muy rápidamente entre todos los ordenadores vulnerables conectados a la red local y brindando al pirata informático acceso remoto al equipo.

Loki, por último, se centra en el robo de datos bancarios, billeteras de criptomonedas y contraseñas de los navegadores web. A diferencia de los dos anteriores, este malware no tiene funciones de control remoto, solo consigue lo que busca y lo envía de forma segura al servidor de los piratas.

Analizando el documento RTF adjunto en el correo con VirusTotal, tan solo dos de los 58 motores antivirus son capaces de detectar algo sospechoso en él, por lo que, a día de hoy, se trata de una de las amenazas más peligrosas que podemos encontrarnos.

Cómo protegernos de esta peligrosa amenaza informática que evita los antivirus

Como hemos dicho, este ataque informático nos llega a través del correo electrónico como un archivo RTF adjunto, por lo que, como siempre, debemos evitar descargar este tipo de archivos adjuntos en los correos y abrirlos en nuestro ordenador.

Además, como este ataque informático se aprovecha de dos vulnerabilidades de 2017 en Word, es muy importante tener toda la suite de Office actualizada con los últimos parches de seguridad, ya que, de esa manera, podremos estar seguros de que la técnica de ataque de estos piratas informáticos no puede evadir la protección de nuestro antivirus.

Como siempre, sentido común y tener nuestro sistema operativo y demás aplicaciones (como Office) actualizadas a la última versión nos ayudará a estar totalmente protegidos frente a esta y otras amenazas informáticas.

Ver información original al respecto en Fuente:

COMENTARIO: LOS EXPLOIT CVE-2017-0199 y CVE-2017-11882 EN RTF DISFRAZADOS DE DOC PUEDEN EVITARSE COMO INDICAMOS REPETIDAMENTE:

NO SE DEBEN EJECUTAR NI FICHEROS NI ENLACES NI IMAGENES QUE NO SE HAYAN SOLICITADO, AUNQUE SE CONOZCA EL REMITENTE O VENGAN DE ALGUNA ENTIDAD CONOCIDA, Y MENOS ENVIAR DATOS QUE PUDIERAN SOLICITAR !!!

Y SE RECUERDA QUE ELLO SOLO PASA ABRIENDO DICHOS FICHEROS «RTF» CON OFFICE, QUE SI SE HACE CON WORDPAD NO INTERPRETA EL CODIGO MALICIOSO Y NO PRODUCEN LA INFECCION

saludos

ms, 16-10-2018

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

You can follow any responses to this entry through the RSS 2.0 feed. Both comments and pings are currently closed.

Los comentarios están cerrados.