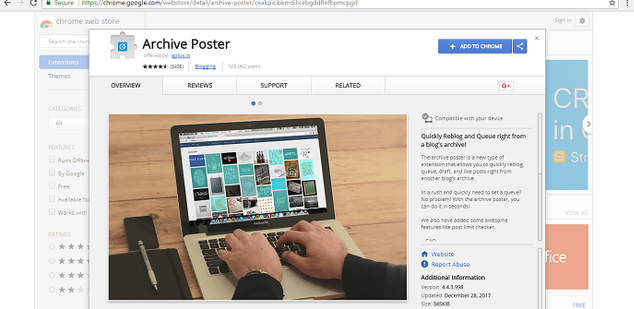

Archive Poster, una extensión de Chrome que mina monedas sin el consentimiento del usuario

El minado “clandestino” de criptomonedas se ha ido totalmente de las manos. Desde que los responsables de CoinHive se pronunciaron e hicieron público el script, la situación se ha descontrolado. Cualquier oportunidad es buena para minar criptomonedas utilizando los equipos de los usuarios. En esta ocasión, utilizando la extensión de Google Chrome Archive Poster.

Los expertos en seguridad lo equiparan con la distribución de malware. Es cierto que hay que salvar las diferencias. Pero al igual que muchas amenazas, se trata de un proceso muy intrusiva que ralentizará tu equipo.

Para todos aquellos que no sepan de qué extensión estamos hablando, vamos a realizar una breve descripción de la finalidad de la misma. Su utilidad es compartir contenido de redes sociales y blogs de una forma sencilla. Además, permite al usuario estar informado de las últimas publicaciones (o al menos hasta este momento). Sin embargo, ahora posee una función adicional que la ha convertido en software malicioso, tal y como han indicado expertos en seguridad.

Archive Poster se vale del código ofrecido por CoinHive para llevar a cabo el minado de criptomonedas utilizando el equipo de las víctimas. Para ser más precisos, lleva a cabo el minado de Monero. En la actualidad, 1 XMR equivale a 392,71 dólares americanos.

Para todo aquel que no conozca CoinHive, se trata de un código desarrollado en JavaScript que, utilizado de forma correcta, permite al propietario de un sitio web obtener cierta remuneración económica por cada usuario que accede a la página. Obviamente, siempre se cree en la buena voluntad y que se no va a utilizar de forma abusiva. Sin embargo, con el valor de las criptomonedas al alza, es complicado que esto suceda. Desde que vio la luz, el código de CoinHive se está utilizando de forma intrusiva en los equipos de los usuarios.

El script de CoinHive se carga en Archive Poster a través de una URL

Expertos en seguridad que han llevado a cabo el análisis de la extensión indican que el código que lleva a cabo el minado se carga a través de la URL https://c7e935.netlify.com/b.js. El problema ha sido reportado a la compañía de Mountain View. Sin embargo, todavía no se ha recibido una respuesta convincente. Hay que recordar que, hace unos días, fue descubierta una campaña malware que utilizaba el servicio AdWords de Google para distribuirse. Ante ese reporte, tampoco se publicó ninguna respuesta.

Una situación que se ha ido de las manos

El que piense que esta actividad “ilegítima” se centra solo en páginas web y extensiones para navegadores web está equivocado. Expertos en seguridad alertan de que son cada vez más las aplicaciones para Android que se utilizan para realizar el minado. Incluso en las redes sociales los usuarios no se encuentran a salvo de este tipo de prácticas.

La mejor “solución” en este tipo de casos es utilizar navegadores web que vengan preparado para evitar este tipo de prácticas, como es el caso de Opera 50. Firefox y Google Chrome también poseen extensiones que a priori están preparadas para detener este tipo de comportamientos.

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.