Seguridad Internet de las Cosas (IoT) – DOUBLEPULSAR

Seguridad Internet de las Cosas (IoT)

El año pasado, un grupo de hackers, conocidos como “Shadow Brokers” robó y publicó una serie de herramientas y exploits utilizados por la NSA en su trama de espionaje mundial para controlar cualquier tipo de ordenador o dispositivo de forma remota. La filtración se hizo con el fin de que los responsables de los principales sistemas operativos pudieran actualizarse cuanto antes para protegerse de estas amenazas, como ETERNALBLUE o DoublePulsar. Sin embargo, este acto fue un arma de doble filo, y es que los piratas informáticos no tardaron en aprovecharse de estos exploits y estas herramientas para llevar a cabo sus amenazas.

DoublePulsar es un malware creado por la NSA para aprovecharse de una serie de vulnerabilidades conocidas en Windows con el fin de poder tomar el control de prácticamente cualquier ordenador de forma remota. Este malware consiguió infectar el año pasado medio millón de ordenadores en todo el mundo y, aunque con los parches de marzo de 2017 Microsoft ya solucionó estas vulnerabilidades, pasó lo mismo que con WannaCry, y es que muchos usuarios deciden no actualizar Windows pensando que no iba a pasar nada, hasta que pasa.

Más de un año después de que esta amenaza pusiera en peligro a los usuarios de todo el mundo, un investigador de seguridad ha demostrado que esta amenaza podría volver muy pronto, aunque esta vez centrada en el Internet de las Cosas, un concepto cada vez más extendido y en el que un fallo de seguridad puede ser catastrófico.

DoublePulsar

La NSA, y cualquier pirata informático, podría tomar fácilmente el control de cualquier dispositivo IoT con el exploit DoublePulsar

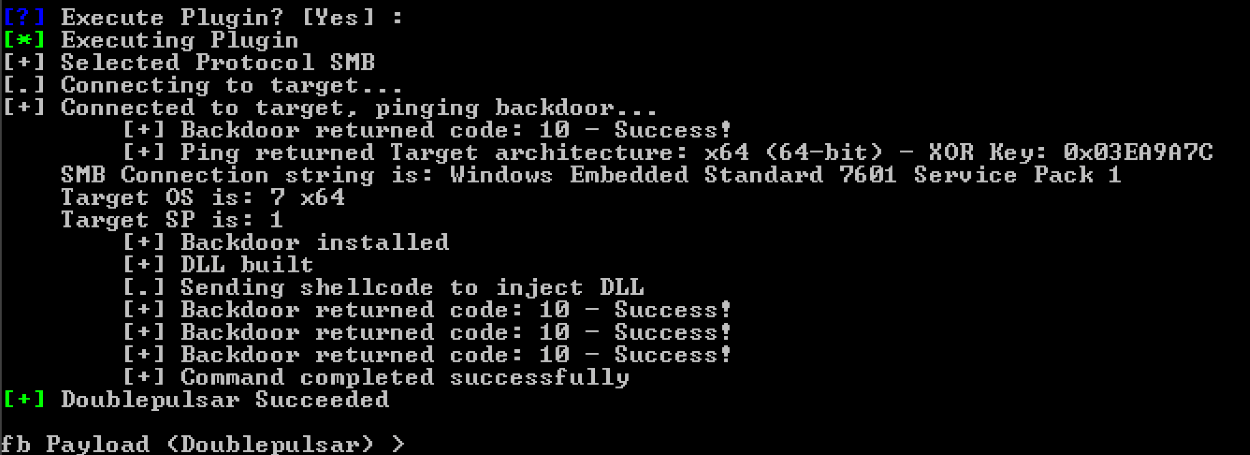

Mientras que el exploit original estaba diseñado para explotar vulnerabilidades en todas las versiones de Windows, desde XP hasta Windows 10, en realidad el exploit no podía infectar otros sistemas ni otras arquitecturas. Sin embargo, acaban de dar a conocer que, con unos sencillos cambios en el código del exploit, código que circula libremente por Internet, es posible hacer que este exploit pueda afectar al Internet de las Cosas, concretamente a todos los dispositivos que utilicen el sistema operativo Windows IoT Core OS.

Aunque la mayor parte de los dispositivos IoT utilizan sistemas embebidos basados en Linux, Windows IoT Core OS es un sistema bastante utilizado en dispositivos inteligentes, como puntos de venta, kioscos e incluso cajeros automáticos, lo que supone un grave peligro teniendo en cuenta que este exploit, capaz de tomar el control de estos dispositivos, está al alcance de cualquiera.

La única forma de proteger los dispositivos de esta amenaza informática es instalar los parches de seguridad de Microsoft de marzo de 2017, una tarea muy simple en los ordenadores convencionales pero bastante más complicada para los dispositivos IoT. La ventaja de dedicar tiempo y recursos a instalar estos parches en Windows IoT Core OS es que, además de protegernos de DoublePulsar, también nos protegeremos de todos los demás exploits filtrados por The Shadow Brokers, haciendo nuestros dispositivos IoT bastante más seguros.

¿Crees que pueden darse nuevas amenazas informáticas utilizando DoublePulsar y otros exploits de la NSA?

Ver información original al respecto en Fuente > bleepingcomputer

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.