El Escritorio Remoto de Microsoft es inseguro; así de fácil pueden suplantar una sesión RDP para ejecutar código

Una de las herramientas de Microsoft más útiles y utilizadas por los administradores de sistemas de todo el mundo es el Escritorio Remoto, o RDP. Este protocolo de Microsoft nos permite conectarnos a cualquier otro ordenador de forma remota para controlarlo como si lo tuviéramos delante, pudiendo brindar soporte o acceder a sus recursos sin tener que desplazarnos, tanto dentro de una misma red como frente a un ordenador situado a kilómetros de distancia. Sin embargo, a pesar de su utilizad, este protocolo es inseguro, y fácilmente puede ser utilizado para poner en peligro la seguridad de una conexión remota.

Tal como podemos leer en el blog Penetration Testing Lab, el uso del protocolo RDP puede ser explotado fácilmente de distintas formas de manera que los piratas informáticos puedan robar credenciales de sesión, secuestrar sesiones RDP e incluso ejecutar código malicioso en ordenadores que tengan este protocolo habilitado.

Un ataque Man-in-the-Middle puede revelar muy fácilmente los credenciales de una sesión RDP

Lo normal es que cuando utilizamos protocolos de conexión remota toda la información viaje cifrada, sobre todo los credenciales de acceso.

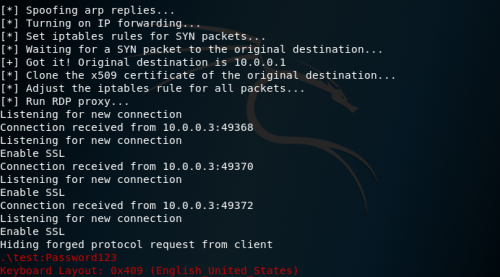

Utilizando una herramienta MitM, como Seth, es posible automatizar un ataque Man-in-the-Middle que se encargue de monitorizar y capturar en texto plano (sin cifrar) la contraseña de una sesión de Escritorio Remoto necesitando tan solo una interfaz Ethernet, la IP del atacante y las direcciones IP del cliente y servidor. Esto funciona incluso aunque la autenticación a nivel de red (NLA) esté habilitada.

Esta herramienta se encarga principalmente de realizar las siguientes tareas:

– Spoofing ARP.

– Habilitar el reenvío de tráfico IPv4

– Configurar una regla de iptables para rechazar los paquetes SYN y evitar la autenticación RDP directa.

– Capturar los paquetes SYN del host.

– Clonar el certificado SSL.

– Configurar de nuevo iptables para enrutar el tráfico de la víctima al Escritorio Remoto de destino.

– Bloquear el tráfico por el puerto 88 para degradar la autenticación Kerberos a NTLM.

Los tres primeros pasos del ataque se deben realizar antes de que la víctima establezca la conexión a través del Escritorio Remoto, ya que de otra manera no se podría capturar la conexión. Si el ataque MitM tiene éxito, en el momento en el que la víctima se conecte al RDP podremos ver en el terminal de Seth la contraseña, sin cifrar, de la sesión RDP.

Otras técnicas de ataque que pueden poner en peligro nuestras conexiones RDP

Además del ataque MitM anterior, otros expertos de seguridad, como MDSec, han encontrado otros fallos de seguridad que permiten, por ejemplo, realizar un movimiento lateral dentro de una red para ejecutar código aleatorio al inicio de las conexiones remotas de manera que pueda seguir desplazándose dentro de la red. Esto es posible hacerlo incluso con un sencillo script que se encarga de automatizar todo el proceso.

De igual forma, otro investigador de seguridad ha descubierto otras técnicas mediante las cuales es posible secuestrar muy fácilmente sesiones RDP de otros usuarios, pudiendo tomar fácilmente el control de un ordenador.

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.