Miles de servidores están en peligro por culpa de un fallo en Apache Struts

Miles de servidores están en peligro por culpa de un fallo en Apache Struts

Cada vez es más común ver cómo las aplicaciones y servicios están dando el salto a la nube, es decir, en vez de ejecutarse localmente en el equipo se ejecutan directamente desde el servidor remoto. Hoy en día existen muchas herramientas que nos permiten crear aplicaciones basadas en la nube y ejecutarlas en un servidor de forma remota para que los demás usuarios puedan utilizarlas. Para las aplicaciones Java modernas, una de las plataformas más utilizada es Apache Struts.

Apache Struts es una herramienta de código abierto utilizada como framework para crear modernas aplicaciones web basadas en Java. Esta herramienta es muy apreciada por los desarrolladores ya que nos permite añadirla muchas funciones mediante plugins y, además, es compatible con lenguajes como REST, AJAX y JSON.

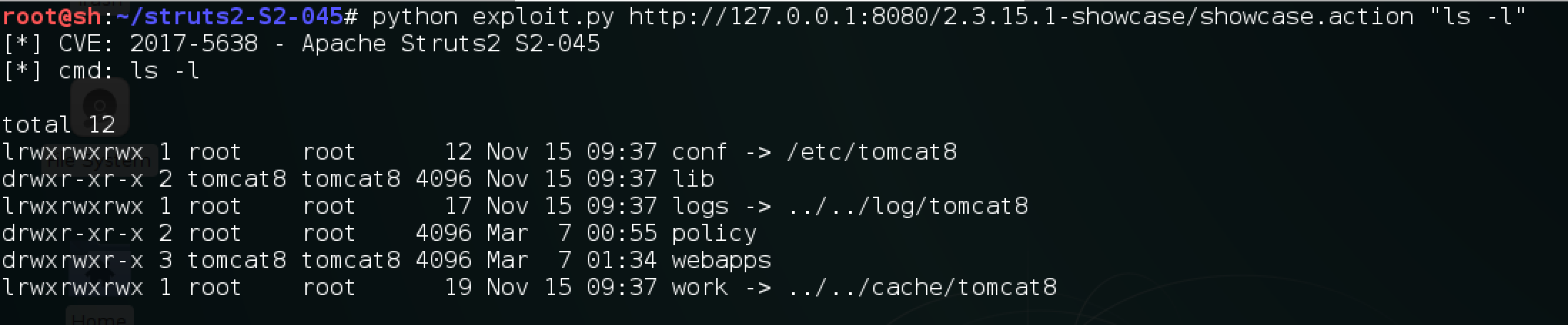

La empresa de seguridad Talos, de Cisco, ha descubierto un fallo de seguridad zero-day que afecta a los servidores configurados con Apache Struts. La vulnerabilidad en cuestión ha sido registrada como CVE-2017-5638 y puede permitir a un atacante ejecutar comandos de forma remota.

Vulnerabilidad Apache Struts explotada

Este exploit puede ser utilizado para un gran número de fines, desde enviar un “whoami” que nos indique si el servidor está activo y es vulnerable hasta ejecutar complejas rutinas de comandos en el servidor. Los piratas informáticos también han intentado desactivar los cortafuegos de los sistemas Linux y SUSE, descargar y ejecutar malware en los sistemas vulnerables y modificar la rutina de arranque para que la infección sea permanente.

Todas las versiones de Apache Struts comprendidas entre 2.3.5 y 2.3.31, así como las comprendidas entre la 2.5 y 2.5.10 están afectadas por esta vulnerabilidad. Aunque, como hemos dicho, la vulnerabilidad es de día cero, en estos momentos está circulando un exploit totalmente funcional publicado originalmente en una página china.

Publican el exploit para atacar la vulnerabilidad zero-day de SMB:

https://www.redeszone.net/2017/02/06/publican-exploit-atacar-la-vulnerabilidad-zero-day-smb/?utm_source=related_posts&utm_medium=manual

Esta vulnerabilidad de Apache Struts ya ha sido solucionada el pasado lunes, pero millones de servidores aún están en peligro

Los expertos de seguridad recomiendan actualizar cuando antes a la última versión de Apache Struts ya que es una amenaza real, que está siendo explotada en estos momentos y, además, muy peligrosa. Los analistas aseguran que esta es una de esas vulnerabilidades que tardará tiempo en dejar de explotarse ya que es muy sencilla, el exploit es muy simple y el número de servidores potencialmente vulnerables es muy elevado. También se recomienda actualizar las firmas IDS/IPS de los servidores.

Además de actualizar esta herramienta, se recomienda analizar el servidor para comprobar que no hemos sido víctimas de los piratas informáticos y no han instalado malware o robado datos almacenados en él. También es recomendable actualizar el resto de módulos del mismo (como el kernel, por ejemplo) y comprobar que el cortafuegos y las medidas de seguridad funcionan correctamente.

Aunque no se han encontrado pruebas de que este fallo haya podido suponer un peligro para los usuarios, en la teoría podría haberse utilizado para distribuir también malware a los usuarios, incluso para hacer que el servidor pasase a formar parte de una botnet, por lo que, si administramos un servidor con esta tecnología, recomendamos auditar su seguridad para evitar problemas.

Ver informacion original al respecto en Fuente:

https://www.redeszone.net/2017/03/09/vulnerabilidad-apache-struts/#sthash.4ZgQBpXf.dpuf

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.