Más de 300 modelos de switch Cisco vulnerables a un exploit utilizado por la CIA

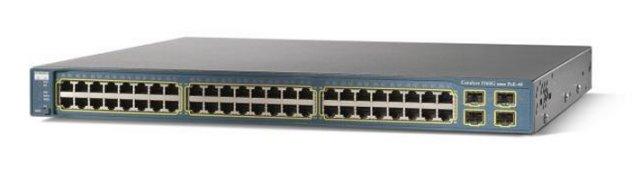

Switch Cisco

A principio de este mes se hizo pública en Wikileaks una nueva colección de documentos secretos de la CIA, conocida como Vault 7, donde se demostraba la existencia de una serie de vulnerabilidades zero-day utilizadas por dicha organización para explotar la seguridad de todo tipo de dispositivos y sistemas. A medida que se van analizando estos documentos, el número de firmas afectadas por los fallos es cada vez mayor, siendo una de las últimas afectadas en sumarle a la amplia lista Cisco.

Este fin de semana, el conocido fabricante de dispositivos de red hacía pública la existencia de una vulnerabilidad crítica del tipo zero-day en IOS / IOS XE (su sistema operativo utilizado en routers y switch) que afecta a más de 300 modelos diferentes de switchs utilizados especialmente en entornos empresariales.

Esta vulnerabilidad, registrada como CVE-2017-3881, se encuentra presente en el módulo Cluster Management Protocol del sistema operativo de Cisco y puede permitir a un atacante establecer una conexión sin autenticar a través del protocolo Telnet, pudiendo desde simplemente reiniciar el dispositivo hasta ejecutar código malicioso y tomar por completo el control sobre él.

Este fallo puede explotarse fácilmente durante el proceso de negociación de las conexiones Telnet a través de los protocolos IPv4 e IPv6 y se debe principalmente a dos factores:

El protocolo no restringe el uso de las opciones CMP de Telnet a un uso local, sino que las acepta desde cualquier origen.

Un mal procesamiento de las opciones específicas de CMP a través de Telnet.

switch Cisco vulnerable

Cisco ha facilitado una lista completa de dispositivos afectados de manera que, si utilizamos equipos de red de esta fabricante, podamos saber si podemos estar en peligro o no. Además, por el momento no existe un parche que corrija esta vulnerabilidad, considerada incluso por el mismo fabricante como “crítica”.

La familia de procesadores Intel Atom C2000 brickean los servidores NAS, routers y firewalls

Aún no hay un parche disponible, por lo que Cisco recomienda deshabilitar las conexiones Telnet

Como hemos dicho, Cisco aún no ha lanzado un parche de seguridad para su sistema IOS que corrija esta vulnerabilidad e impida que tanto la CIA como piratas informáticos puedan conectarse de forma remota a estos dispositivos afectados para hacer de las suyas. Por ello, aunque el parche ya está en desarrollo y no debería tardar demasiado en llegar, mientras esto ocurre recomiendan desactivar por completo el uso del protocolo Telnet para evitar que esta vulnerabilidad pueda ser explotada.

Tal como aseguran los expertos de seguridad, el protocolo SSH no está afectado por esta vulnerabilidad, por lo que, si queremos, podemos seguir utilizando este sin problemas para conectarnos de forma remota a nuestro dispositivo y administrarlo.

Este fallo ha estado poniendo en peligro a cientos de miles de dispositivos conectados por todo el mundo durante un tiempo aún por definir, y es que tanto la CIA como la NSA como cualquier otra organización gubernamental tienen en su poder distintos fallos zero-day, totalmente secretos, que convierten a estas organizaciones en un peligro peor incluso que los piratas informáticos.

Ver información original al respecto en Fuente: https://www.redeszone.net/2017/03/20/switch-cisco-vulnerable-cia/

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.