Lo mas importante del nuevo RANSOMWARE LOCKY DIABLO6 que está atacando masivamente.

Los correos contienen líneas similares a: E (fecha) (número random).docx. Por ejemplo podría ser: E 2017-08-10(649).docx. En el cuerpo del mensaje simplemente indica “Archivos adjuntos. Gracias”.

Que, de entrada, el ZIP contiene un VBS que descarga un DOWNLOADER NEMUCOD, el cual puede muy bien descargar e instalar esta nueva variante de LOCKY DIABLO6

Estos correos electrónicos tienen un archivo ZIP adjunto que utilizan el mismo nombre que la línea de asunto, que contiene una secuencia de comandos de descarga de VBS. Este script contendrá una o más URL que utilizará el script para descargar el ejecutable de ransomware de Locky a la carpeta Temp y luego ejecutarlo.

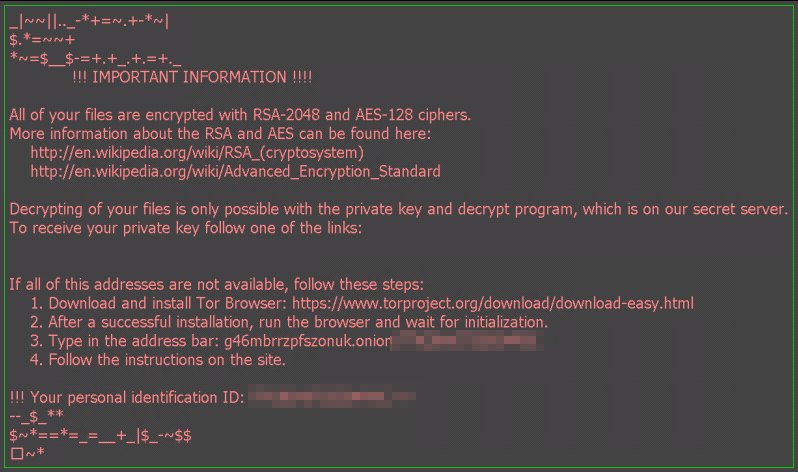

Cuando Locky haya terminado de cifrar el ordenador, eliminará el ejecutable descargado y luego mostrará una nota de rescate que proporcione información sobre cómo pagar. Los nombres de estas notas de rescate han cambiado para esta versión a diablo6- [random] .htm.

El fondo de pantalla presenta una imagen con este texto:

Un posible ejemplo de ello es lo que indicabamos ayer en

https://blog.satinfo.es/2017/otro-mail-con-anexado-malicioso-pero-aparentando-anexar-fichero-docx-segun-el-asunto/

También hace entradas en el registro de Windows para lograr un mayor nivel de persistencia. Las entradas del registro de ese calibre se diseñan típicamente para iniciar el virus automáticamente con cada lanzamiento del sistema operativo Windows o incluso reprimir y manipular los procesos.

Aparte de recordar que NUNCA SE DEBEN EJECUTAR LOS FICHEROS ANEXADOS A MAILS NO SOLICITADOS, NI EN SUS IMAGENES NI ENLACES …, conviene tener en cuenta la conveniencia de disponer de COPIA DE SEGURIDAD ACTUALIZADA fuera del alcance de estos malwares, recomendando hacerlo en una unidad externa NO COMPARTIDA.

Esperamos que siguiendo estas indicaciones no se verán afectados, pero si es el caso, recordar que, a diferencia de los anteriores LOCKY que se autoborraban y no se lanzaban en el siguiente reinicio, estos parece que están diseñados “para iniciar el virus automáticamente con cada lanzamiento del sistema operativo Windows o incluso reprimir y manipular los procesos”, o sea que antes de restaurar los ficheros afectados, deben eliminarse los restos del malware, en el registro o donde esté, para evitar que vuelva a activarse y vuelva a las andadas…

MUCHO CUIDADO CON ESTE, QUE PUEDE PROMETER Y PROMETE !

saludos

ms, 11-8-2017

NOTA:

Tanto Kaspersky como McAfee ya detectan esta nueva variante, segun se puede ver hoy en el analisis de viristotal de la muestra recibida, pero caben esperar nuevas variantes, por lo que hay que ir con mucho cuidado !!!Tanto Kaspersky como McAfee ya detectan esta nueva variante, segun se puede ver hoy en el analisis de viristotal de la muestra recibida, pero caben esperar nuevas variantes, por lo que hay que ir con mucho cuidado !!!

Kaspersky HEUR:Trojan-Downloader.Script.Generic 20170811

McAfee VBS/Downloader.ga 20170811

ms.

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.