LA ULTIMA VARIANTE DEL RANSOMWARE LOCKY : Añade LUKITUS al final de los ficheros cifrados

Los malignos objetivos del cripto malware Lukitus

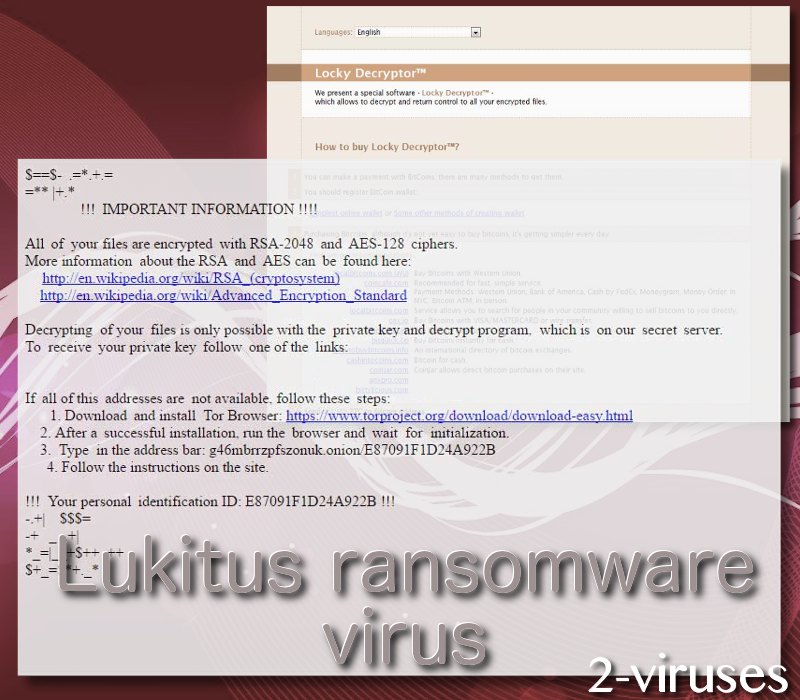

El virus informático Lukitus casi no tiene diferencias con el ransomware Locky (2): ambos están listos para convertir sus archivos en ejecutables irreconocibles que ya no incluirán sus nombres de archivo originales. Los ciber criminales seleccionan un patrón específico para desfigurar los archivos hasta el nivel más alto posible.

Cuando se seleccionan nombres de archivo únicos y confusos para codificar los archivos digitales, el malware aplica automáticamente varios patrones: [first_8_hexadecimal_chars_of_id]-[next_4_hexadecimal_chars_of_id]-[next_4_hexadecimal_chars_of_id]-[4_hexadecimal_chars]-[12_hexadecimal_chars].lukitus. Si ha seguido la pista de la actividad de Locky, debería haberse familiarizado con muestras como ODIN y el ransomware Zepto.

Cuando el cripto virus Lukitus complete por completo el proceso de encriptación, auto destruirá la carga y mostrará muchas notas de rescate para proporcionar información sobre los requisitos que los hackers han decidido hacer. Los archivos Lukitus.bmp y lukitus.htm cargan texto, anunciando que el sistema operativo ha sido atacado y los archivos digitales del disco duro han sido codificados. El mensaje incluye una ID de identificación personal que será necesaria para acceder a la web TOR con las directrices de pago. Se ha establecido una asociación entre los ransomware y TOR durante bastante tiempo (3).

Actualmente, la suma que los hackers demandan es de 0.46 BTC que se traduce a 1993.18 dólares. Este rescate puede dañar severamente sus finanzas y algunas personas podrían no tener suficientes recursos para poder pagar el rescate. Esperamos que siga las recomendaciones de los investigadores de seguridad de nunca pagar por la desencriptación de los archivos (4). El virus informático es definitivamente una infección complicada, pero hay una ligera posibilidad de recuperar los datos que ha arruinado.

Opciones de desencriptación y eliminación del ransomware

Si ha sido lo suficientemente listo para subir sus datos a copias de seguridad, casi no hay ninguna duda de que sus archivos están protegidos de manera adecuada. En caso de que un cripto malware ataque su sistema operativo, por favor, tenga en mente que las ubicaciones alternativas para sus archivos casi siempre es la única salvación. Ocasionalmente, la gente también puede intentar recuperar las Shadow Volume Copies, pero no siempre es posible debido al hecho de que muchas infecciones de ransomware manipulan estas copias.

Si ha guardado una copia de seguridad en una utilidad online o al menos en un dispositivo USB, las posibilidades de recuperar sus datos aumentan como la espuma. Sin embargo, por favor trate este proceso de manera cuidadosa. Antes de implantar archivos en un sistema operativo, debe haber eliminado el ransomware. Esto se puede hacer de manera manual (siga las instrucciones de debajo) o con ayuda de un software de seguridad. Reimage cuidarán de su sistema de manera adecuada y se asegurarán de que no ocurran accidentes similares en el futuro.

Unas de las preguntas permanece: ¿cómo ha entrado el ransomware Lukitus en su dispositivo? Parece, que se han usado campañas de spam malicioso para transmitir esta variante. Los mensajes de email, que contienen adjuntos maliciosos han sido detectados como fuentes principales de esta infección. Por favor, no abra adjuntos de remitentes desconocidos ni explore webs que pudiesen estar involucradas en la distribución del malware.

También, mantenga su protocolo de escritorio remoto (RDP) protegido adecuadamente ante cualquiera atención no deseado. Ya que algunas variantes de malware aprovechan estas estrategias para la infiltración. Afortunadamente, si es lo suficientemente precavido, su sistema operativo evitará inconvenientes como este.

Ver información original al respecto en Fuente: http://malwareid.com

Con la actual versión del ELISTARA ya controlamos las actuales variantes de este dichoso ransomware

Mañana publicarmos informes de detección del virustotal con ficheros maliciosos con este ransomware, anexados a mails indeseables, correspondientes a esta nueva variante del Locky.

saludos

ms, 30-8-2017

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.