La “no vulnerabilidad” DDE del Office que Microsoft no corrige, solucionada por 0Patch

Hace pocos días comentamos una “no vulnerabilidad” descubierta por un grupo de expertos de seguridad en un protocolo antiguo y obsoleto de Microsoft Office que podía permitir a piratas informáticos ejecutar código oculto en documentos de Office, como Word, sin necesidad de utilizar Macros. Tras reportar esta vulnerabilidad a Microsoft, la compañía ha asegurado que no se trata de un fallo de seguridad y que, por lo tanto no va a solucionarla. Por suerte, existen terceros desarrolladores independientes siempre dispuestos a ayudar a los usuarios a proteger sus equipos, como es el caso de 0Patch.

0Patch es una aplicación gratuita diseñada para distribuir una serie de micro-parches que se ejecutan directamente en la memoria RAM y ayudan a los usuarios a protegerse de todo tipo de vulnerabilidades sin alterar la integridad de los archivos legítimos de Windows, a diferencia de como hacen otras herramientas similares.

Este software de seguridad ya ha ayudado a los usuarios a protegerse en varias ocasiones de otras vulnerabilidades de Windows, como, por ejemplo, la vulnerabilidad en el servidor IIS 6 de Microsoft, el fallo de seguridad de la librería gdi32.dll y otras peligrosas vulnerabilidades antes de que Microsoft lanzara sus correspondientes parches de seguridad.

0Patch vuelve a la carga para solucionar la vulnerabilidad DDE de Office

Tal como os contamos hace una semana, piratas informáticos están ya explotando esta vulnerabilidad distribuyendo por la red documentos que ocultan malware bastante peligroso que infecta los ordenadores con solo abrir el documento. Ya que Microsoft no tiene intenciones de admitir y solucionar la vulnerabilidad, esta vez han sido los responsables de 0Patch quien nos trae una medida de seguridad para protegernos de ellos.

Estos desarrolladores han lanzado un parche que nos protege de la vulnerabilidad DDE en Office 2007, 2010 ,2013, 2016 y Office 365, todas ellas tanto en 32 como en 64 bits. Como este parche se ejecuta en la RAM y no modifica ningún archivo como tal, puede funcionar junto a cualquier otra medida de mitigación adicional.

Cómo activar este parche DDE de Office y todos los demás partes de 0Patch

Si ya hemos instalado este parche anteriormente, no tenemos que hacer nada más. Cuando el programa busque actualizaciones y descargue los nuevos parches, estos se activarán automáticamente, quedando nuestro sistema protegido.

Si aún no hemos descargado esta herramienta, podemos hacerlo de forma totalmente gratuita desde el siguiente enlace:

https://0patch.com/download.htm

Una vez descargada la instalamos en nuestro ordenador y cuando finalice el proceso de instalación la ejecutamos e iniciamos sesión en ella (creando una cuenta gratuita si no la tenemos).

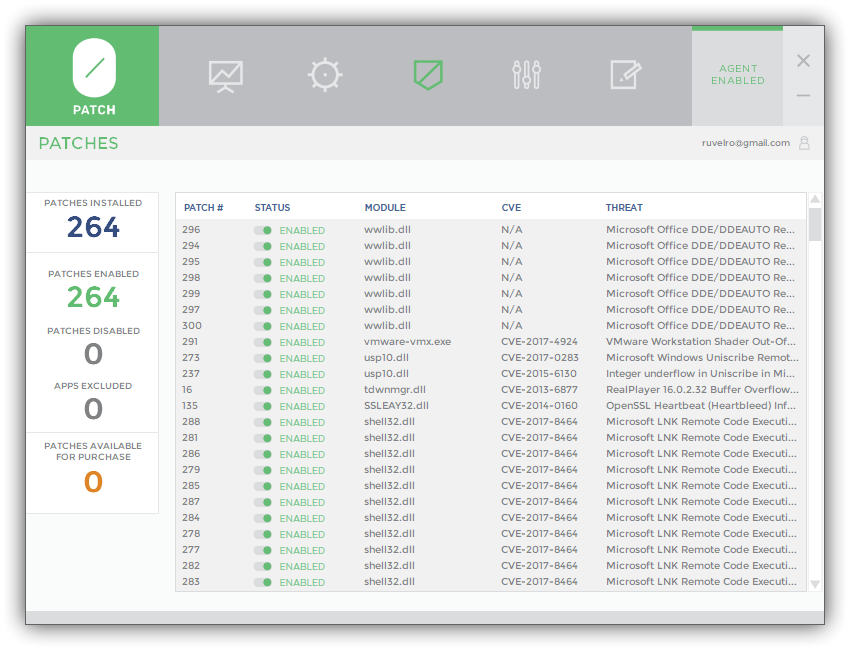

0Patch parche DDE Office

Como podemos ver en la captura anterior, cuando ya estemos dentro podremos ver cómo tenemos todos los parches de seguridad de Windows y otros productos activados en el programa, estando así protegidos de forma definitiva contra la vulnerabilidad DDE y ante otras vulnerabilidades que corrige este programa.

Si Microsoft lanza finalmente un parche para corregir esta vulnerabilidad, algo poco probable, no tendremos problemas y el parche DDE simplemente quedará inactivo.

Ver información original al respecto en Fuente:

COMENTARIO:

Son cada día mas los mails que abusan de esta argucia que consigue infectar con los DOC de mails de word sin macros, como está haciendo con SPY BANKER NEUTRINO entre otros, por lo que recomendamos la utilización de dicho parche hasta que Microsoft se digne considerarlo como vulnerabilidad y corregirla.

saludos

ms, 27-10-2017

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.