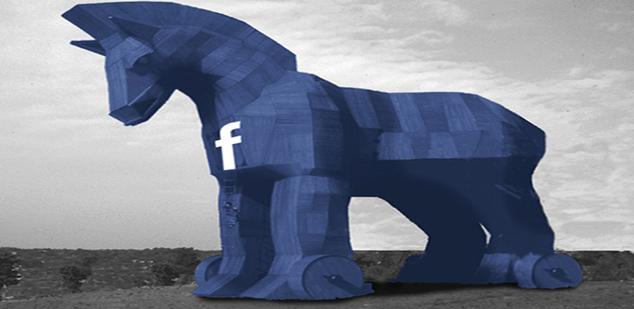

Este troyano entra por Chrome y roba información de Facebook y otros

Un troyano roba información de Facebook

AdService es el nombre de un troyano cuya función es que roba información de cuentas de Facebook o Twitter. Se distribuye de forma silenciosa a través de paquetes de adware. Estos paquetes normalmente se instalan a través de otros programas como extensiones, falsos optimizadores del sistema, etc. Utiliza el secuestro de archivos DLL de Google Chrome para cargarse al ejecutar el navegador.

Troyano que roba información de cuentas

De esta manera logra robar información a los usuarios. Aspectos como la contraseña o nombres de usuarios son registrados de cuentas como Facebook o Twitter.

Si hablamos un poco de en qué consiste el secuestro de archivos DLL, cuando se ejecuta un programa y necesita cargar un DLL determinado, el programa puede cargarlo desde una ubicación específica o simplemente puede especificar el archivo DLL que desea cargar y dejar que Windows lo encuentre. En este último escenario, cuando Windows intenta encontrar la DLL utiliza una ruta de búsqueda para encontrarla y la primera ubicación que busca se encuentra en la carpeta donde esté el archivo ejecutable. Si se encuentra el DLL solicitado, se cargará automáticamente en el programa.

A través de malware se puede aprovechar esto al colocar DLL maliciosos en la carpeta de un programa que contienen el mismo nombre de una DLL que el programa normalmente cargaría desde otra carpeta. Esto hace que el programa ejecute la DLL malintencionada en lugar de la legítima que debería.

Este troyano utiliza los DLL para atacar

Troyano AdService

En este caso, el troyano AdService está colocando una versión malintencionada de winhttp.dll en la carpeta \ Program \ X Files (x86) \ Google \ Chrome \ Application de C: \ Program. Cuando una víctima inicie Chrome, chrome.exe cargará la versión malintencionada de winhttp.dll ejecutada en lugar de la de C: \ Windows \ system32.

Cuando se inicia Chrome y se carga el winhttp.dll malicioso, el troyano se conectará a un sitio remoto y enviará y recibirá información. A continuación, se conectará a Facebook e intentará robar información del perfil del usuario.

Una vez el usuario se conecta a Facebook y Twitter, se abrirán las páginas que incluyen https://www.facebook.com/settings, https://www.facebook.com/bookmarks/pages, https://secure.facebook.com/ / settings / payment_methods /? __ a = 1, https://www.facebook.com/profile.php, https://mobile.twitter.com/account y https://twitter.com/settings/account.

Cada una de estas páginas contiene información diversa que podría ser valiosa para aquellos con intenciones maliciosas. Esto incluye la lista de amigos, la configuración de la víctima, su dirección de correo electrónico y número de teléfono, las páginas de Facebook que está siguiendo e información sobre cualquier dato de tarjeta de crédito de Facebook almacenada. Esto incluye el tipo de tarjeta, los últimos 4 dígitos, la caducidad y la facturación.

Información valiosa

Como se puede ver, esta información no es algo que queramos que los hipotéticos atacantes tengan acceso. Afortunadamente, este servicio es detectado por 45 de 64 proveedores de seguridad en VirusTotal. Eso sí, la mayoría de ellos no clasifican correctamente la infección como un ladrón de contraseñas.

Como siempre decimos, lo mejor es mantener nuestro equipo actualizado y con software de seguridad. Así podremos hacer frente a posibles amenazas como esta. Muchos tipos de malware se distribuyen a través de adware. Como es el caso de este artículo en el que roba información delicada.

Fuente > Bleeping Computer

Ver información original al respecto en Fuente

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.