Comprobación de si se tienen cerrados estos puertos en el router para evitar entrada de gusanos tipo WannaCry desde Internet (Y tambien el nuevo TRICKBOT)

Seguido a la información sobre nuevo gusano de la familia TRICKBOT que acaba de aparecer y puede robar contraseñas bancarias, segun se indica en

Ofrecemos este artículo que puede servirnos para saber si los port de nuestro router, por los que se propagan el WannaCry, el Petya y ahora el nuevo TRICKBOT, los tenemos debidamente “cerrados”

El ransomware WannaCry ha tenido un impacto sin precedentes en los equipos de todo el mundo. En un primer momento se comentó que empezó a propagarse a través del típico correo de spam, pero no está del todo claro. Ahora se cree que podría haber sido por tener el servicio SMBv1 de Windows expuesto a Internet. En este artículo os vamos a enseñar cómo comprobar si tienes los puertos que utiliza SMBv1 cerrados en tu router para protegerte de la infección.

En la gran mayoría de redes domésticas tenemos NAT, de esta manera, el router se encarga de traducir las direcciones de red privadas en una única dirección IP pública. En principio no deberíamos tener ningún puerto abierto hacia ningún equipo de nuestra red, pero si por ejemplo has abierto la DMZ hacia un equipo con Windows, y dicho equipo tiene activado SMBv1 y no has aún instalado el parche para solucionar la vulnerabilidad, es posible que seas vulnerable a una infección por WannaCry.

Actualmente Microsoft ha lanzado hasta un parche para que los sistemas operativos Windows XP no puedan infectarse mediante este ransomware!

También tenemos diferentes herramientas que nos protegerán de este ransomware tan peligroso, como por ejemplo NoMoreCry Tool y también TearSt0pper, pero en empresas es más complicado desplegar estos softwares debido a que se podría ver afectada la compatibilidad con el software que hay ya instalado.

¿Cómo comprobar si se tiene el servicio SMBv1 de Windows expuesto a Internet?

El servicio SMB1 utiliza varios puertos para la comunicación, si a nivel de cortafuegos o de un router evitamos que se usen estos puertos, estaremos protegidos ya que no se podría explotar esta vulnerabilidad. Los puertos utilizados por SMBv1 y NetBIOS, y los cuales debemos vigilar son los siguientes:

445 TCP

139 TCP

137 UDP

138 UDP

Debemos asegurarnos que estos puertos no están “abiertos” en el Port Forwarding de tu router, de esta manera, no podremos infectarnos desde Internet. Para comprobarlo deberemos entrar en dos páginas web, una es para comprobar los puertos TCP abiertos en nuestra IP pública, y la otra para comprobar los puertos UDP abiertos en nuestra IP pública:

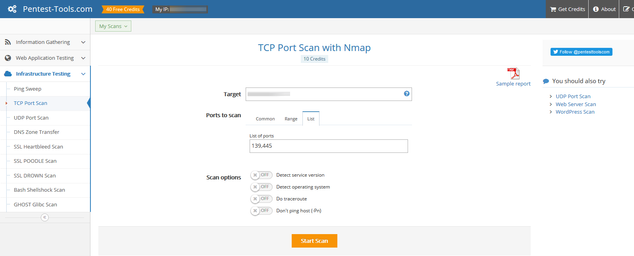

En ambas webs la forma de escanear los puertos es la misma, es decir, deberemos introducir nuestra IP pública, si no sabes tu dirección IP pública puedes mirarlo entrando en:

https://www.cual-es-mi-ip.net/

y también podrás verla directamente en la parte superior izquierda del escáner de puertos. A continuación, ponemos tanto la dirección IP pública como el listado de puertos TCP separado por comas, tal y como podéis ver:

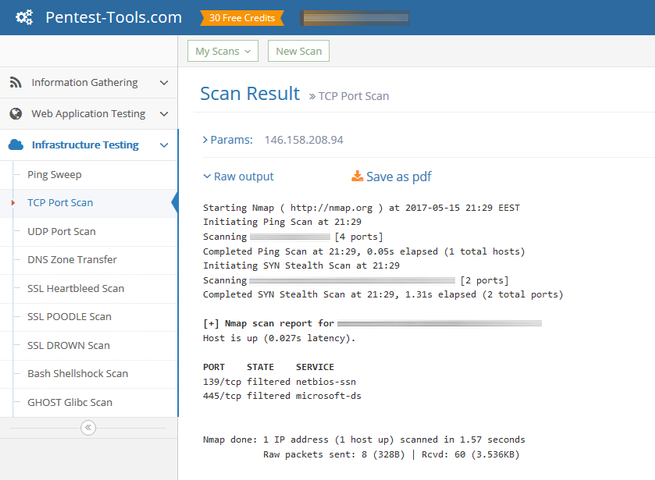

Una vez que aceptamos los términos de uso y hacemos el captcha, la web tardará unos segundos en cargar mientras analiza los puertos y nos devolverá la siguiente información:

Mientras que el resultado de los puertos sea diferente de “open”, significa que los puertos no son accesibles desde Internet. La utilidad que utiliza por detrás es Nmap, la herramienta más conocida para el descubrimiento de host y el escaneo de puertos abiertos y cerrados.

Una vez que hemos comprobado que no tenemos abiertos los puertos TCP, deberemos hacer lo propio con los puertos UDP, el mecanismo es exactamente igual: poner la IP pública, la lista de puertos y empezar el escaneo.

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.