AMPLIACION SOBRE LA NUEVA HISTORIA DE PROPAGACION DE INFECCIONES, SIN NI SIQUIERA PULSAR SOBRE EL ENLACE AL DOCUMENTO (SOLO PASANDO EL MOUSE POR ENCIMA DEL ENLACE !)

Ante la alarmente cifra indicada en la última Noticia sobre que “El 70% de las organizaciones están siendo ciberatacadas”, ampliamos lo que ya publicamos hace dos días en todo-de-infeccion-que-no-requiere-clickar-en-enlace/ , por considerarlo de gran interés su conocimiento por su peligrosidad al respecto.

Y es que, por si no tuvieramos suficiente, se están recibiendo spams con un enlace a un documento de PowerPoint con troyano bancario, que se ejecuta simplemente pasando el mouse sobre el enlace a dicho documento de PowerPoint… :

__________

-Traducción del Articulo de DAN GOODIN de Junio 2017-

(El nuevo método de infección no requiere ni que se haga clic en el enlace al documento de PowerPoint.)

Los hackers criminales han comenzado a usar un nuevo ataque de malware que infecta a los ordenadores cuando el ratón se coloca sobre un enlace insertado en un archivo malicioso de PowerPoint.

El método -que se utilizó en una reciente campaña de spam que sirvió para instalar una puerta trasera de fraude bancario conocida como Zusy, OTLARD y Gootkit- es notable porque no se basaba en macros, scripts de VisualBasic o JavaScript para entregar su carga útil. Esos métodos son tan ampliamente utilizados que muchas personas son capaces de reconocerlos antes de caer víctima, pero no todo el mundo …

En dicho caso, esta técnica hace uso de la herramienta de Windows PowerShell, que se invoca cuando los objetivos se ciernen sobre un hipervínculo insertado en el documento adjunto de PowerPoint. Los destinos que utilizan versiones más recientes de Microsoft Office reciben por defecto una advertencia, pero ello se pueden silenciar, engañando a los usuarios para que desactiven la Vista protegida, de modo que no funcione cuando se imprimen o se editan documentos. Además, los destinos que utilizan versiones anteriores de Office, que no ofrecen Vista protegida, son aún más vulnerables.

“Aunque las características como las macros y los enlaces entre objetos y los hibridos de ratón tienen sus usos buenos y legítimos, esta técnica es demasiadom potente en manos equivocadas”, escribieron los investigadores del proveedor de antivirus Trend Micro en una publicación publicada el viernes por la mañana. “Un correo electrónico de ingeniería social y el ratón se combinan, y sea todo lo que se necesita para infectar a la víctima”.

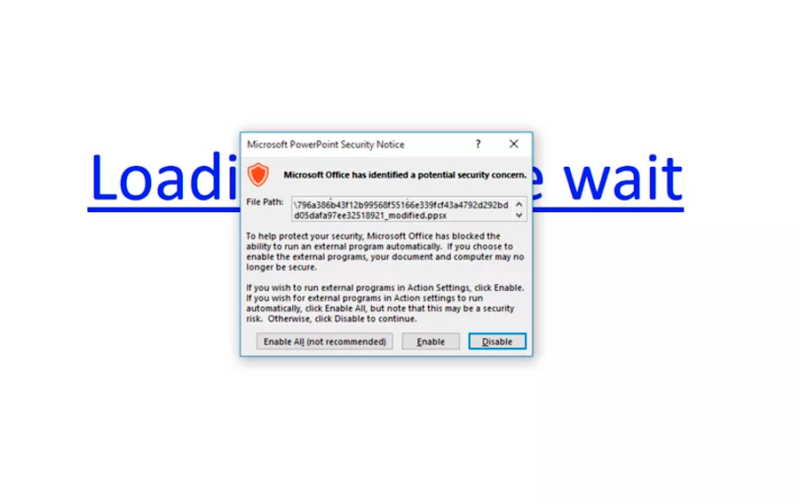

Como lo demuestra la imagen anterior, que se incluyó en una entrada de Dodge This Security, el archivo PowerPoint muestra sólo un hipervínculo con las palabras “Loading … Please wait.” Pasar el mouse sobre el enlace con el ratón activará la advertencia en versiones más recientes de Office. Uno puede imaginar a los usuarios impacientes que no han sido completamente entrenados haciendo clic en el botón “Habilitar” con la esperanza de que el documento se cargue.

Algunas compañías de seguridad observaron dicho método de entrega utilizado en un correo electrónico relativamente pequeño enviado a finales de mayo. Los mensajes llevaban líneas de asunto que incluían las palabras “Orden de compra”, “Factura” y “Confirmación” y archivos PowerPoint adjuntos con varios títulos. Los investigadores dijeron que la campaña alcanzó su máximo el 25 de mayo con 1.444 detecciones.

Las campañas de spam con anexos maliciosos suelen propagar decenas de millones de mensajes en cuestión de horas. No está claro cuál es la tasa de éxito promedio de la técnica del ratón. Una tasa de incluso el 0,5 por ciento podría representar una gran amenaza para las organizaciones y los individuos de todo el mundo, en particular los que utilizan versiones anteriores de Office.

Ver información en ingles original en Fuente:

https://arstechnica.com/security/2017/06/malicious-powerpoint-files-can-infect-targets-when-hovering-over-hyperlinks/

________

Pues como decían en Canción Triste de Hill Street:

TENGAN MUCHO CUIDADO AHI FUERA … !!!

saludos

ms, 13-6-2017

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.