Exploit permite a hackers robar contraseñas almacenadas en el Keychain de Apple MacOS High Sierra

|

Apple lanzó hace unos días una nueva versión de su sistema operativo MacOS, denominado High Sierra 10.13, pocas horas antes de que un ex hacker de la NSA revelara públicamente detalles de una vulnerabilidad crítica que afecta a High Sierra así como a todas las versiones anteriores de MacOS.

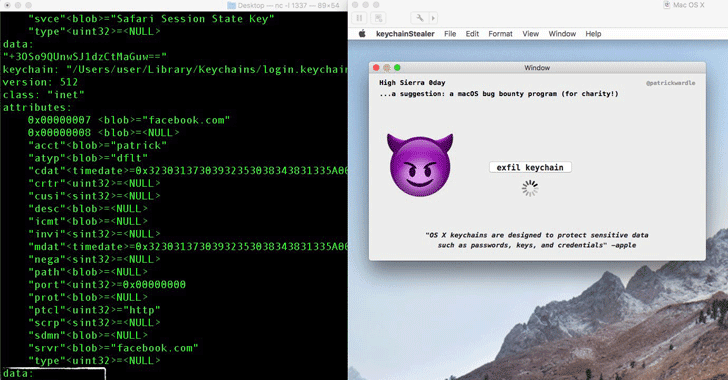

Patrick Wardle, un ex hacker de la NSA y ahora jefe de investigación de la firma de seguridad Synack, encontró una vulnerabilidad crítica de día cero en MacOS, esta podría permitir a cualquier aplicación instalada obtener nombres de usuario y contraseñas en texto claro de las cuentas almacenadas en el Keychain para Mac. El Keychain o llavero para Mac es un sistema de gestión de contraseñas integrado que ayuda a los usuarios de Apple a almacenar de forma segura llaves para aplicaciones, servidores, sitios web, llaves criptográficas y números de tarjetas de crédito, a los que solo se puede acceder mediante una contraseña maestra definida por el usuario. Normalmente, ninguna aplicación puede acceder al contenido del llavero a menos que el usuario introduzca la contraseña maestra. “Descubrí una falla donde un código malicioso no privilegiado (o aplicaciones) podían acceder al llavero y descargar toda la información… incluyendo las contraseñas en texto claro. Esto es un comportamiento que no debería suceder”, dijo Wardle. La falla de seguridad reside realmente en la función de seguridad SKEL (Secure Kernel Extension Loading) una extensión del núcleo de MacOS, la cual se divulgó a principios de este mes, permitiendo a un atacante ejecutar cualquier extensión de un tercero a nivel kernel sin necesidad de aprobación por parte del usuario. Wardle publicó también un video donde realiza una prueba de concepto de la hazaña, demostrando cómo el hack se puede utilizar para exfiltrar cada contraseña del llavero sin requerirle al usuario ingresar la contraseña maestra. https://vimeo.com/235313957 muestra cómo una aplicación maliciosa instalada, firmada o sin firmar, permite a un atacante robar remotamente todas las contraseñas almacenadas en el llavero de MacOS sin notificar al usuario del ataque. “MacOS está diseñado para ser seguro de forma predeterminada, y Gatekeeper advierte a los usuarios contra la instalación de aplicaciones sin firmar, como el que se muestra en la prueba de concepto, y les impide lanzar la aplicación sin aprobación explícita”, dijo Apple en un comunicado publicado hoy. “Alentamos a los usuarios a descargar software solo de fuentes de confianza como la Mac App Store y prestar mucha atención a los diálogos de seguridad que ofrece MacOS”. Wardle afirmó que informó sobre el problema a Apple el mes pasado, e hizo la revelación pública cuando la compañía planeaba liberar High Sierra sin corregir la vulnerabilidad, la cual no solo afecta a la versión más reciente, sino también a versiones anteriores de MacOS. |

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.