Y TRAS EL RANSOMWARE CERBER 4 LLEGA EL AUN MAS PELIGROSO CERBER 5

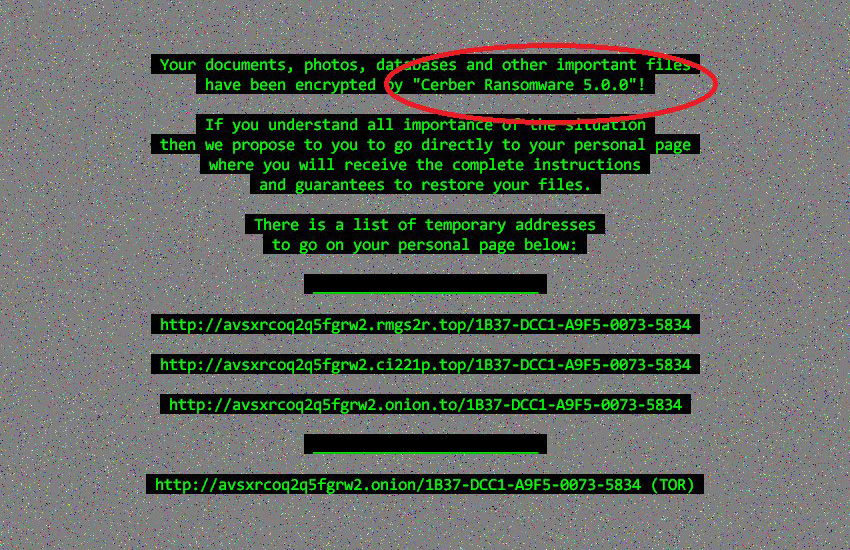

El ransomware es el tipo de malware más peligroso desarrollado hasta la fecha que, cuando infecta un sistema informático, automáticamente cifra todos los datos personales de la víctima con una clave privada y pide el pago de un rescate a cambio de dicha clave que, en el mejor de los casos, permitirá al usuario recuperar sus datos. Aunque existen muchas variantes de este tipo de malware, una de las más conocidas y peligrosas es Cerber, quien recientemente ha sido actualizada a Cerber 5.

Hace algunas horas, un investigador de seguridad llamado Bryan Campbell ha podido ver cómo, utilizando el kit de exploits RIG-V, un grupo de piratas informáticos está distribuyendo una nueva versión de Cerber, la 5, una versión hasta la fecha no detectada por los antivirus y que, además, cuenta con una serie de algoritmos seguros que impide la recuperación de los datos por parte de los usuarios. Además del nuevo Cerber 5, otros expertos de seguridad aseguran haber visto una actualización de este ransomware, la 5.0.1 que probablemente corregirá algún fallo de última hora.

Como hemos dicho, los piratas informáticos están utilizando kits de exploits para distribuir esta amenaza. Una vez que infectan el ordenador, el ransomware cifrará todos los datos personales que se encuentren en el disco duro, eliminará todas las posibilidades de recuperar los datos de forma gratuita y mostrará a la víctima el mensaje del secuestro.

Novedades del ransomware Cerber 5.0 y cómo protegernos de él

Uno de los cambios que se han introducido en esta nueva versión es que ahora el algoritmo de cifrado se salta los primeros 640 bytes en comparación a los 512 de las versiones anteriores. Además, todos los archivos de menos de 2560 bytes no se cifrarán, en comparación al tamaño mínimo de 1024 bytes de las versiones anteriores.

Otra de las novedades que el número de extensiones cifradas es mucho mayor, incluyendo algunas nuevas como .secret.

Cerber 4.1.4 utiliza 3 rangos de IPs para conectarse con el servidor C&C

Igual que en las versiones anteriores, este malware se comunica con un servidor de control remoto, C&C, al que envía la clave asociada a un ID único del usuario. Los rangos de IPs utilizadas por este ransomware son:

63.55.11.0/27

15.93.12.0/27

194.165.16.0/22

Si tenemos un cortafuegos profesional es posible bloquear todas las conexiones UDP con estos servidores de manera que, en caso de caer víctima de este ransomware, el malware no pueda conectarse con el servidor y, probablemente, no cifra nuestros archivos (salvo que cuente con un módulo de cifrado offline, lo cual no especifican), aunque al bloquear tantas direcciones es posible que luego tengamos problemas para navegar.

Para evitar caer víctima de este malware, como hemos explicado, debemos evitar acceder a páginas web maliciosas o pulsar sobre los enlaces que recibimos a través del correo electrónico, ya que alguno de ellos puede esconder el kit de exploits, explotar nuestro sistema y dar lugar a la infección.

– Ver información original al respecto en Fuente:

http://www.redeszone.net/2016/11/25/cerber-5-una-nueva-peligrosa-version-este-ransomware/#sthash.Fpl6bUjI.dpuf

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.