Wifi gratis en el MWC: cómo Avast robó los datos privados de 2000 dispositivos en 4 horas

Wifi gratis en el MWC: cómo Avast robó los datos privados de 2000 dispositivos en 4 horas

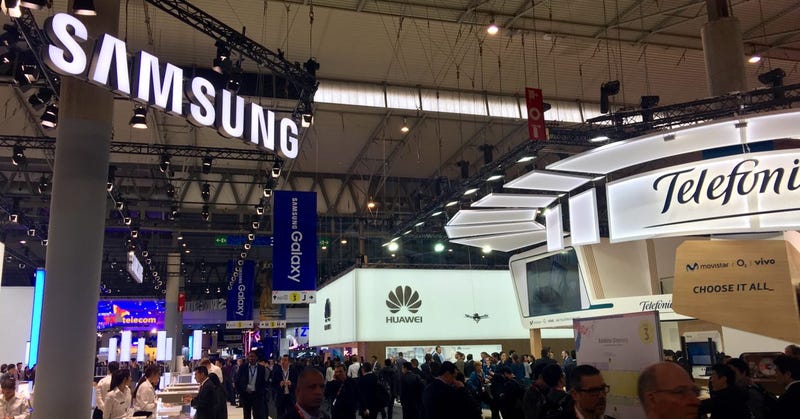

En la era del 4G ultrarrápido y los móviles de última generación con infinidad de posibilidades lo único que hace falta para obtener un chorro de datos personales es ofrecer una simple red WiFi abierta y gratuita. Incluso en un lugar donde se presupone un mínimo de conocimiento tecnológico como el MWC. Así lo ha demostrado Avast.

9 datos básicos sobre seguridad que los expertos desearían que supieras

Todos los días oímos noticias sobre fallos de seguridad, virus, o grupos de hackers sin escrúpulos…

S

“Nos pareció interesante demostrar que lo único que hace falta para derribar la mayoría de sistemas de seguridad que incorpora un smartphone moderno es ofrecer algo gratis” afirma desde el stand de Avast a Gizmodo en Español Gagan Singh, presidente de la división de móviles de la compañía “con el detalle añadido de realizarlo en un evento repleto de periodistas de tecnología, jefes de producto de compañías de hardware e incluso expertos en seguridad”.

Previo al inicio de la feria, Avast estableció en el aeropuerto de Barcelona una serie de hotspots, puntos de acceso WiFi, todos abiertos y gratuitos pero divididos en dos grupos. Los primeros tenían nombres sugerentes como “Mobile World Congress 2016″ o “Free Airport WiFi”. Los segundos replicaban el SSID (el nombre de la red WiFi, técnicamente) de franquicias que habitualmente ofrecen conexión gratuita como “Starbucks”. En menos de 4 horas más de 2000 usuarios habían usado los puntos de acceso, totalmente desprotegidos.

Se detectaron móviles todavía no anunciados que vieron la luz días después en el MWC

Para cada uno de los grupos el comportamiento era distinto. “En el primero los usuarios llegaban al aeropuerto después de un largo vuelo, leían ‘Mobile World Congress’ e ingenuamente asumían que alguien había establecido esa red WiFi para ellos” explica Singh “el segundo es aún más interesante porque en realidad ni siquiera nos hizo falta algún tipo de acción por parte del usuario, bastaba que se hubiese conectado previamente a un Starbucks, por ejemplo, para que el móvil se conectase automáticamente desde su bolsillo o maleta al detectar una red WiFi ya conocida y registrada”.

Cómo crear un dispositivo para enviar mensajes imposibles de rastrear usando un móvil viejo

Los mensajes anónimos y secretos no son solo para los temerosos. Afortunadamente, no es tan difícil …

Singh aclara no almacenaron ningún dato y que únicamente se limitaron a escanear el tráfico que pasaba por la red, sacando algunas conclusiones interesantes:

En torno a un 50% utilizaban un dispositivo iOS, 42% Android y, sorprendentemente según Singh, un 6% de usuarios Windows Phone.

El uso mayoritario de la red se realizó en Google y en clientes de email.

Más de la mitad tenía la aplicación de Facebook instalada, menos del 5% la de Twitter.

En más del 60% de los casos Avast pudo detectar datos personales del usuario y el user agent (la “matrícula” del dispositivo, que indica el modelo y la versión). “Es gracioso porque vimos incluso registros de móviles aún no presentados que fueron anunciados oficialmente más tarde durante la feria en sí” continúa.

Un número “incalculable” de sistemas Linux se puede hackear pulsando Retroceso 28 veces

Dos investigadores de la Universidad Politécnica de Valencia han descubierto una vulnerabilidad tan extraña como grave en la mayoría de sistemas Linux. Pulsar 28 veces la tecla “Retroceso” durante el login del gestor de arranque produce el desbordamiento de una variable que acaba dándote acceso al sistema.

El bug afecta al gestor de arranque Grub2 desde la versión 1.98 (diciembre de 2009) hasta la 2.02 (diciembre de 2015), común en la mayoría de distribuciones de Linux. La vulnerabilidad afecta a “un número incalculable de dispositivos” según los propios investigadores. Cualquier persona con acceso local podría entrar al sistema sin necesidad de contraseñas.

¿Qué ocurre con ese 40% de móviles inmunes a la curiosidad de Avast? Usaban VPNs, en su mayoría, según Singh. La compañía, después de todo, no ha realizado el experimento por amor al arte sino para promocionar dos aplicaciones como SecureLine VPN (Android, iOS) que permite conectarse a un VPN previo servicio de suscripción o SecureMe (iOS), que cifra de manera gratuita (con limitaciones) la conectividad WiFi de un iPhone.

Ver informacion original al respecto en Fuente:

tos-privad-1760758811

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.