Piratas informáticos utilizan un fallo de seguridad en EMET para atacar equipos

Piratas informáticos utilizan un fallo de seguridad en EMET para atacar equipos

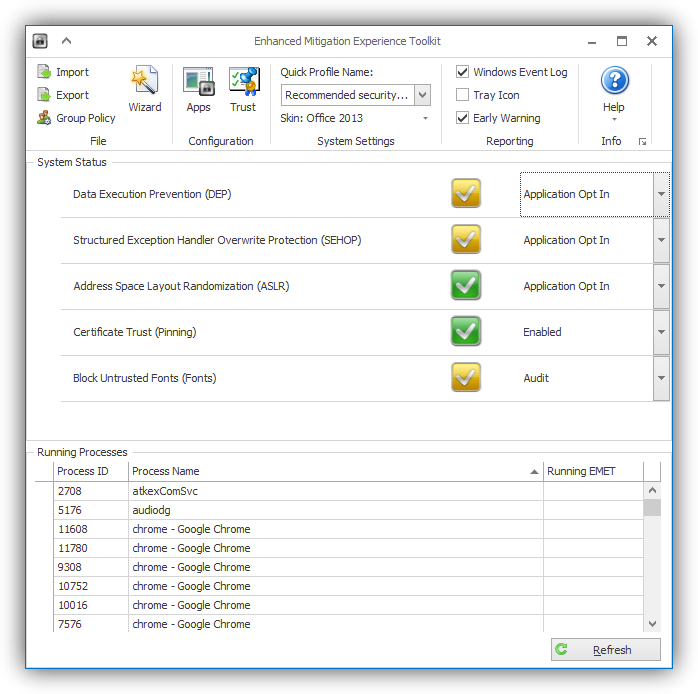

EMET, acrónimo de “Enhanced Mitigation Experience Toolkit”, es una herramienta desarrollada por Microsoft con el fin de ofrecer a los usuarios y a las empresas (aunque especialmente a estas) una capa de seguridad adicional a su sistema operativo. Esta herramienta está pensada para proteger a los usuarios de ataques informáticos a través de software, por ejemplo, utilizando exploits y otro tipo de malware con el que se consigue tomar el control del sistema.

A grandes rasgos, el funcionamiento de EMET es sencillo. Esta herramienta se encarga de inyectar varias librerías DLL en los procesos de las aplicaciones de terceros ejecutadas en el sistema. De esa manera, la herramienta monitoriza todas las llamadas de estas aplicaciones a los elementos críticos del sistema, pudiendo determinar si son llamadas legítimas, las cuales permite, o si estas llamadas pueden ser peligrosas e intentan aprovechar una vulnerabilidad, en cuyo caso las bloquean sin repercutir en el proceso original de la aplicación.

Varios expertos de seguridad han detectado un fallo de seguridad en esta herramienta que permite a los piratas informáticos tomar el control del sistema utilizando EMET a su favor, e incluso desactivando sus capas de seguridad. Para poder desactivar la capa de protección adicional de EMET, lo único que debe hacer el pirata informático es localizar una función concreta y llamarla para deshabilitar la capa de seguridad. Por ejemplo, en la versión 5.2, dicha función se encuentra en la dirección de memoria 0x65813.

Para protegernos, simplemente basta con instalar la versión más reciente de la herramienta, la 5.5.

Enhanced Mitigation Experience Toolkit – EMET 5.5 en Windows 10

EMET 5.5 soluciona este problema, pero el número de usuarios que ha actualizado es mínimo

EMET 5.5 es la versión más reciente de esta herramienta. Esta última versión fue publicada el pasado 2 de febrero, sin embargo, en su lista de cambios destacaba como único cambio la compatibilidad total con Windows 10 y carecía tanto de esta solución como de nuevas medidas de mitigación, por lo que el número de equipos que han instalado esta nueva versión es prácticamente insignificante.

Este tipo de ataques contra EMET son totalmente funcionales en prácticamente cualquier versión de la herramienta con soporte, desde la 5.0 hasta la 5.2. También se ha podido comprobar que las versiones anteriores, ya fuera de soporte, como la 4.x también son vulnerables a este tipo de ataques.

Para evitar caer víctimas de los piratas informáticos a través de esta herramienta es necesario instalar la versión más reciente, la 5.5, la cual incluye, además de la ya mencionada compatibilidad con Windows 10, una configuración mejorada, la posibilidad de gestionar la protección desde las directivas de grupo y un mejor rendimiento en las mitigaciones EAF y EAF+.

Podemos descargar esta nueva versión desde el siguiente enlace:

https://support.microsoft.com/es-es/kb/2458544

– Ver informacion original al respecto en Fuente:

http://www.redeszone.net/2016/02/26/piratas-informaticos-utilizan-fallo-seguridad-emet-atacar-equipos/#sthash.x2i0Nfw8.dpuf

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.