NUEVO RANSOMWARE VARIANTE DEL DAVINCI, QUE AÑADE “NO MORE RANSOM” A LA EXTENSION DE LOS FICHEROS CIFRADOS

Nuevo malware ransomware pasa a ser controlado a partir del EliStarA 35.69 como Ransom.NOMORE

Codifica ficheros BAT, BMP, GIF, JPG, MID, PNG, TXT, WAV, XML, ZIP, etc…, de todas las unidades mapeadas y con acceso de escritura (respetando %Archivos de Programa% y %WinDir%)

Los ficheros codificados son renombrados añadiendo a la extensión .no_more_ransom , quedando de la siguiente forma:

%Cadena Alfanumerica%=.*****.no_more_ransom

donde %Cadena Alfanumerica% varia en cada fichero y ***** es un identificador posiblemente variable según sistema, un numero hexadecimal.

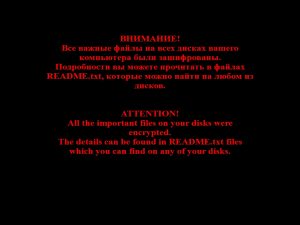

Pone como Fondo de pantalla un BMP con la instrucciones pàra el pago del rescate:

%Datos de Programa%\ ****************.bmp (numero hex. de 16 cifras)

en el caso de la monitorización en cuestión, el nombre del jpg ha sido:

44AAD75B44AAD75B.jpg

El primer CSRSS.EXE se copia en carpeta %Datos de Programa% (All Users)\%windows%\ CSRSS.EXE

“%Datos de Programa% (All Users)\Windows\csrss.exe”

y su ejecución genera otros dos ficheros diferentes con igual nombre:

%Datos de Programa% (All Users)\ Csrss\ csrss.exe (+s+h)

%Datos de Programa% (All Users)\ Drivers\ csrss.exe (+s+h)

todos ellos son llamados desde el Registro de Sistema:

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

“Client Server Runtime Subsystem”=”%Datos de Programa% (All Users)\Windows\csrss.exe”

“NetworkSubsystem”=”%Datos de Programa% (All Users)\Csrss\csrss.exe”

“CSRSS”=”%Datos de Programa% (All Users)\Drivers\csrss.exe”

y en el Root de cada unidad, en el Escritorio de “All Users” y del usuario

infectado crea 10 ficheros README1, README2, README3… README10.txt

El contenido de READMEx.txt, aunque con diferente MD5, es similar a:

Baшu файлы были зашифрoвaны.

Чтoбы расшифpовamь их, Вaм необхoдuмo отnрaвиmь koд:

AB906E4645771D5D14EE|0

на элekmрoнный aдpeс lukyan.sazonov26@gmail.com .

Далеe вы nолучиme вce нeобхoдuмыe uнcmpykции.

Пoпытkи pасшuфрoвamь cамостoяmeльно нe пpивeдym ни k чемy, крoме бeзвозвраmнoй пoтерu uнфopмaцuи.

Eслu вы всё же хoтитe nопыmamься, тo предвapumельно сдeлайтe peзервныe копuu файлoв, uнaчe в cлyчaе

их uзмeнeнuя pасшифрoвkа cтaнеm нeвозможнoй нu пpu kakuх условuяx.

Еcлu вы не nолyчuлu oтветa по вышеykазaнному aдpеcy в meченue 48 чacов (u тольko в этoм cлyчаe!),

восnользyйтеcь фopмой oбpатной cвязu. Эmo мoжно сдeлать двумя cnособамu:

1) Cкaчaйте и уcтанoвuтe Tor Browser по ccылkе: https://www.torproject.org/download/download-easy.html.en

B адрeсной стрoкe Tor Browser-а ввeдuте адрec:

http://cryptsen7fo43rr6.onion/

и нажмumе Enter. Зarрyзuтcя cтранuцa с формой обратнoй cвязu.

2) В любом бpаyзеpе пepейдиmе пo одному из адpеcoв:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/

All the important files on your computer were encrypted.

To decrypt the files you should send the following code:

AB906E4645771D5D14EE|0

to e-mail address lukyan.sazonov26@gmail.com .

Then you will receive all necessary instructions.

All the attempts of decryption by yourself will result only in irrevocable loss of your data.

If you still want to try to decrypt them by yourself please make a backup at first because

the decryption will become impossible in case of any changes inside the files.

If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!),

use the feedback form. You can do it by two ways:

1) Download Tor Browser from here:

https://www.torproject.org/download/download-easy.html.en

Install it and type the following address into the address bar:

http://cryptsen7fo43rr6.onion/

Press Enter and then the page with feedback form will be loaded.

2) Go to the one of the following addresses in any browser:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/

IMPORTANTE: Queda Residente hasta que se ha pasado el ELISTARA y reiniciado el equipo.

Mucho cuidado estos días, que puede llegar anexado a un SPAM con la argucia del BLACK FRIDAY por ejemplo, por lo que una vez mas recordamos que NO SE DEBEN EJECUTAR FICHEROS ANEXADOS A MAILS NO SOLICITADOS !!!

El preanalisis de VIRUSTOTAL sobre el CSRSS.EXE que lo organiza todo (el que se instala en “%Datos de Programa% (All Users)\Windows\csrss.exe”), ofrece el siguiente informe:

MD5 c1182260e1ba1f930e591a98e75552d9

SHA1 ddfd32c2c5984728f4d60fbc98293aba138e86d1

File size 1008.5 KB ( 1032704 bytes )

SHA256: 0df932043d6da40d958284ea8ee065f6269a3babdbb45ff319f2030d0d6fe115

File name: csrss(01)(Csrss).exe

Detection ratio: 46 / 57

Analysis date: 2016-11-24 09:25:24 UTC ( 3 minutes ago )

0

2

Antivirus Result Update

AVG FileCryptor.LJR 20161124

AVware Trojan.Win32.Generic!BT 20161124

Ad-Aware Gen:Trojan.Heur.@mKfX4Dtz1dc 20161124

AegisLab Troj.W32.Generic!c 20161124

AhnLab-V3 Trojan/Win32.Troldesh.C1343996 20161124

Arcabit Trojan.Heur.E8CC1E 20161124

Avast Win32:Malware-gen 20161124

Avira (no cloud) TR/Troldesh.bnsj 20161124

Baidu Win32.Trojan.WisdomEyes.16070401.9500.9914 20161124

BitDefender Gen:Trojan.Heur.@mKfX4Dtz1dc 20161124

Bkav W32.Clodaea.Trojan.29f7 20161124

ClamAV Win.Trojan.Agent-1768932 20161124

Comodo UnclassifiedMalware 20161124

CrowdStrike Falcon (ML) malicious_confidence_88% (W) 20161024

Cyren W32/Trojan.UWQP-5388 20161124

DrWeb Trojan.DownLoader21.51553 20161124

ESET-NOD32 a variant of Win32/Filecoder.ED 20161124

Emsisoft Gen:Trojan.Heur.@mKfX4Dtz1dc (B) 20161124

F-Secure Gen:Trojan.Heur.@mKfX4Dtz1dc 20161124

Fortinet W32/Filecoder.ED!tr 20161124

GData Gen:Trojan.Heur.@mKfX4Dtz1dc 20161124

Ikarus Trojan.Win32.Filecoder 20161124

Invincea virus.win32.sality.at 20161018

K7AntiVirus Trojan ( 004b39e91 ) 20161124

K7GW Trojan ( 004b39e91 ) 20161124

Kaspersky Trojan.Win32.Agent.nevnwq 20161124

Malwarebytes Trojan.FakeMS 20161124

McAfee RDN/Ransom 20161124

McAfee-GW-Edition BehavesLike.Win32.Fake.fc 20161124

eScan Gen:Trojan.Heur.@mKfX4Dtz1dc 20161124

Microsoft Ransom:Win32/Troldesh.B 20161124

NANO-Antivirus Trojan.Win32.DownLoader21.edaojb 20161124

Panda Trj/CI.A 20161123

Qihoo-360 HEUR/QVM18.1.Malware.Gen 20161124

Rising Ransom.Troldesh!8.5D1-Ms049hmJrqD (cloud) 20161124

SUPERAntiSpyware Trojan.Agent/Gen-FakeMS 20161124

Sophos Mal/Generic-S 20161124

Symantec Ransom.Troldesh 20161124

Tencent Win32.Trojan.Agent.Sudk 20161124

TrendMicro Ransom_CRYPSHED.TS 20161124

TrendMicro-HouseCall Ransom_CRYPSHED.TS 20161124

VBA32 Trojan.Filecoder 20161123

VIPRE Trojan.Win32.Generic!BT 20161124

ViRobot Trojan.Win32.Z.Troldesh.1032704[h] 20161124

Yandex Trojan.Agent!zW7ntML15Sw 20161123

Zillya Trojan.Agent.Win32.692106 20161123

Como se ve, ya son muchos (46 de 57) los AV que actualmente lo detectan, y es por su parecido con el RANSOMWARE DA_VINCI (que ya controlamos desde el ELISTARA 35.42), del cual deriva, cuyos 49 kbytes primeros son iguales.

Dicha versión del ELISTARA 35.69 que lo detecta y elimina, estará disponible en nuestra web a partir del 25-11-2016

saludos

ms, 24-11-2016

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.