nueva variante de ransomware TESLACRYPT que añade .MP3 a los ficheros cifrados

Una última variante de esta familia de ransomwares añade .MP3 a los ficheros cifrados

Hemos recibido muestras de dicha variante antes de que se autoeliminara, una vez terminada la “faena”, que subidas al virustotal ofrecen el siguiente informe:

MD5 873b04028d07e9cccd55db1bc56906a2

SHA1 56518668eb2ada7a86498f2d8fa961e6a3728eb0

Tamaño del fichero 604.0 KB ( 618496 bytes )

SHA256: 641ccc4f60ebaec69dcc46c7eeeb95a957e5f97b63685fb87024f2df8fd73bfa

Nombre: nnyntkm.exe.vir

Detecciones: 28 / 54

Fecha de análisis: 2016-02-15 12:06:03 UTC ( hace 2 minutos )

0 1

Antivirus Resultado Actualización

AVG Generic_r.HIW 20160215

Ad-Aware Trojan.GenericKD.3040533 20160215

AegisLab Uds.Dangerousobject.Multi!c 20160215

AhnLab-V3 Trojan/Win32.Teslacrypt 20160214

Arcabit Trojan.Generic.D2E6515 20160215

Avast Win32:Trojan-gen 20160215

Avira TR/Crypt.Xpack.395355 20160215

Baidu-International Trojan.Win32.TeslaCrypt.I 20160215

BitDefender Trojan.GenericKD.3040533 20160215

DrWeb Trojan.AVKill.59863 20160215

ESET-NOD32 Win32/Filecoder.TeslaCrypt.I 20160215

Emsisoft Trojan.GenericKD.3040533 (B) 20160215

F-Secure Trojan.GenericKD.3040533 20160215

Fortinet W32/Filecoder_TeslaCrypt.I!tr 20160215

GData Trojan.GenericKD.3040533 20160215

Ikarus Trojan.Win32.Filecoder 20160215

K7AntiVirus Trojan ( 004dc0021 ) 20160215

K7GW Trojan ( 004dc0021 ) 20160215

Kaspersky UDS:DangerousObject.Multi.Generic 20160215

Malwarebytes Ransom.TeslaCrypt 20160215

MicroWorld-eScan Trojan.GenericKD.3040533 20160215

Microsoft Ransom:Win32/Tescrypt.A 20160215

Panda Trj/RansomCrypt.E 20160214

Rising PE:Trojan.Ransom-Tesla!1.A322 [F] 20160215

Sophos Mal/Generic-S 20160215

Tencent Win32.Trojan.Bp-dropperv.Bzmy 20160215

TrendMicro TROJ_GEN.R0CCC0DBE16 20160215

VIPRE Trojan.Win32.Generic!BT 20160215

Aparte del fichero analizado, nnyntkm.exe.vir, que es el que pedimos al usuario segun informe del SPROCES, se han visto tambien otros dos en la misma ubicacion, a saber:

ccopwon.exe.vir

ntkmkyd.exe.vir

(todos ellos de nombre variable)

ficheros que son iguales al analizado, y con el mismo MD5, claro, los cuales no sabemos que funcion tenian, ya que no son lanzados por ninguna clave del registro, pero que hemos aparcado añadiendo .VIR para inutilizarlos, y que la proxima version del ELISTARA detectará y eliminará, tengan el nombre y la extension que tengan.

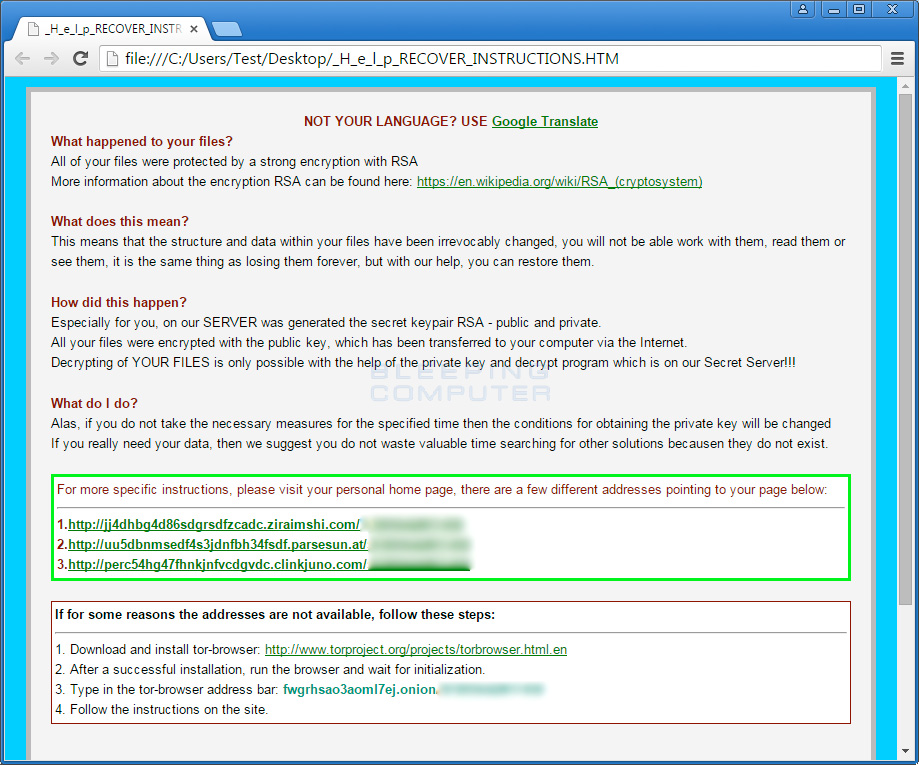

La imagen que presenta en pantalla la ofrecen los ficheros de nombre :

_H_e_l_p_RECOVER_INSTRUCTIONS+???.html

_H_e_l_p_RECOVER_INSTRUCTIONS+???.png

_H_e_l_p_RECOVER_INSTRUCTIONS+???.txt

que son las instrucciones tìpicas del hacker sobre como rescatar dicho secuestro:

Dicha version del ELISTARA 33.94 que detectará y eliminará esta nueva variante, estará disponible en nuestra web a partir de las 18 h CEST de hoy.

Y si se quiere comprobar ahora mismo si se tiene y en tal caso, eliminar dichos ficheros, puede utilizarse nuestro ELIMD5.EXE indicando el MD5 especifico:

873b04028d07e9cccd55db1bc56906a2

Para ello, puede arrancarse la estacion de trabajo infectada en MODO SEGURO o MODO SEGURO CON SOLO SIMBOLO DE SISTEMA, para que no prosiga el cifrado si todavía está en ello, y lanzar dicha utilidad indicando el MD5 en cuestión.

saludos

ms, 15-2-2016

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.