MONITORIZACION DE NUEVA VARIANTE DE RANSOMWARE QUE CAMBIA LA EXTENSION DE LOS FICHEROS A .LOCKY

Se recibe en un DOC adjunto a un EMail malicioso masivo:

MAIL MALICIOSO MASIVO

_____________________

Asunto: ATTN: Invoice J-30680497

Dear sat,

Please see the attached invoice (Microsoft Word Document) and remit

payment according to the terms listed at the bottom of the invoice.

Let us know if you have any questions.

We greatly appreciate your business!

Randal patton

Adjunto: invoice_J-30680497.doc

______________________

FIN DEL MAIL MALICIOSO

EL .DOC anexado es un documento de Word con Macros

(ThisDocument con la automacro AutoOpen() y un Modulo “volcano”)

Al abrirlo (con la protección de Macros desactivada) descarga y ejecuta…

%WinTmp%\ conjunctiva.exe

(despues de hacer lo suyo se autoborra

y queda una copia “%WinTmp%\ sys**.tmp”)

Codifica ficheros BAT, BMP, GIF, JPG, MID, PNG, TXT, WAV, XML, ZIP, etc…

de todas las unidades mapeadas (respetando %WinDir%)

A los ficheros codificados les cambia el nombre…

8BC6F38F94390507 (VARIABLE) ****************.locky

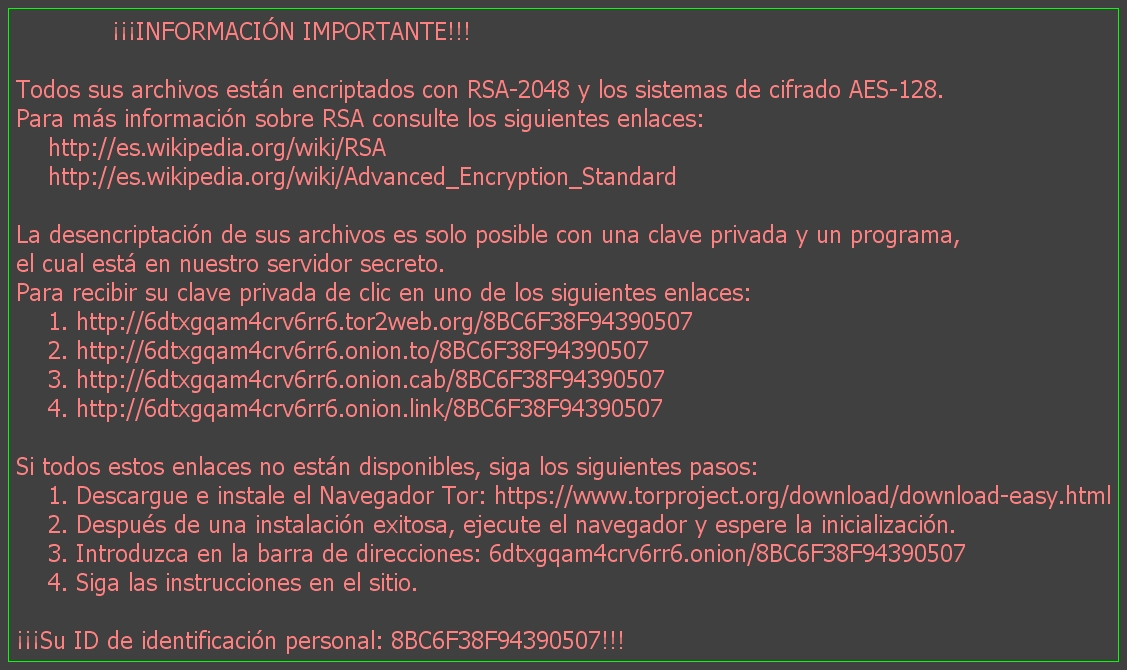

Y la pantalla de presentacion que ofrece es la siguiente:

y el preanalisis de virustotal del fichero creado por las macros del DOC, ofrecen el siguiente informe:

MD5 e1a9b6f7285a85e682ebcad028472d13

SHA1 1347b810ac90c13154908f7cf45b11913c182e44

Tamaño del fichero 204.0 KB ( 208896 bytes )

SHA256: 5e945c1d27c9ad77a2b63ae10af46aee7d29a6a43605a9bfbf35cebbcff184d8

Nombre: conjunctiva.exe.vir

Detecciones: 36 / 55

Fecha de análisis: 2016-02-17 14:48:49 UTC ( hace 3 minutos )

9 97

Antivirus Resultado Actualización

ALYac Trojan.Ransom.LockyCrypt 20160217

AVG Generic_r.HMH 20160217

Ad-Aware Trojan.GenericKD.3049123 20160217

AegisLab Troj.W32.Reconyc!c 20160217

AhnLab-V3 Trojan/Win32.ZBot 20160217

Antiy-AVL Trojan/Generic.ASMalwS.1724FF7 20160217

Arcabit Trojan.Generic.D2E86A3 20160217

Avast Win32:Malware-gen 20160217

Avira TR/Crypt.EPACK.24719 20160217

BitDefender Trojan.GenericKD.3049123 20160217

Comodo TrojWare.Win32.Ransom.Locky.~ 20160217

Cyren W32/Trojan.TFVF-4507 20160217

DrWeb Trojan.Encoder.3964 20160217

ESET-NOD32 Win32/Filecoder.NFX 20160217

Emsisoft Trojan-Ransom.Win32.Locky (A) 20160217

F-Secure Trojan.GenericKD.3049123 20160217

Fortinet W32/Kryptik.EODW!tr 20160217

GData Trojan.GenericKD.3049123 20160217

Ikarus Trojan.Win32.Filecoder 20160217

K7AntiVirus Trojan ( 004de6971 ) 20160217

K7GW Trojan ( 004de6971 ) 20160217

Kaspersky Trojan.Win32.Reconyc.ffkp 20160217

Malwarebytes Ransom.Locky 20160217

McAfee RDN/Ransom 20160217

McAfee-GW-Edition Artemis!Trojan 20160217

MicroWorld-eScan Trojan.GenericKD.3049123 20160217

Microsoft Ransom:Win32/Locky.A 20160217

Panda Trj/RansomCrypt.D 20160216

Qihoo-360 HEUR/QVM09.0.Malware.Gen 20160217

Rising PE:Malware.Generic/QRS!1.9E2D [F] 20160217

Sophos Troj/Ransom-CGX 20160217

Tencent Win32.Trojan.Gen.Qbza 20160217

TrendMicro TSPY_DRIDEX.YYSRF 20160217

TrendMicro-HouseCall TSPY_DRIDEX.YYSRF 20160217

ViRobot Trojan.Win32.Locky-Ransom.208896[h] 20160217

nProtect Trojan/W32.Reconyc.208896.D 20160217

Dicha version del ELISTARA 33.96 que lo detecta y elimina, estará disponible en nuestra web a partir de las 18 h CEST de hoy

saludos

ms, 17-2-2016

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.