Distribuyen el ransomware Locky en una de las mayores campañas de spam de la historia

No han sido ni una ni dos. Varias compañías de seguridad y fabricantes de soluciones antivirus han advertido de la existencia de una campaña spam que está distribuyendo archivos Java que sirven como instalador para una de las amenazas informáticas más temidas por los usuarios: el ransomware Locky. El instalador se adjunta en los correos como un archivo comprimido.

Siempre se ha advertido a los usuarios que no se ejecuten los archivos .exe ni habilitar macros en aquellos documentos de Microsoft Office que proceden de una fuente desconocida o poco fiable. Por este motivo los ciberdelincuentes han cambiado la estrategia, ofreciendo a los usuarios en esta ocasión un archivo .jar. Podría decirse que como no se encuentra en la lista negra de archivos que no se pueden abrir, una amplia mayoría procede a su ejecución.

Este sirve para nada más y nada menos que realizar la descarga del instalador de la amenaza. A la mayoría de los usuarios les aparecerá una mensaje en el que deberá mostrar su consentimiento con la ejecución de la aplicación (el característico mensajes de los equipos con un sistema operativo Windows). Al igual que sucede en Android cuando se pregunta sobre los permisos a otorgar, los usuarios no se detienen a observar qué aplicación requiere de este consentimiento, de ahí que muchos sufran la infección de esta amenaza.

Reaprovechamiento del código para distribuir el ransomware Locky

Expertos en seguridad han tenido acceso al archivo programado en Java y han comprobado que el código es prácticamente idéntico al del ejecutable que se utilizó para la distribución de Dridex. Aunque parezca raro, no es la primera vez que se realiza el reaprovechamiento del código de otras amenazas. Teniendo en cuenta que todo se encuentra en el mercado negro, es frecuente que los ciberdelincuentes opten por soluciones híbridas, obteniendo parte del código de otras amenazas para conformar la suya.

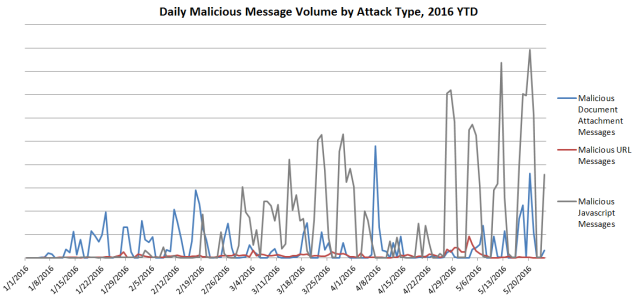

Con respecto a la oleada de correos spam, en la siguiente gráfica se puede ver la progresión de la campaña desde el comienzo del año en el que nos encontramos:

ransomware locky gran campaña spam

Mismo método para otras amenazas

Aunque con una repercusión mucho menor, no es la primera vez que los ciberdelincuentes se decantan por esta estrategia para llevar a cabo la distribución de una amenaza. A los ransomware hay que sumar troyanos y diferentes tipos de adware. Aunque las tiendas de aplicaciones y páginas web hackeadas se hayan convertido en las principales, no hay que olvidarse que los correos electrónicos spam se están utilizando para esta finalidad desde hace mucho tiempo, y todo parece indicar que seguirá siendo la tónica a la que los usuarios deberán hacer frente.

– Ver información original al respecto en Fuente:

toria/#sthash.EWWdmz4k.dpuf

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.