Desactivan la botnet Mumblehard, una de las redes de Spam más grandes del mundo

Desactivan la botnet Mumblehard, una de las redes de Spam más grandes del mundo

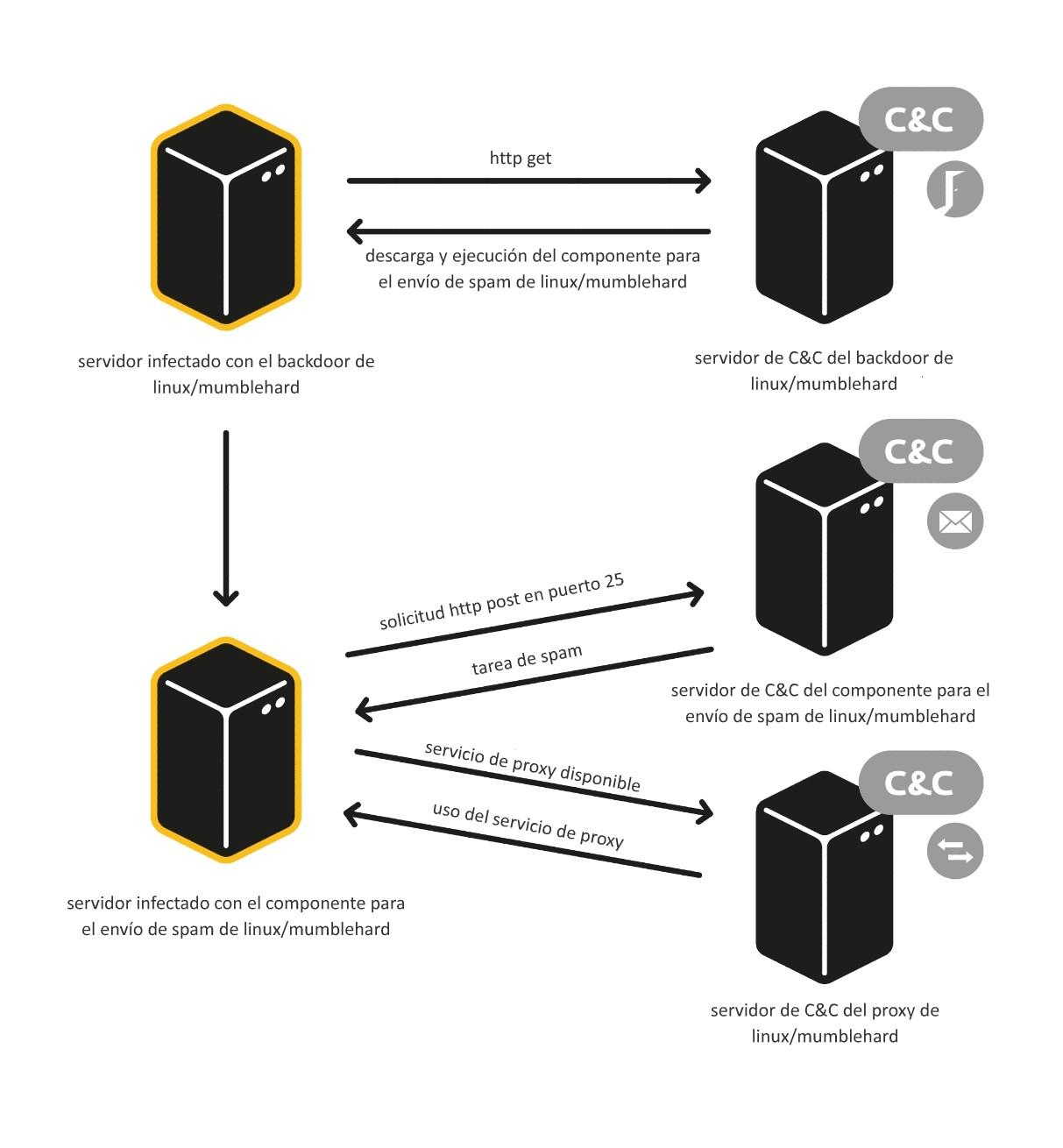

Cuando un pirata informático distribuye malware, una de las finalidades más utilizadas es crear una red de ordenadores “zombie”, controlados por él, de manera que pueda llevar a cabo otro tipo de ataques informáticos, por ejemplo, el envío de mensajes de correo SPAM o llevar a cabo otros ataques de red, por ejemplo, DDoS.

Desde hace más de seis años, una de las redes de ordenadores más grandes del mundo y que más quebraderos de cabeza ha dado a los expertos de seguridad es Mumblehard. Esta botnet, controlada desde Ucrania, se pensaba que aprovechaba diferentes vulnerabilidades en los servidores Linux para tomar el control de los mismos y empezar con su actividad principal: el envío masivo de SPAM.

Tras el análisis detallado realizado y publicado hace un año por ESET, se ha podido demostrar que los piratas informáticos compraban el acceso a servidores previamente comprometidos, donde ejecutaban un terminal PHP para correr el malware. Apenas un mes más tarde de hacerse público el informe, los piratas informáticos responsables empezaron a realizar numerosos cambios en su malware con el fin de complicar lo máximo posible su detección y localización, sin embargo, ese ha sido su fin.

Aunque en las primeras etapas de Mumblehard, este utilizaba una serie de servidores de control falsos simplemente con motivos telemétricos, con los últimos cambios todos estos servidores se desactivaron con el fin de dejar solo los elementos elementales para evitar dejar ningún tipo de rastro, una decisión que, finalmente, dio lugar a la revelación de la IP tras el servidor de control real, una IP situada en Ucrania.

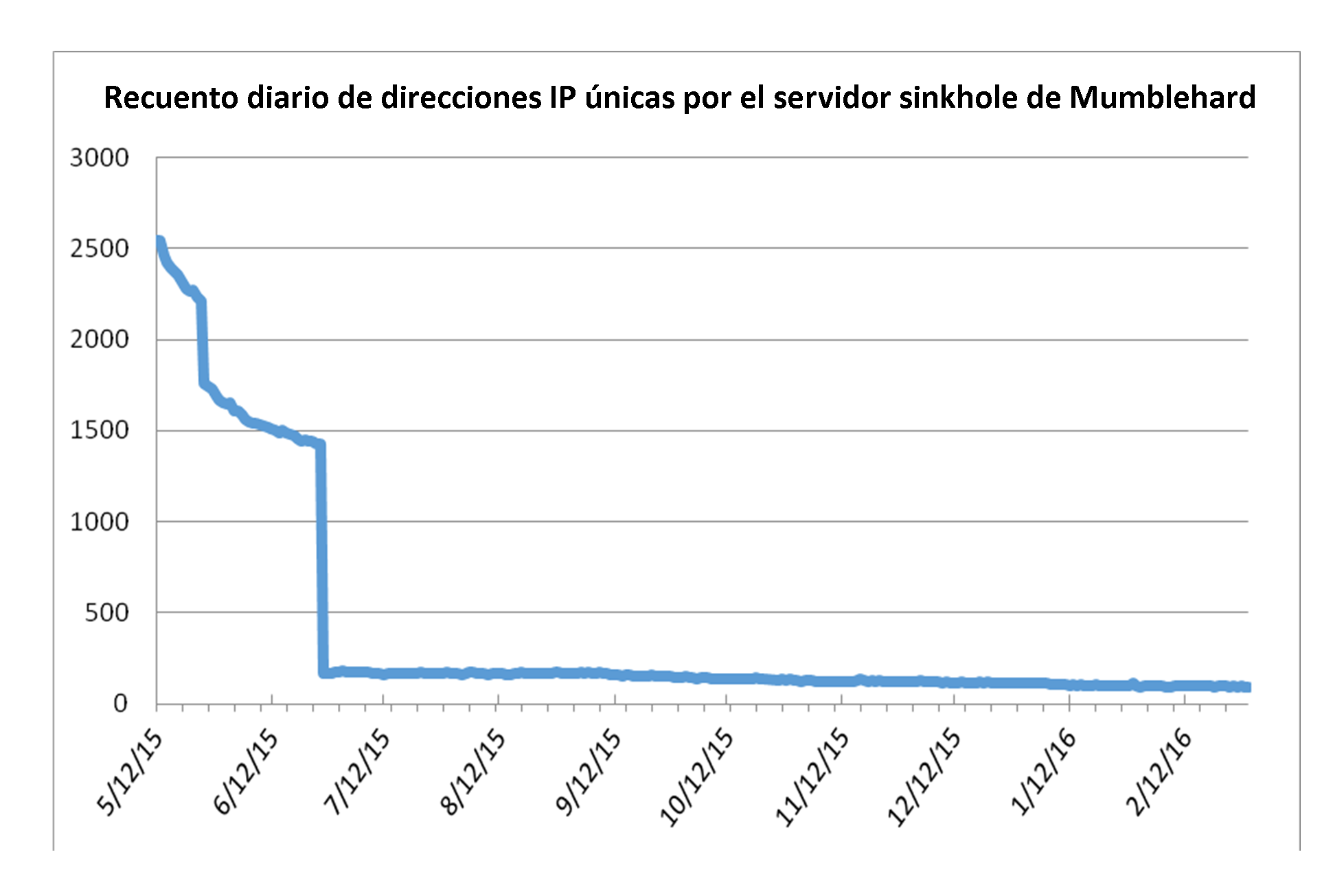

Con la IP del servidor real de comando y control de Mumblehard en sus manos, ESET pidió a las autoridades un secuestro de la dirección y el dominio, por lo que, tras concederla, el grupo de piratas informáticos responsable perdió el control sobre el servidor C&C, quedando prácticamente toda la botnet inactiva al no poder recibir el malware órdenes desde su servidor central.

Con la IP del servidor real de comando y control de Mumblehard en sus manos, ESET pidió a las autoridades un secuestro de la dirección y el dominio, por lo que, tras concederla, el grupo de piratas informáticos responsable perdió el control sobre el servidor C&C, quedando prácticamente toda la botnet inactiva al no poder recibir el malware órdenes desde su servidor central.

Tras el secuestro de la IP de Mumblehard, toda la botnet quedó incomunicada e inactiva

Desde entonces, gracias a la monitorización de la IP del servidor, ESET ha detectado más de 4000 intentos de conexión de servidores diferentes infectados que se han intentado conectar al servidor. Actualmente, el número de conexiones diarias es menor a 100, lo que indica que, tras 6 años de duro trabajo, finalmente la red de Spam está acabada y la mayoría de los ordenadores infectados han sido asegurados.

CERT-Bund (Computer Emergency Response Team Germany) está intentando localizar y notificar a todos los dueños de un servidor afectado del hecho y facilitando una serie de herramientas para acabar con la infección en el servidor. Si tenemos un servidor y queremos saber si estamos infectados por Mumblehard no tenemos que hacer nada, simplemente esperar para ver si recibimos una notificación del CERT y, en ese caso, seguir los pasos que nos manden. También podemos ver una completa guía para la detección y eliminación del malware en GitHub.

Un largo trabajo que, finalmente, ha desencadenado en el final de una de las botnets más grandes del mundo.

– Ver informacion original al respecto en Fuente:

http://www.redeszone.net/2016/04/08/desactivan-la-botnet-mumblehard-una-las-mas-grandes-del-mundo/#sthash.vsQReHjF.dpuf

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.