CTB-Locker afecta servidores Linux

Sin lugar a dudas es una de las amenazas que más está dando de qué hablar en lo que llevamos de año. Se trata curiosamente de la primera que ha abandonado los ordenadores personales y se ha centrado en los servidores web. Pero los responsables de CTB-Locker no están por la labor de cesar la actividad y se está consiguiendo un pico de infecciones muy alto.

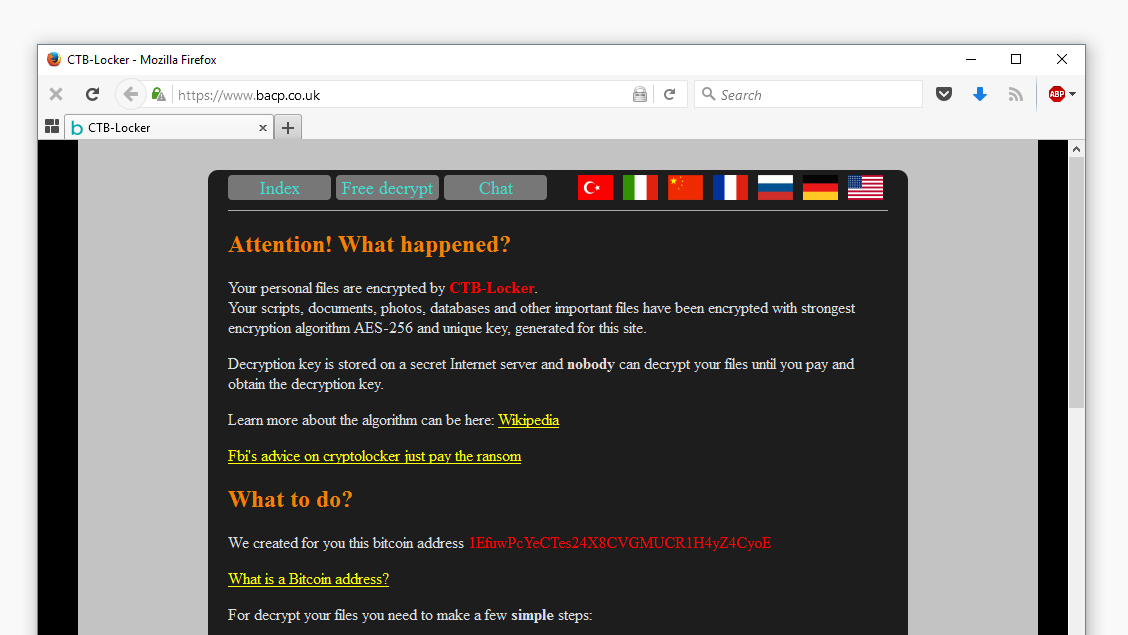

Hay que añadir que para encontrar el origen de esta amenaza nos tenemos que desplazar a principios del pasado año, cuando se creo la primera versión que tal y como se puede adivinar afectaba sobre todo a usuarios particulares. El proceso de infección y las consecuencias son similares a las de cualquier ransomware: la amenaza cifra los archivos, informa al usuario de lo que está sucediendo y se invita a pagar una cantidad de dinero si se quiere recuperar el acceso. Ahora, los propietarios de las variantes han cambiado las tornas y han decidido afectar a servidores web Linux, cifrando los archivos contenidos en este y procediendo a informar a los propietarios realizando un deface, ofreciendo también la posibilidad de realizar el pago para recuperar el acceso a los archivos HTML y scripts.

Los propietarios de los servidores afectados deberán realizar el pago de 0,4 Bitcoin para así recuperar el acceso, algo que como ya hemos repetido en numerosas ocasiones no es para nada recomendable. La novedad entre comillas, es que se ha comenzado a incluir una demo del proceso de descifrado, permitiendo al propietario recuperar dos archivos, animando de esta forma a que se pague la cantidad solicitada.

CTB-Locker afecta servidores Linux

Además de no ser recomendable realizar el pago de la cantidad por la probabilidad de perder el dinero y los archivos, lo que se quiere evitar es que se esté sufragando el coste del desarrollo de este tipo de contenidos, siendo el motivo por el que hoy en día existen tantas variantes.

Algunos detalles de CTB-Locker

Los expertos que han tenido contacto con la amenaza y la posibilidad de realizar su análisis han concluido que esta crea una serie de archivos en el servidor que disponen de información sobre el proceso realizado:

index.php : La página principal con las instrucciones.

allenc.txt : Lista de archivos que se han visto afectados por el proceso.

test.txt : Los archivos que se pueden desbloquear de forma gratuita.

victims.txt : Listado de archivos que se verán comprimidos.

extensions.txt : Lista de extensiones que se verán afectadas por el cifrado.

secret_[site_specific_string] : El archivo que se utiliza para realizar el descifrado de forma gratuita de los dos archivos

La mayoría de este tipo de amenaza posee un servidor de control y este no iba a ser una excepción. En esta ocasión se han localizado nada más y nada menos que tres:

http://erdeni.ru/access.php

http://studiogreystar.com/access.php

http://a1hose.com/access.php

Mientras se estima que la amenaza continúe infectando servidores web, hay que decir que las versiones disponibles para Windows (el origen de la que nos ocupa) siguen actuando y afectando a equipos domésticos.

Ver informacion original al respecto en Fuente:

http://www.redeszone.net/2016/02/28/ctb-locker-se-hace-fuerte-infectando-servidores-web/#sthash.Z2FDfXyA.dpufU

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.