BUCBI, el ransomware que infecta a los usuarios a través de RDP

Bucbi es un ransomware que fue detectado por primera vez en 2014 y que, desde su primera detección, no se habían detectado de nuevo nuevas variantes ni nuevas campañas de distribución a gran escala, hasta ahora. Un grupo de investigadores de seguridad ha detectado nueva actividad relacionada con el grupo de piratas informáticos responsables de este ransomware, quienes están empezando de nuevo a infectar sistemas de forma remota haciendo uso de la fuerza bruta y el protocolo RDP.

Esta nueva versión de Bucbi es muy diferente a la versión detectada en 2014. Las principales diferencias detectadas entre ambas versiones son que el ransomware ahora funciona sin necesidad de estar conectado a un servidor C&C, se ha modificado la rutina de instalación y la nota de rescate. En cuanto a las similitudes, las cadenas de depuración del malware son las mismas, los nombres de los archivos muy similares y ambas versiones utilizan un cifrado por bloques GOST.

Bucbi infecta a los usuarios mediante ataques de fuerza bruta contra RDP

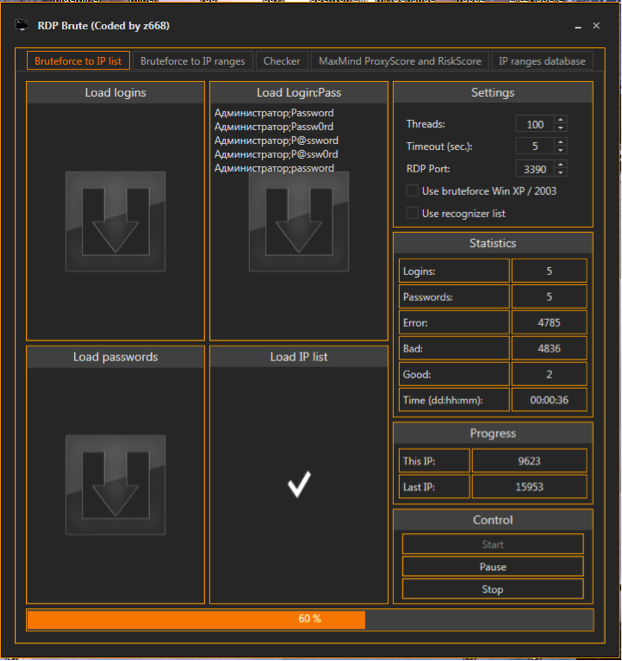

Por el momento no se conoce demasiada información sobre estos piratas informáticos, salvo que, aunque ellos aseguran ser ucranianos, en realidad todas las pistas apuntan a un origen ruso. Además, estos piratas informáticos no trabajan de forma organizada, sino que más bien son un grupo oportunista que hace uso de ataques de fuerza bruta contra equipos con el Escritorio Remoto de Windows habilitado, utilizando para ello la herramienta “RDP Brute (Coded by z668)“, para poder acceder de forma remota a los servidores vulnerables.

bucbi ransomware – Fuerza bruta RDP

Analizando los registros RDP de los equipos comprometidos se ha podido ver cómo los atacantes han intentado iniciar sesión con nombres de usuario por defecto de un gran número de terminales punto de venta y de diferentes asistentes de ayuda preconfigurados en varios equipos de determinados vendedores. Este grupo de piratas informáticos no hace uso de ninguna técnica de hacking especial, ni ingeniería social, ni SPAM ni aprovecha ninguna vulnerabilidad, tan solo utiliza la fuerza bruta para que, si hay suerte, comprometer los sistemas a través de la herramienta de control remoto por defecto de Microsoft.

Por el momento no se conoce ninguna herramienta para recuperar los archivos codificados por Bucbi, por lo que las víctimas tendrán que esperar hasta que las empresas de seguridad encuentren alguna vulnerabilidad en el algoritmo utilizado, pero sobre todo recomendamos no pagar el rescate a fin de, además de evitar animar a los piratas informáticos a seguir con este tipo de malware, evitar perder, además de nuestros archivos, nuestro dinero.

– Ver información original al respecto en Fuente: http://www.redeszone.net/2016/05/09/vuelve-bucbi-ransomware-infecta-los-usuarios-traves-rdp/#sthash.AcSYKGAZ.dpuf

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.