Actualizar Adobe Flash Player lo antes posible para evitar ser víctima de CVE-2016-4117

Zero Day en Adobe Flash Player

Adobe Flash Player es uno de los complementos web más vulnerables hoy en día. Este complemento fue muy utilizado en el pasado para dotar a la web de contenidos que, hace varios años, eran impensables, sin embargo, actualmente, con el nuevo estándar HTML5, este complemento es totalmente prescindible y lo único que hace es exponer nuestra seguridad cada poco tiempo con el descubrimiento de nuevas vulnerabilidades, aunque, debido a que numerosas páginas web siguen dependiendo de él, debemos tenerlo instalado para no reducir nuestra experiencia al navegar por la red.

El pasado 8 de mayo, Adobe hizo un anuncio previo sobre la vulnerabilidad CVE-2016-4117, un fallo de seguridad en Adobe que estaba siendo ya explotado por piratas informáticos en una serie de ataques dirigidos. El 12 de mayo, la compañía liberó la correspondiente actualización que solucionaba dicha vulnerabilidad y, la empresa de seguridad que había descubierto la vulnerabilidad, FireEye, publicó la correspondiente información técnica sobre ella, asignándola el código de vulnerabilidad CVE-2016-4117.

A diferencia de como ha ocurrido otras veces, CVE-2016-4117 no contaba con un exploit basado en web, sino que esta vulnerabilidad puede explotarse a través de otros vectores de ataque diferentes, por ejemplo, ocultándose el exploit dentro de un documento MS Office con un archivo Flash integrado en el mismo.

Este fallo de seguridad afecta a todos los usuarios que utilicen una versión de Adobe Flash Player igual o anterior a 21.0.0.226.

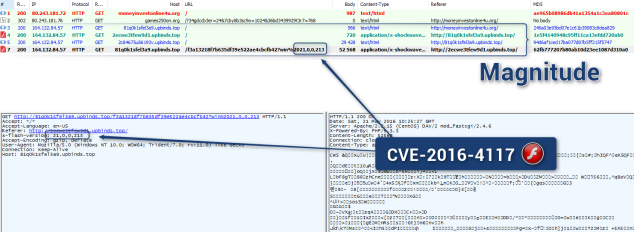

Este mismo fin de semana, el investigador de seguridad Kafeine ha anunciado la disponibilidad de un exploit basado en web para explotar esta vulnerabilidad de forma masiva a través de Internet. Este exploit se está distribuyendo ya incluido en el kit de exploits Magnitude, aunque probablemente se incluya también en las próximas horas en los demás kits de exploits actuales del mercado.

Este exploit ataca a todos los usuarios que visitan una página web determinada con un contenido flash comprometido y tienen una versión del plugin igual o anterior a 21.0.0.213.

Exploit Adobe Flash Player mayo 2016

Por el momento no se sabe con qué finalidad se está utilizando este exploit, aunque el mismo investigador de seguridad que ha detectado esta amenaza detectó en el pasado que un grupo de piratas informáticos utilizaban una vulnerabilidad (concretamente CVE-2016-1019) similar para instalar ransomware en los sistemas afectados.

Para evitar que nuestra seguridad pueda verse comprometida por este nuevo kit de exploits debemos asegurarnos de que nuestra versión del complemento Flash está actualizada a la última versión. Para ello podemos visitar la página web principal de Adobe, la cual nos dirá exactamente cuál es nuestra versión. Si somos usuarios de Google Chrome, el propio navegador actualizará el complemento automáticamente, pero si tenemos Flash instalado en nuestro sistema Windows (por ejemplo, para utilizarlo con Internet Explorer o Mozilla Firefox) debemos instalar la nueva versión manualmente para evitar seguir expuestos ante estas vulnerabilidades.

Ver información original al respecto en Fuente: http://www.redeszone.net/2016/05/23/actualiza-adobe-flash-player-lo-posible-evitar-victima-cve-2016-4117/#sthash.uvvbiRzQ.dpuf

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.