INFORMACION EXHAUSTIVA DE LA MONITORIZACION DE LA NUEVA LACRA DE LOS RANSOMWARES, EL QUE AÑADE .CRYSIS AL FINAL DE LOS FICHEROS CIFRADOS, QUE CODIFICA INCLUSO FICHEROS EJECUTABLES !

Pues afortunadamente nuestros antivirus, McAfee y Kaspersky, ya van controlando las variantes de esta plaga del ransomware CRYSIS que no solo codifica los ficheros de datos de las unidades mapeadas (menos las que cuelgan de %WinDir%), sino que incluso codifica con algoritmo RSA y AES128 cifrados combinados, SIN DESENCRIPTACIÓN CONOCIDA POR EL MOMENTO, afectando a todo tipo de ficheros, incluidos ejecutables y a los ficheros sin extensión,

A los ficheros codificados les añade un ID******** y la dirección de correo para comunicarse conb el hacker, además de .Crysis al final, de esta forma:

“.ID********.milarepa.lotos@aol.com.CrySiS”, donde ******** es un nº hexadecimal,

posiblemente un identificador de usuario.

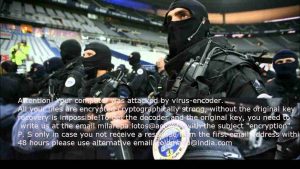

A partir del ELISTARA 34.77 de hoy pasamos a controlar lo descubierto al respecto, eliminando el fondo de escritorio que presenta con una parrafada sobreescrita en una imagen de fuerzas de asalto:

cuyo texto resumido, contenido en %Escritorio%\ “How to decrypt your data.txt” , es el siguiente:

“To decrypt your files write me to milarepa.lotos@aol.com , if this mail is inaccessible, write to goldman0@india.com.”

El preanalisis de virustotal ofrece el siguiente informe:

MD5 539788709b77d7450fe582b1f22b8d36

SHA1 735c4342d7d094433e4d22426d61bf28ab7b78b4

Tamaño del fichero 174.0 KB ( 178176 bytes )

SHA256: 2d7f6f22b47a220ccdabfd80f8fcf977359b989e3d104b72283a1284e2aaf78e

Nombre: Skanda.exe

Detecciones: 41 / 55

Fecha de análisis: 2016-06-15 07:42:22 UTC ( hace 0 minutos )

0 2

Antivirus Resultado Actualización

ALYac Gen:Variant.Zusy.183374 20160615

AVG FileCryptor.IIY 20160615

AVware Trojan.Win32.Generic!BT 20160615

Ad-Aware Gen:Variant.Zusy.183374 20160615

AegisLab Troj.W32.Generic!c 20160615

AhnLab-V3 Trojan/Win32.Genasom 20160614

Antiy-AVL Trojan[:HEUR]/Win32.AGeneric 20160615

Arcabit Trojan.Zusy.D2CC4E 20160615

Avast Win32:Malware-gen 20160615

Avira (no cloud) TR/Crypt.ZPACK.232272 20160614

BitDefender Gen:Variant.Zusy.183374 20160615

Comodo UnclassifiedMalware 20160615

Cyren W32/Trojan.EURS-1948 20160615

DrWeb Trojan.PWS.Siggen1.47982 20160615

ESET-NOD32 a variant of Win32/Filecoder.Crysis.B 20160615

Emsisoft Gen:Variant.Zusy.183374 (B) 20160615

F-Secure Gen:Variant.Zusy.183374 20160615

Fortinet W32/Filecoder.NFY!tr 20160615

GData Gen:Variant.Zusy.183374 20160615

Ikarus Trojan.Win32.Filecoder 20160615

Jiangmin Trojan.Generic.ormg 20160615

K7AntiVirus Trojan ( 004dfa481 ) 20160615

K7GW Trojan ( 004dfa481 ) 20160615

Kaspersky HEUR:Trojan.Win32.Generic 20160615

McAfee RDN/Ransom 20160615

McAfee-GW-Edition BehavesLike.Win32.Sality.cc 20160614

eScan Gen:Variant.Zusy.183374 20160615

Microsoft Ransom:Win32/Nemreq.A 20160615

NANO-Antivirus Trojan.Win32.ZPACK.earpmf 20160615

Panda Trj/GdSda.A 20160614

Qihoo-360 HEUR/QVM10.1.Malware.Gen 20160615

SUPERAntiSpyware Ransom.Filecoder/Variant 20160615

Sophos Mal/Criakl-A 20160615

Symantec Trojan.Cryptolocker.N 20160615

Tencent Win32.Trojan.Filecoder.Svhn 20160615

TrendMicro TROJ_GEN.R047C0DC416 20160615

VBA32 suspected of Trojan.Notifier.gen 20160614

VIPRE Trojan.Win32.Generic!BT 20160615

ViRobot Trojan.Win32.Z.Filecoder.178176.B[h] 20160615

Yandex Trojan.Agent!/+rBsnIkPXU 20160614

Zillya Trojan.Filecoder.Win32.2085 20160614

Para el caso de estar infectado con una variante aun no conocida, para pasar el ELISTARA sin que este sea cifrado, se debe arrancar en MODO SEGURO o copiar dicha utilidad con atributos de R (READ ONLY) con lo que se evita que el ransomware lo codifique aun estando en memoria.

Como muchos otros ransomwares actuales, borra las copias del ShadowCopy con la siguiente instrucción:

vssadmin delete shadows /all /quiet

El malware puede llegar en un fichero ejecutable anexado a un mail que puede ser de doble extensión, para engañar al usuario (ej .JPG.EXE , .PDF.EXE , .DOC.EXE , etc), recordando que Windows oculta por defecto las extensiones de los ficheros, con lo cual no se verá que realmente es un .EXE…

Dicho fichero malicioso tambien puede esconderse en el cuerpo del correo electronico, pudiendo infectar por el simple hecho de abrir dicho correo. Aparte, la navegación por webs desconocidas pulsando en enlaces en ellas contenidos, tambien podría infectar con este malware.

Recomendamos el uso del SITEADVISOR de McAfee para evitar accesos y redirecciones a webs maliciosas.

Sea como sea, MUCHO CUIDADO UNA VEZ MAS, con los correos recibidos no solicitados !!!

Como comentario, dado que codifica el DESKTOP.INI de la mayoría de carpetas, Windows no las encontrará con el nombre esperado, imposibilitando el acceso de los ficheros contenidos en ellas, empezando por aparte de que menos los de %WINDOWS% , todos los demás estarían cifrados…

Una mala pasada nada recomendable !!! Nos parece de los malos, malos, malos ransomwares

Seguiremos informando, porque nos tememos que de este ransomware, habrá mucho que hablar

saludos

ms, 15-6-2016

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.