Utilizan facturas falsas para distribuir ransomware

Pasan los años y las estafas continúan siendo prácticamente las mismas. El correo electrónico sigue siendo la principal vía de difusión y alcanzar un gran número de usuarios. En esta ocasión, los ciberdelincuentes hacen uso de facturas falsas para distribuir un ransomware que afecta a los equipos que posean un sistema operativo Windows.

En esta ocasión, los ciberdelincuentes utilizan direcciones pertenecientes a los servicios de Wanadoo, Arrakis o Terra algo que no resulta trascendente para los creadores de la estafa, ya que de alguna forma buscan que los usuarios centren su atención en el fichero adjunto. Muchas veces el cuerpo del correo electrónico resulta fundamental a la hora de convencer al lector de que debe prestar especial atención al adjunto y llevar a cabo su descarga. Sin embargo, en esta ocasión los mensajes distribuidos solo poseen un escueto “Un saludo”.

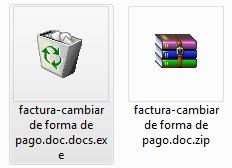

Tal y como es habitual, los ciberdelincuentes comprimen el archivo ejecutable para que el usuario no conozca en un primer momento la extensión de este, obligando a descomprimirlo si se quieren descubrir más detalles.

facturas falsas para distribuir malware

Lo curioso es que si abrimos el archivo comprimido observamos que en su interior se encuentra un único archivo ejecutable con extensión .exe y que posee como icono el correspondiente a la papelera de reciclaje. También se puede observar que se ha añadido la extensión .doc para que sea crea que se trata de un archivo propio de la suite ofimática.

Distribuir otros malware

Después de realizar un análisis de la amenaza adjuntada, los expertos en seguridad han concretado que se trata de un ransomware que prepara el equipo para la llegada de otros virus informáticos. Esto quiere decir que una vez se ha instalado se comunicará con un servidor remoto (dos en este caso) desde donde se enviarán nuevos ejecutables que se instalarán en el equipo. Recopilación de datos, robo de contraseñas. envío de archivos multimedia, adware y así hasta completar una larga lista de tareas que desempeñan.

Sin embargo, los usuarios están de enhorabuena ya que la mayoría de las soluciones de seguridad detectan el archivo como un malware y detienen el proceso de ejecución y lo eliminan de forma correcta. algo que evitará muchos problemas.

Teniendo en cuenta las fechas que se acercan, conviene extremar las precauciones con este tipo de archivos y evitar prestar atención a correos cuya dirección de origen sea desconocida. En esta ocasión nos hemos topado con una temática muy genérica pero el uso de las imágenes de las compañía se encuentra a la orden del día.

Ver informacion original al respecto en Fuente:

http://www.redeszone.net/2015/11/21/utilizan-facturas-falsas-para-distribuir-ransomware/#sthash.nw9PnzLA.dpuf

De esta variante ofrecemos el preanalisis de virustotal, que ofrece el siguiente informe:

MD5 b8c462010c1362ceddedd34abf182479

SHA1 0fba413f16e747f3d3df49f03a174f726d81d275

File size 263.0 KB ( 269312 bytes )

SHA256: acebabeb16a5398fb558278e80e2b74bf45ab391e255b940fa5bd1a02566959e

File name: factura-cambiar de forma de pago.doc.docs.exe

Detection ratio: 41 / 56

Analysis date: 2015-11-23 13:54:56 UTC ( 2 minutes ago )

0 2

Antivirus Result Update

ALYac Trojan.Agent.BOHH 20151123

AVG Inject3.QCP 20151123

AVware Trojan.Win32.Generic!BT 20151123

Ad-Aware Trojan.Agent.BOHH 20151123

Agnitum Trojan.Yakes!ufPb8IH2tOo 20151122

AhnLab-V3 Trojan/Win32.Yakes 20151122

Antiy-AVL Trojan/Win32.Yakes 20151123

Arcabit Trojan.AD4AF6FBA 20151123

Avast Win32:Trojan-gen 20151123

Avira TR/AD.ZeusVM.Y.443 20151123

Baidu-International Trojan.Win32.Yakes.nkpz 20151123

BitDefender Trojan.Agent.BOHH 20151123

CAT-QuickHeal Trojan.Yakes.r8 20151123

Cyren W32/Trojan.MBYP-3565 20151123

DrWeb Trojan.Encoder.567 20151123

ESET-NOD32 a variant of Win32/Injector.CMQA 20151123

Emsisoft Trojan.Agent.BOHH (B) 20151123

F-Prot W32/Trojan3.SMD 20151123

F-Secure Trojan.Agent.BOHH 20151123

Fortinet W32/Agent.APJY!tr 20151123

GData Trojan.Agent.BOHH 20151123

Ikarus Trojan.Win32.Crypt 20151123

K7AntiVirus Trojan ( 004d73561 ) 20151123

K7GW Trojan ( 004d73561 ) 20151123

Kaspersky Trojan.Win32.Yakes.nkpz 20151123

Malwarebytes Trojan.Injector 20151123

McAfee RDN/Generic.dx 20151123

McAfee-GW-Edition BehavesLike.Win32.Sality.dc 20151123

MicroWorld-eScan Trojan.Agent.BOHH 20151123

Microsoft Trojan:Win32/Skeeyah.A!rfn 20151123

NANO-Antivirus Trojan.Win32.Encoder.dyuicj 20151123

Panda Trj/Injector.AV 20151123

Qihoo-360 Win32/Trojan.3fc 20151123

Rising PE:Malware.Obscure/Heur!1.9E03 [F] 20151122

Sophos Troj/Agent-APJY 20151123

Symantec Trojan.Zbot 20151122

Tencent Win32.Trojan.Inject.Auto 20151123

TrendMicro TROJ_KRYPTIK.AK 20151123

TrendMicro-HouseCall TROJ_KRYPTIK.AK 20151123

VIPRE Trojan.Win32.Generic!BT 20151123

nProtect Trojan.Agent.BOHH 20151123

Dicha variante ya se controla copn el ELISTARA disponible actualmente en nuestra web

saludos

ms, 22-11-2015

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.