ProxyBack, un malware que convierte el equipo infectado en un proxy

ProxyBack, un malware que convierte el equipo infectado en un proxy

No es para nada inusual que los ciberdelincuentes rescaten viejas amenazas para afectar de nuevo a los equipos de sobremesa de los usuarios. En esta ocasión, un malware que fue localizado por primera vez el pasado año y conocido con el nombre de ProxyBack ha sido detectado infectando equipos y convirtiendo estos en proxys de Internet.

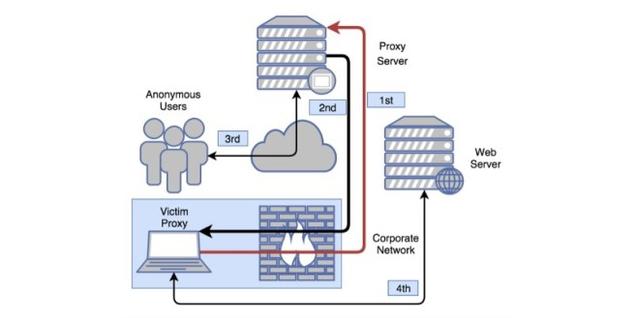

Podría decirse que el virus ha despertado de su periodo de letargo a principios de este mes y poco a poco ha incrementado el número de dispositivos afectados hasta superar la barrera de los 11.000. La finalidad no es otra que la utilización de estos equipos para que desempeñen funciones de este tipo de servicios y así redirigir el tráfico de Internet. El problema es que estos son ofertados en el mercado negro como un proxy real por el cual se percibe una cantidad de dinero que se convierte en beneficio, ya que los ciberdelincuentes apenas deben invertir en infraestructura, siendo solo necesario un servidor de control con el que se comunican los equipos infectados de forma periódica.

ProxyBack establece una comunicación con el servidor propiedad de los ciberdelincuentes, a la espera de que desde este se tome la decisión de enviar cierto tráfico hacia ese equipo o bien otro. El virus recibe instrucciones ayudándose de peticiones HTTP y podría decirse que el dispositivo desde el momento en el que es infectado pasa a formar parte de una botnet que funciona como un gran proxy.

proxyback infecta equipos de usuarios

Todo apunta a los responsables del servicio buyproxy.ru

Las autoridades han sospechado de los responsables de este servicio desde hace mucho tiempo pero nunca han tenido una prueba que sustente la acusación. Pero en esta ocasión, expertos en seguridad de la compañía Palo Alto Networks han detectado que algunas direcciones IP de equipos que están infectados con ProxyBack aparecen en el portafolios de servidores proxy que se ofertan en esta página. Por lo tanto, ahora las autoridades ya tienen la clave que les faltaba.

Sin embargo, lo que no se sabe a ciencia cierta es si son los propietarios de esta web los que se encuentran detrás de la distribución de este virus que afecta a equipos Windows o si los servicios ofertados en la web aparecen en esta tras llegar a un acuerdo con sus propietarios, siendo en este caso un mero intermediario que podría no estar al día de la actividad ilícita llevad a cabo.

¿Cómo se distribuye ProxyBack?

Aunque no se sabe muy bien cuál es la vía de difusión de esta amenaza, sí que han confirmado que en un principio se diseñó para afectar a usuarios rusos y en la actualidad se está distribuyendo en Internet para alcanzar el mayor números de usuarios y de países muy variados.

Algunos creen que se distribuye a través de aplicaciones que se encuentran en tiendas en línea y que están infectadas con esta pieza malware. Sin embargo, otros muchos creen que el correo electrónico sería la vía de difusión gracias a la utilización de otros PUP que facilitan su llegada.

Ver informacion original al respecto en Fuente: http://www.redeszone.net/2015/12/29/proxyback-un-malware-que-convierte-el-equipo-infectado-en-un-proxy/#sthash.dXF6jHXV.dpuf

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.