NUEVO RANSOMWARE QUE CODIFICA LOS FICHEROS AÑADIENDO A SU EXTENSION HIM0M

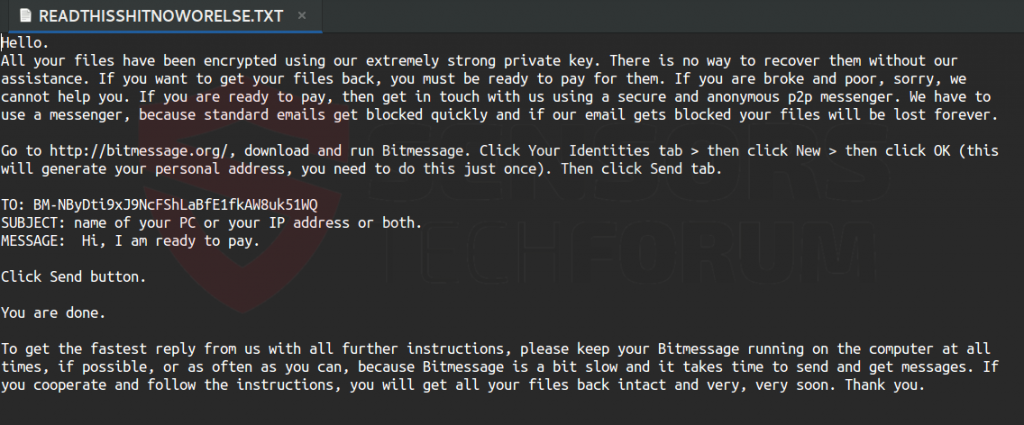

Como todos los ransomwares, presenta un documento de texto, que en este caso lo crea con el nombre de “READTHISSHITNOWORELSE.TXT”:

“Hello.

All your files have been encrypted using our extremely strong private key. There is no way to recover them without our assistance. If you want to get your files back, you must be ready to pay for them. If you are broke and poor, sorry, we cannot help you. If you are ready to pay, then get in touch with us using a secure and anonymous p2p messenger. We have to use a messenger, because standard emails get blocked quickly and if our email gets blocked your files will be lost forever.

Go to http://bitmessage.org/, download and run Bitmessage. Click Your Identities tab > then click New > then click OK (this will generate your personal address, you need to do this just once). Then click Send tab.

TO: BM-NByDti9xJ9NcFShLaBfE1fkAW8uk51WQ

SUBJECT: name of your PC or your IP address or both.

MESSAGE: Hi, I am ready to pay.

Click Send button.

You are done.

To get the fastest reply from us with all further instructions, please keep your Bitmessage running on the computer at all times, if possible, or as often as you can, because Bitmessage is a bit slow and it takes time to send and get messages. If you cooperate and follow the instructions, you will get all your files back intact and very, very soon. Thank you.”

De este nuevo ransomware conviene saber que hay ademas de este fichero de información, otro con los datos de codificación, que crea con el siguiente nombre:

“SECRETKEYISHIDINGHERE.KEY”

Sobre dicho ransomware, cabe indicar que el método principal de propagación es a través de correo spam, con falsos mensajes para conseguir que los usuarios descarguen un archivo adjunto malicioso al correo electrónico o en un enlace a una URL externa en el propio mensaje de dicho correo electrónico. Estamos hablando de correo no deseado de chat, de visitas a sitios sospechosos y peligrosos, así como dejar a alguien acceso físico a su equipo.

Una vez activado en el PC del usuario el caballo de Troya que está muy probablemente creado para entregar la carga útil ransomware en el equipo. Después de la entrega de la carga útil, el ransomware puede comenzar a escanear la red del usuario para buscar los archivos a cifrar.

Similar a los ransomware TeslaCrypt, este puede cifrar .docx, .jpg, .pdf, .xls, .mp3 y otros formatos de archivo utilizados por Microsoft Office, Adobe Reader y otros programas útiles.

Los usuarios afectados los archivos se cifran con la extensión .him0m y al abrir Windows muestra un tipo de mensaje “Corrupt File”.

Después de que los archivos del usuario se han cifrado con éxito, se ven con un añadidoa su extensión, del tipo:

→ xxxxxxxx.xlsx.him0m

Después de la encriptación de los archivos, el ransomware también puede cifrar los nombres de los archivos, ocultar el nombre del archivo por parte del usuario. Por otra parte, después de que el proceso de cifrado se ha completado, el ransomware deja la siguiente nota de rescate:

Analizando la nota, este es uno de los casos en los que en lugar de utilizar las redes Tor, los ciberdelincuentes han preferido utilizar una charla p2p anónimoa llamado bitmessage. Dada la gravedad de esta nota de rescate, que no están dispuestos incluso a negociar la cantidad rescate. A pesar del hecho de que, según la nota, el ransomware puede utilizar un algoritmo con clave única, como el RSA, el algoritmo real puede ser diferente. No importa lo importante que pueden ser sus archivos, le recomendamos no pagar el dinero del rescate debido a las siguientes razones:

Los cibercriminales no pueden proporcionarle las claves de descifrado:

Quienes pagan el rescate, les financia para que “mejoren” dicho malware e inicien campañas de spam para propagarlo aún más.

Sin entrar en mucho detalle, en caso de se haya sido afectado por dicho ransomware, es imperativo desconectar inmediatamente el equipo de la red doméstica o de oficina ya que este tipo de malware, por lo general, puede tener algunas características de gusano que pueden permitir que se extienda a otros equipos de la la red también.

A continuación recomendamos arrancar EN MODO SEGURO CON SOLO SIMBOLO DE SISTEMA y lanzar la última versión del ELISTARA

Tras ello, reiniciar y comprobar que creando un fichero con word, este ya no es cifrado.

Mas información al respecto puede verse en Fuente:

to-remove-him0m-extension-ransomware-ransomware” target=”_blank”>http://www.howto-uninstall.com/remove-him0m-extension-ransomware-ransomware-how-to-remove-him0m-extension-ransomware-ransomware

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.